漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095982

漏洞标题:苏州同程旅游某站点SQL注入及绕过

相关厂商:苏州同程旅游网络科技有限公司

漏洞作者: Vigoss_Z

提交时间:2015-02-06 18:40

修复时间:2015-03-23 18:42

公开时间:2015-03-23 18:42

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-06: 细节已通知厂商并且等待厂商处理中

2015-02-06: 厂商已经确认,细节仅向厂商公开

2015-02-16: 细节向核心白帽子及相关领域专家公开

2015-02-26: 细节向普通白帽子公开

2015-03-08: 细节向实习白帽子公开

2015-03-23: 细节向公众公开

简要描述:

rt

详细说明:

WooYun: 苏州同程六合一系统任意密码查看

http://www.tycts.com/LineList.aspx?title=2015

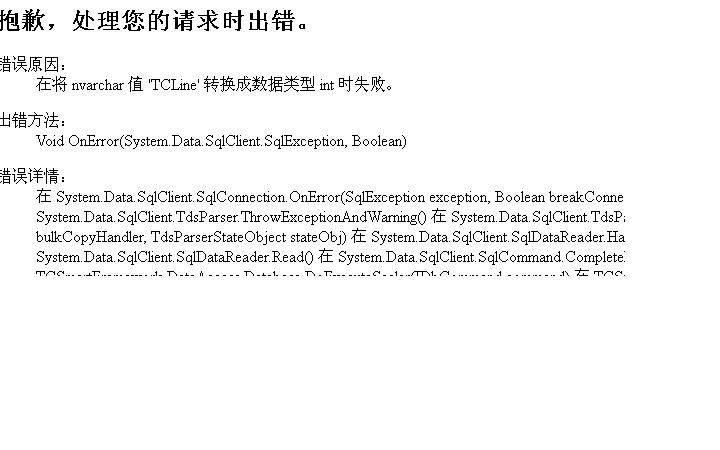

0x1

貌似双重url编码就绕过了?

但是:

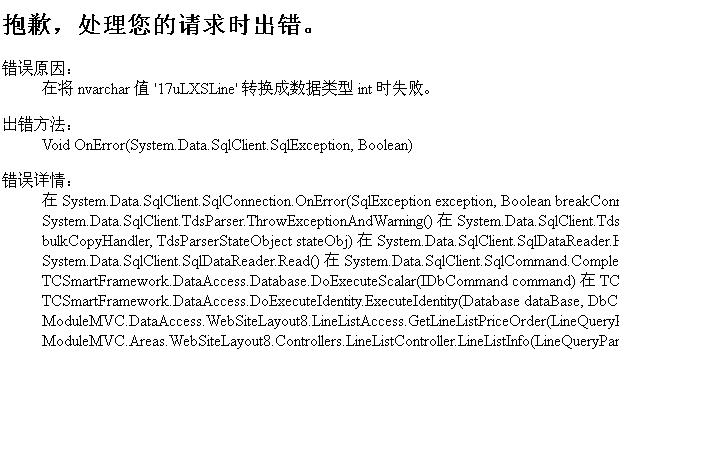

0x2

0x3

0x4

漏洞证明:

修复方案:

版权声明:转载请注明来源 Vigoss_Z@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-02-06 22:04

厂商回复:

感谢关注同程旅游,明天会安排修复。

最新状态:

暂无