漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095575

漏洞标题:华天动力储存型XSS盲打管理员两处(demo演示)

相关厂商:oa8000.com

漏洞作者: 路人甲

提交时间:2015-02-11 18:37

修复时间:2015-04-02 10:23

公开时间:2015-04-02 10:23

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-11: 细节已通知厂商并且等待厂商处理中

2015-02-16: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-04-12: 细节向核心白帽子及相关领域专家公开

2015-04-22: 细节向普通白帽子公开

2015-05-02: 细节向实习白帽子公开

2015-04-02: 细节向公众公开

简要描述:

你可以看不惯我装逼,但不可以阻止我装逼 by:helen

详细说明:

大连华天软件有限公司是国内最早从事协同软件研发的企业之一,先后获得“最具创新价值协同软件厂商”、“中国软件影响力百强企业”、“推荐协同管理软件产品奖”、“协同软件五星级产品”等荣誉称号。华天动力在协同平台、工作流和智能报表三大核心技术上处于业内领先水平,是“智慧协同”的创造者,务实高质的代表者,为中国用户提供最先进、最好用的协同办公平台和解决方案,实现业务、办公、决策一体化管理。

官网:oa8000.com

先看一下案例吧:http://oa8000.com/solution.htm

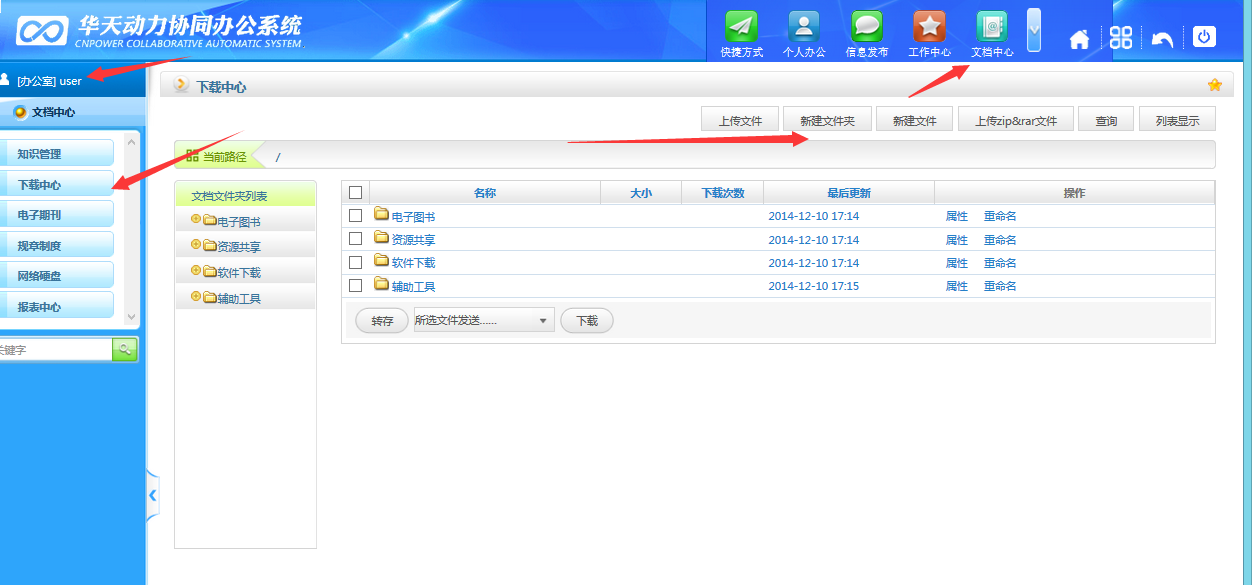

接下来来到demo演示的地方http://oa8000.com/online.htm

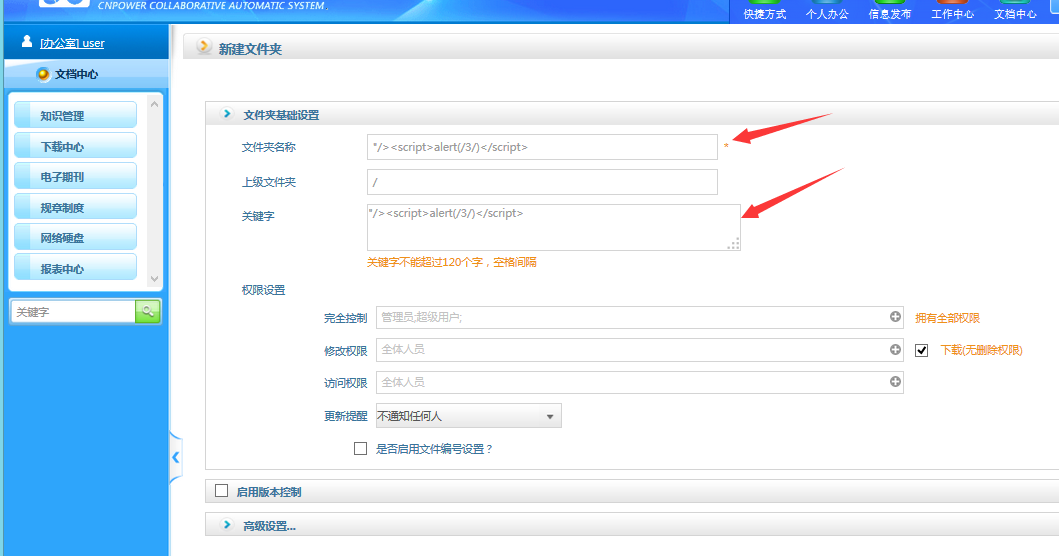

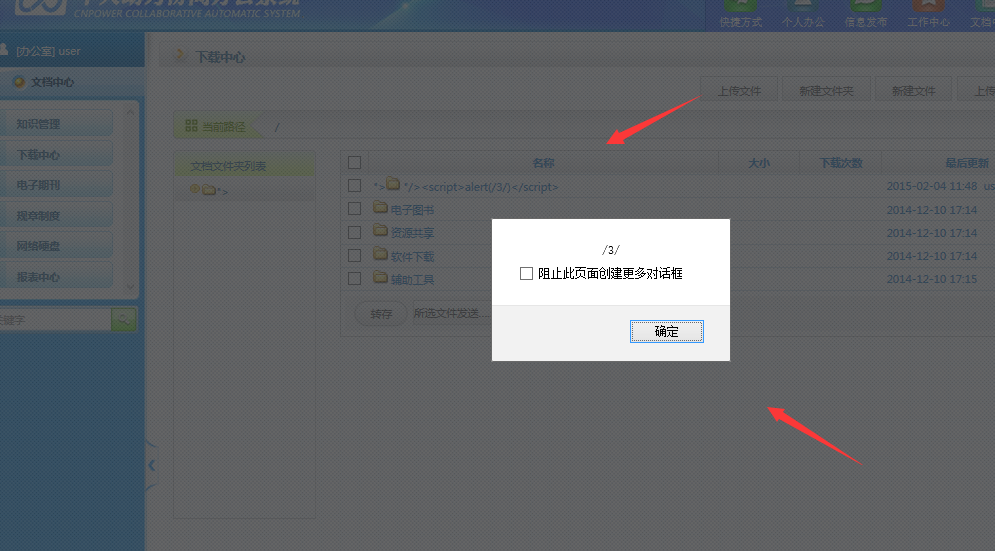

我们先登录普通user用户,xss在文档中心----下载中心----新建文件夹

然后点击新建文件夹以后插入两处:"/><script>alert(/3/)</script>

返回后成功弹窗,但这时候我们是user用户

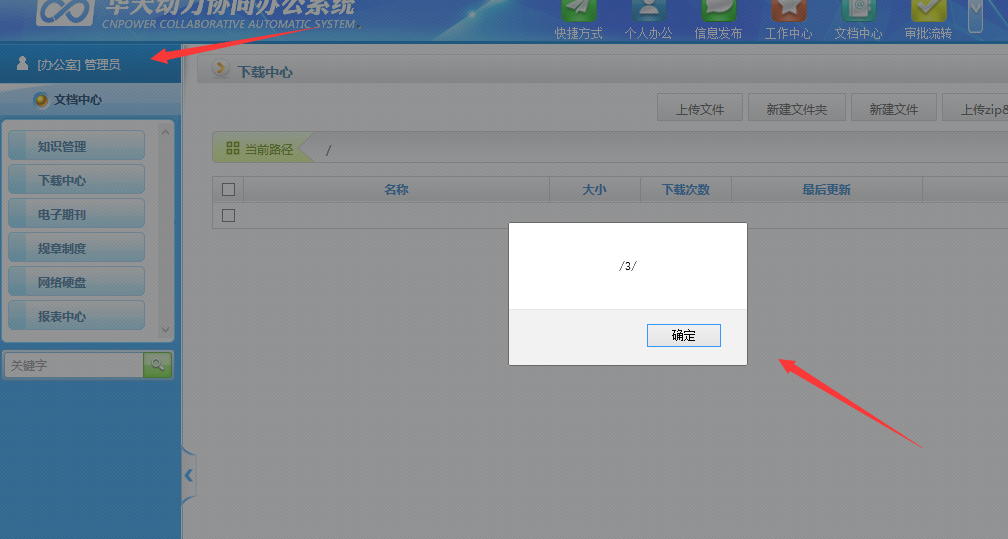

接下来的登录admin用户查,成功弹窗~

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-02 10:23

厂商回复:

最新状态:

暂无