漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-095292

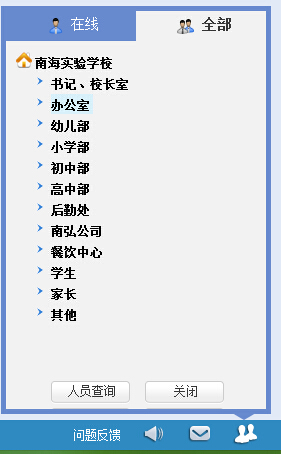

漏洞标题:浙江省南海教育集团官网OA/邮件系统与数字化校园平台多处漏洞可导致全校教师信息以及文件、邮件泄露

相关厂商:浙江省南海教育集团

漏洞作者: 路人甲

提交时间:2015-02-03 16:15

修复时间:2015-03-20 16:16

公开时间:2015-03-20 16:16

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

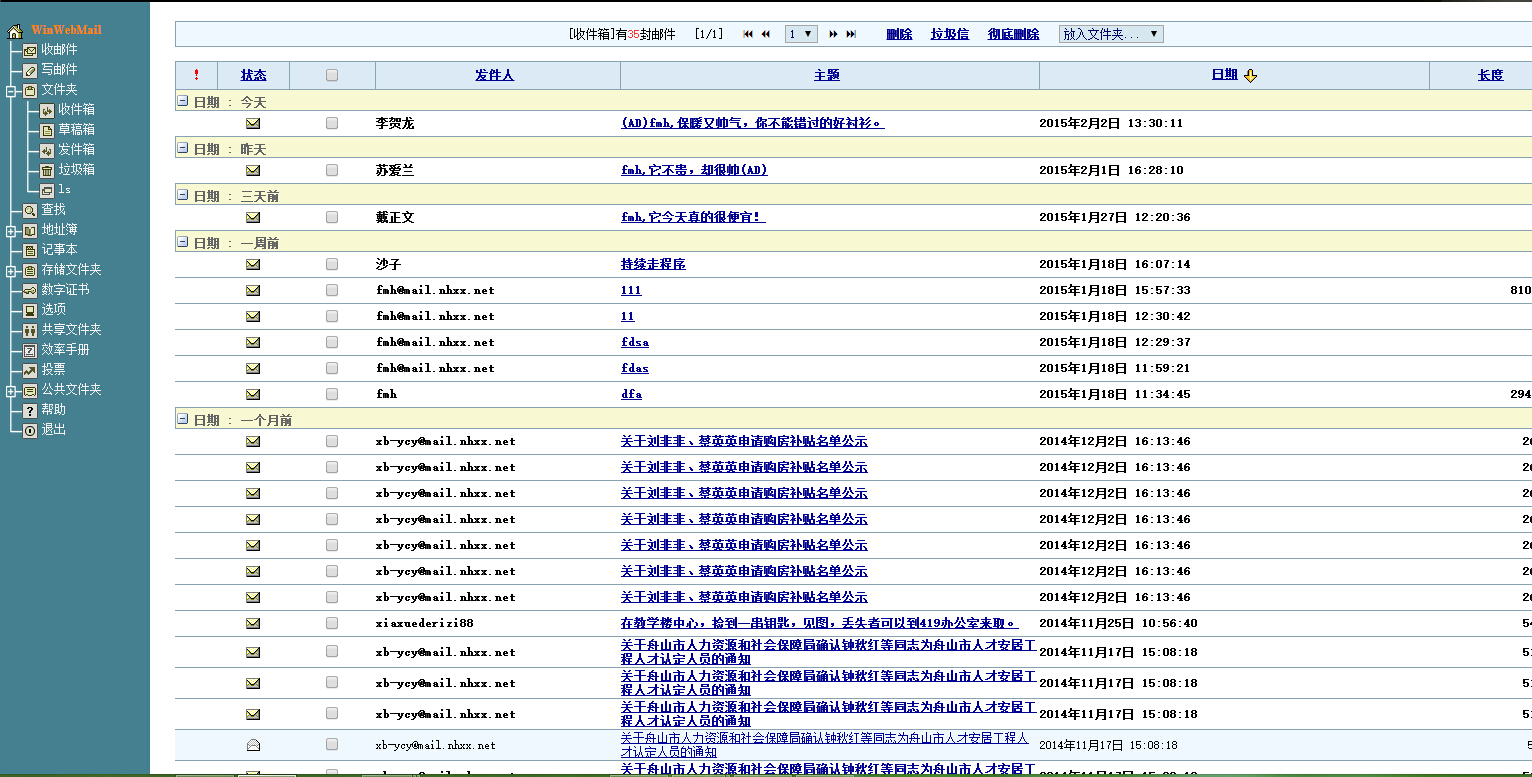

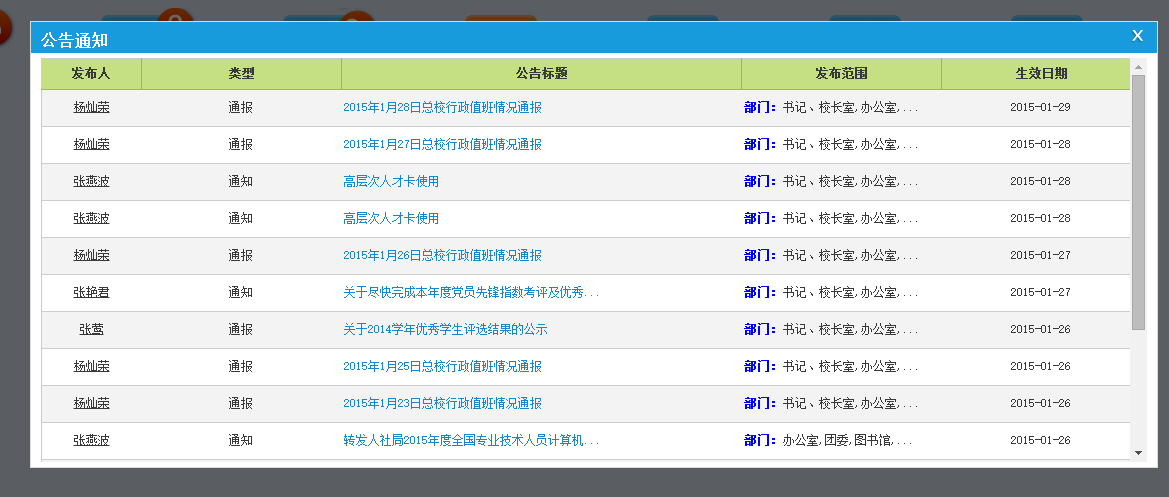

浙江省南海教育集团官网OA/邮件系统与数字化校园平台多处漏洞可导致全校教师信息以及文件、邮件泄露

详细说明:

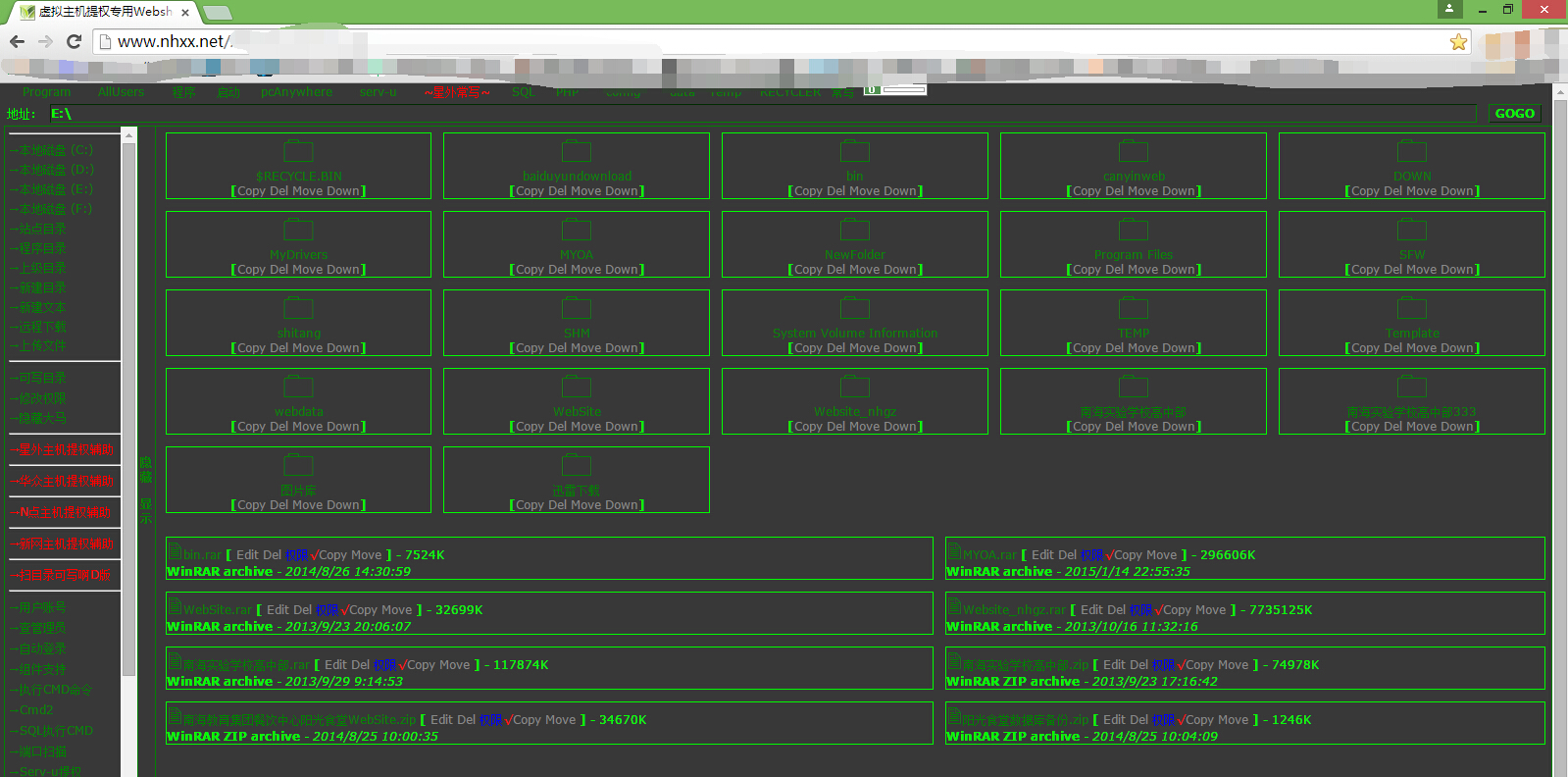

官网很早以前就拿shell了,怎么弄的我都记不清了

数字化平台:http://61.153.213.10/szxy/logon.action

有struts2漏洞,tomcat用管理员身份跑的

普通shell会被杀,可用简单版的shell

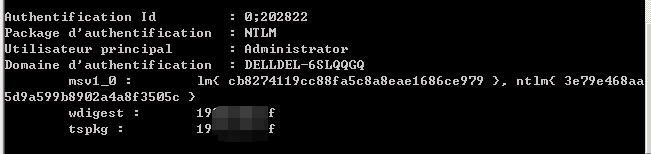

可拖官网以及OA系统全库,可读取操作系统明文密码

漏洞证明:

修复方案:

几乎拿了全部的服务器了,盲目推进数字化校园网的同时,是不是应该考虑下安全和隐私的问题呢

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝