漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094843

漏洞标题:教育部直属杂志社SQL注入可Getshell

相关厂商:中国电化教育

漏洞作者: 路人甲

提交时间:2015-02-02 17:15

修复时间:2015-03-19 17:16

公开时间:2015-03-19 17:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-02: 细节已通知厂商并且等待厂商处理中

2015-02-03: 厂商已经确认,细节仅向厂商公开

2015-02-13: 细节向核心白帽子及相关领域专家公开

2015-02-23: 细节向普通白帽子公开

2015-03-05: 细节向实习白帽子公开

2015-03-19: 细节向公众公开

简要描述:

教育部直属杂志社SQL注入可Getshell

详细说明:

1.中国电化教育 http://www.webcet.cn/

《中国电化教育》杂志是教育部主管,中央电教馆主办的全国教育类核心期刊,1980年创刊,杂志面向全国中小学开展各项教学交流活动,并在杂志上反映各地基础教育信息化典型经验和信息技术与课程整合成果。集国内外教育技术理论、教育信息化实践、信息技术与课程整合、学习资源建设与应用、远程教育与网络教育、信息技术教育研究、教育技术设备与产品等多方面研究成果、信息于一体,是广大教师和教育技术工作者了解中国和世界教育信息化进程的重要窗口,具有学术性、权威性、政策性、指导性、应用性和服务性。

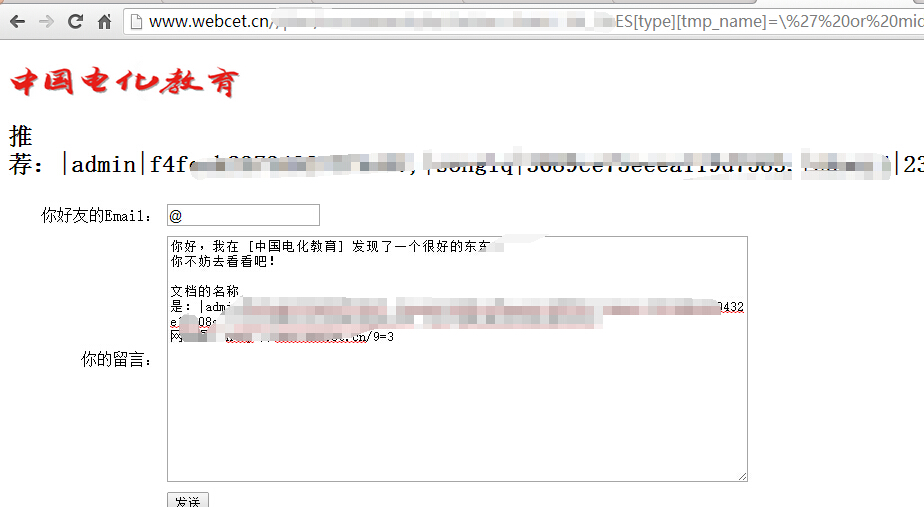

2.SQL注入漏洞

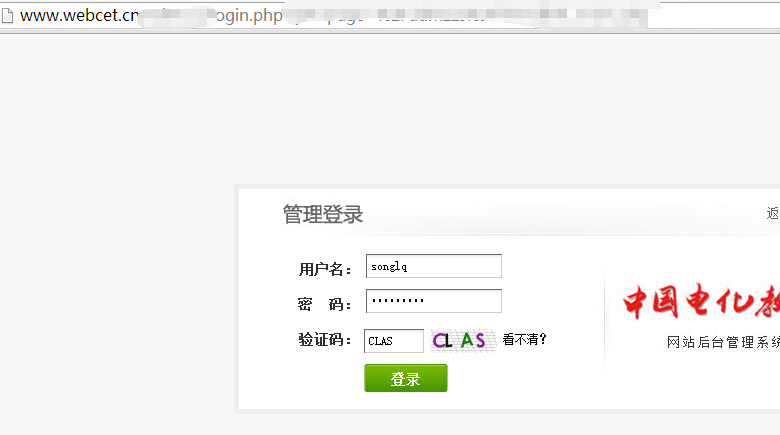

3.使用2#中得到的用户名密码登陆后台

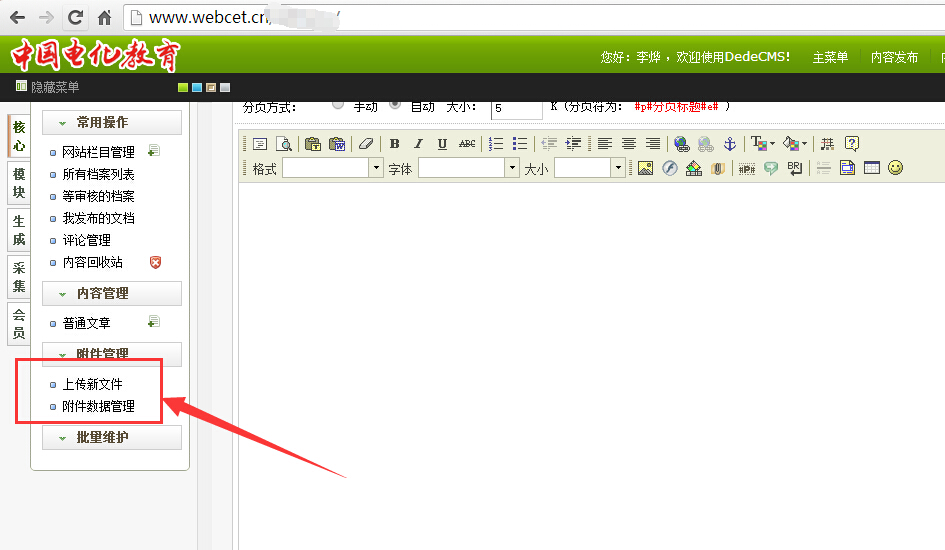

4.后台功能强大,写shell的方法有很多,我就不上传shell了,请自行检测有无其他人上传的shell

由于属于政府网站就不尝试getshell了

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-02-03 09:47

厂商回复:

CNVD确认所属情况,转由CNCERT向教育部通报。

最新状态:

暂无