漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094699

漏洞标题:渗透饿了么(进入OA、邮箱、商家、管理、Wiki、Jira等关键系统)

相关厂商:饿了么

漏洞作者: lijiejie

提交时间:2015-01-30 11:38

修复时间:2015-03-16 09:59

公开时间:2015-03-16 09:59

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:16

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-30: 细节已通知厂商并且等待厂商处理中

2015-01-30: 厂商已经确认,细节仅向厂商公开

2015-02-09: 细节向核心白帽子及相关领域专家公开

2015-02-19: 细节向普通白帽子公开

2015-03-01: 细节向实习白帽子公开

2015-03-16: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

渗透饿了么(进入OA、邮箱、商家后台,管理后台、Wiki、Jira等关键系统),未拖任何库,由于时间关系,有些问题未进一步证明。

详细说明:

所有系统都是暴力破解的。今天是上班时间,话不多说。

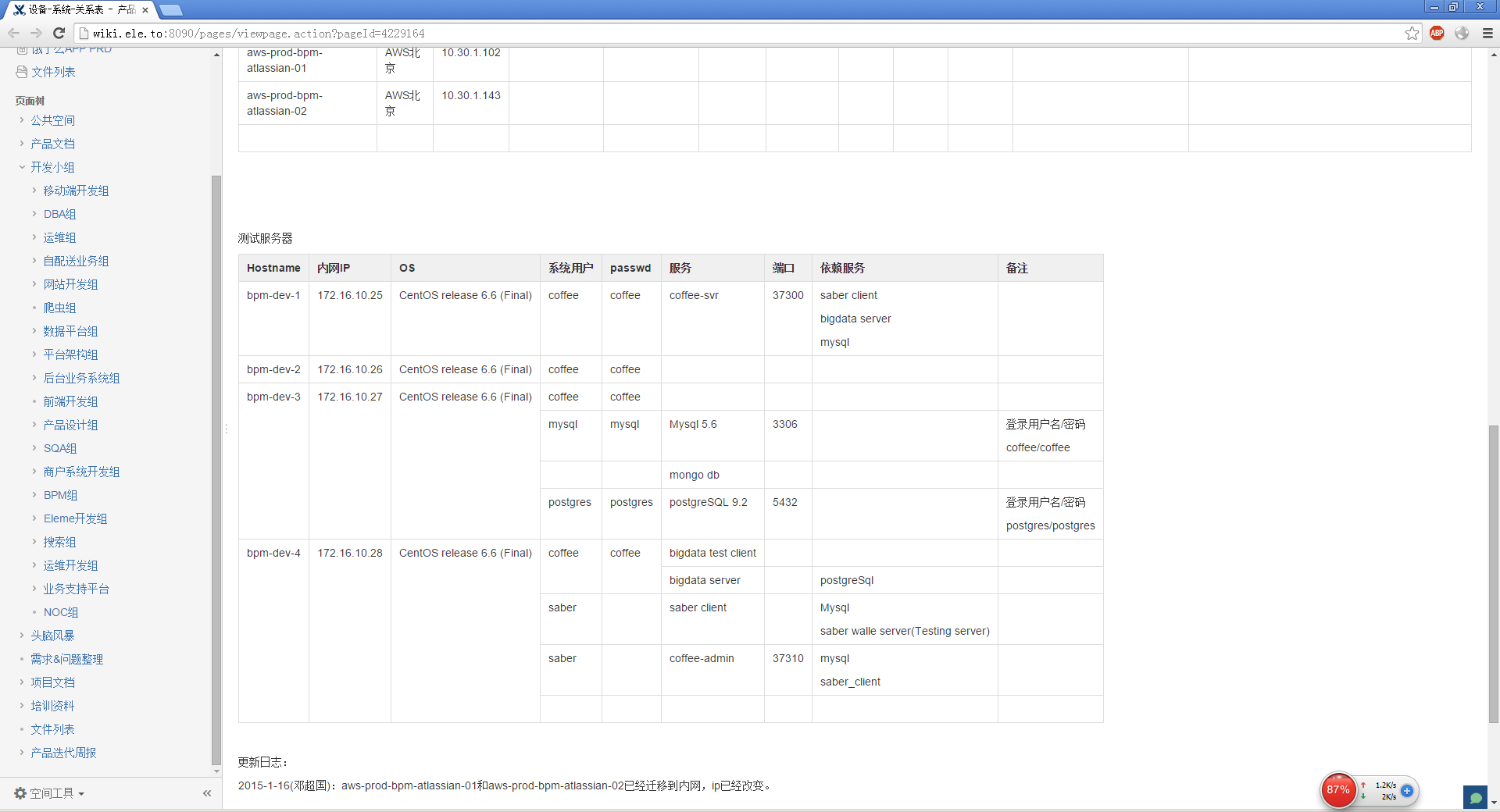

Jira里有许多密码,运维相关的信息,不进一步利用。

第一个突破口,暴力破解OA系统:

http://fast.ele.me/

破解OA之后抓下所有人的邮箱。

第二步,暴力破解腾讯企业邮箱mail.ele.me,我只暴力破解了两个员工,但已经够用了。

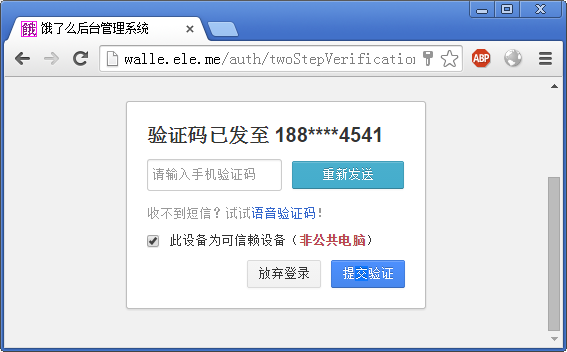

第3步,暴力破解关键管理后台http://walle.ele.me/,已经破解,但是有短信双因子认证,时间不够,短信验证码没破解,直接略过。

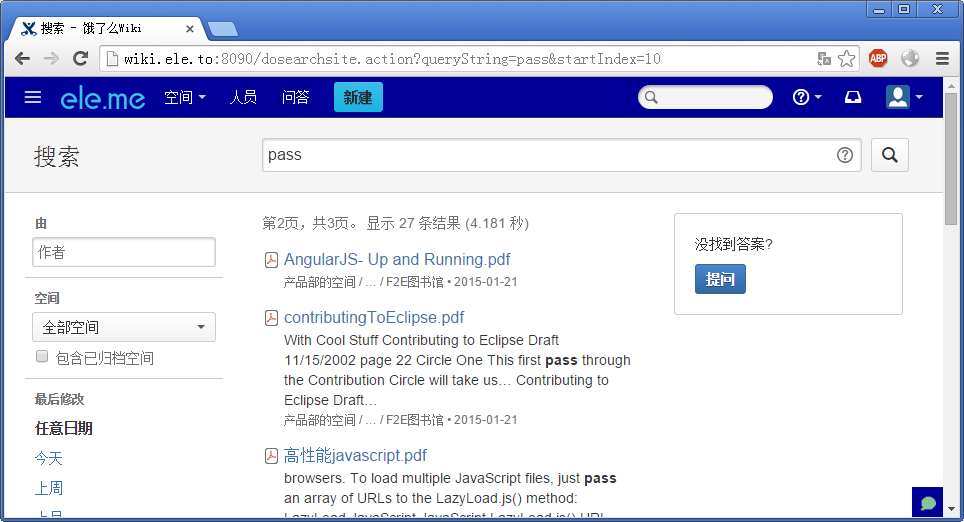

第三步,暴力破解wiki: http://wiki.ele.to:8090/dashboard.action,这个非常轻松。

第四步,暴力破解jira: http://jira.ele.to:8088/secure/Dashboard.jspa,这里面信息非常非常重要。大量敏感信息,请用关键词“密码”搜索一下。

第五步,商家后台暴力破解,非常容易,用户太多了,写几行脚本分分钟都在出来帐号。

漏洞证明:

OA系统:

邮箱和企业网盘:

管理后台:

wiki和jira,Jira里面的信息,可以做太多的事情了:

商家后台:

给少量敏感信息:

其他的敏感信息太多了,由于是上班时间,我无法继续逐个证明。 比如把新机房的VPN再暴力破解一遍。

修复方案:

逐个解决关键系统可以暴力破解的问题,整顿弱口令

版权声明:转载请注明来源 lijiejie@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-01-30 12:47

厂商回复:

感谢发现我们系统中的问题,我们正在全力修复。

最新状态:

2015-03-16:我司最近加班加点已经做了修复工作,感谢对饿了么的关注!