漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0141002

漏洞标题:饿了么某系统弱口令(可Getshell)

相关厂商:饿了么

漏洞作者: 路人甲

提交时间:2015-09-14 09:29

修复时间:2015-09-14 14:21

公开时间:2015-09-14 14:21

漏洞类型:后台弱口令

危害等级:高

自评Rank:10

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-09-14: 细节已通知厂商并且等待厂商处理中

2015-09-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

弱口令

详细说明:

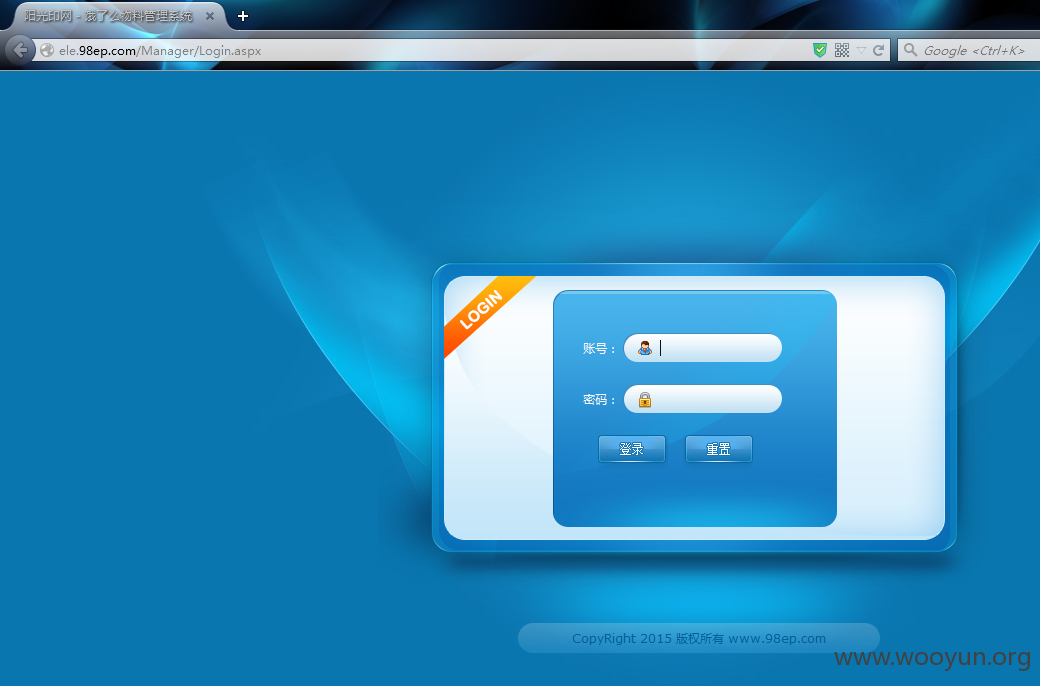

系统:http://ele.98ep.com/ 阳光印网-饿了么物料管理系统

用户名密码:BODQG/123456

成功登录

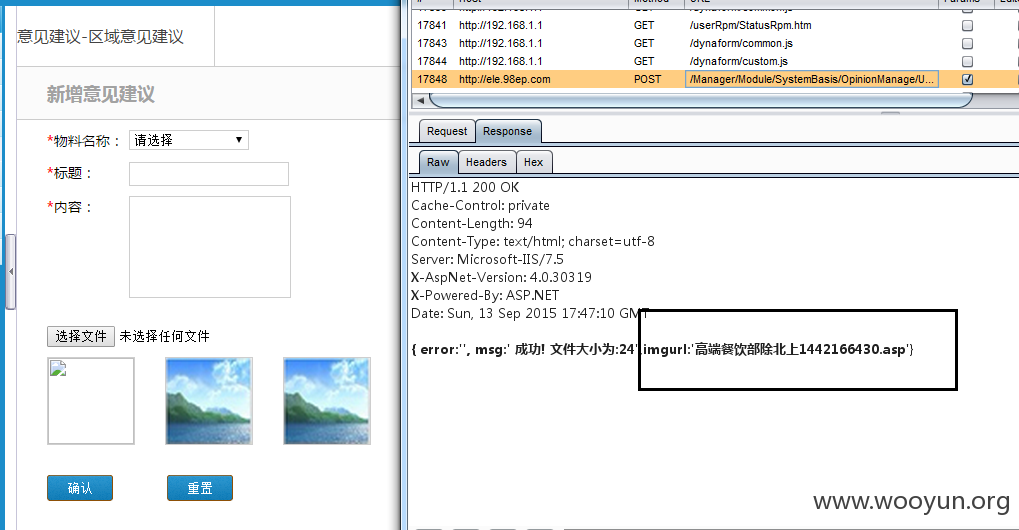

该系统上传 shell的地方为:意见建议--区域意见建议

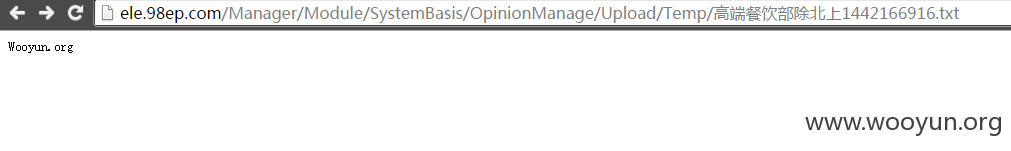

访问路径是:http://ele.98ep.com/Manager/Module/SystemBasis/OpinionManage/Upload/Temp/文件名

测试发现,服务端应有安全防护产品,只要访问shell,就会阻断,,,

时间原因,这里不再尝试。。。

http://ele.98ep.com/Manager/Module/SystemBasis/OpinionManage/Upload/Temp/%E9%AB%98%E7%AB%AF%E9%A4%90%E9%A5%AE%E9%83%A8%E9%99%A4%E5%8C%97%E4%B8%8A1442166916.txt

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-09-14 14:21

厂商回复:

该系统为第三方系统,非常感谢您对饿了么的关注!

最新状态:

暂无