漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094652

漏洞标题:片刻网用户登录功能设计缺陷可导致撞库攻击(附成功示例及较为详细的步骤)

相关厂商:pianke.me

漏洞作者: 安然意境

提交时间:2015-01-30 10:57

修复时间:2015-03-16 10:58

公开时间:2015-03-16 10:58

漏洞类型:网络设计缺陷/逻辑错误

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-30: 细节已通知厂商并且等待厂商处理中

2015-01-30: 厂商已经确认,细节仅向厂商公开

2015-02-09: 细节向核心白帽子及相关领域专家公开

2015-02-19: 细节向普通白帽子公开

2015-03-01: 细节向实习白帽子公开

2015-03-16: 细节向公众公开

简要描述:

片刻网用户登录功能设计缺陷可导致撞库攻击(附成功示例及较为详细的步骤)

详细说明:

片刻网用户登录功能设计缺陷可导致撞库攻击(附成功示例及较为详细的步骤)。

漏洞证明:

1.首先,你们的用户群体还暂时没有超过一百万(采用QQ邮箱的就更是微乎其微),然后用户的相关个人信息处并没有显示注册邮箱,其次也没有开放API,给本次撞库攻击带来一定的难度。

2.本次撞库攻击从“不打扰用户”的角度出发,本来想要采用的是用户密码找回出遍历QQ邮箱(900000000-2500000000),但是考虑到可能会对部分片刻用户带来邮件困扰,再加上遍历这么多数据的资源消耗,所以本次采用了一个比较巧的方法。

3.本次利用接口:http://pianke.me/api/user/login

利用方式:(下面是相关code值)

A00502 未注册

A00701 密码错误

A00000 成功

然后遍历用户的时候(本次测试仅遍历QQ邮箱)采用了随机数。

字符串1在90000到100000中取一个值;

字符串2在10000到10000中取一个值;

然后字符串相加。

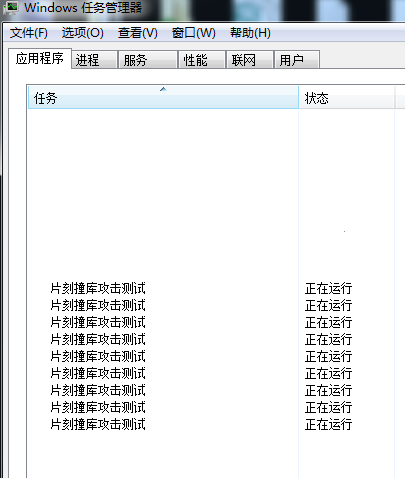

开了几个线程跑。

下面是跑出来的数据:

[email protected] password:123456 --安然意境@乌云 片刻弱密码Test

其中自己写的遍历程序无意间还自动化识别了一个弱密码。(建议wooyun漏洞审核管理员把上面弱密码对外显示的时候用mask标签。然后这里括号中的内容可以删除,谢谢。)

然后通过结合各种社工库,开始突破。

可能是因为使用了一个数据量不够多的库,仅跑出了一条需要付费查看的数据。本次的撞库测试也就到此为止。

附上上述的弱密码账号的账号成功登录信息。

修复方案:

1.对于同一IP限定账户登录数为2-5个;

2.网站登录接口加上验证码校验机制,防止弱密码爆破。

请 片刻网 确认(或复现)上述情况,加强对网站注册用户的账户安全防护措施,及时添加验证码校验安全机制。

版权声明:转载请注明来源 安然意境@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2015-01-30 14:57

厂商回复:

正在修复

最新状态:

暂无