漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-094120

漏洞标题:Mallbuilder(多用户商城)储存型XSS盲打后台,内附超详细解说

相关厂商:Mallbuilder

漏洞作者: 路人甲

提交时间:2015-01-30 17:11

修复时间:2015-04-30 18:48

公开时间:2015-04-30 18:48

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-30: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-30: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

你可以看不惯我装逼,但不可以阻止我装逼 by:helen

详细说明:

WooYun: Mallbuilder(多用户商城)验证缺陷导致可查看+修改他人收货地址+一个存储型XSS(demo测试成功)

看到大牛的洞,我也来几发吧

这里首先说明一下,大牛发的洞中是有些问题的(不是漏洞的问题而是地址的问题),问题在于官方

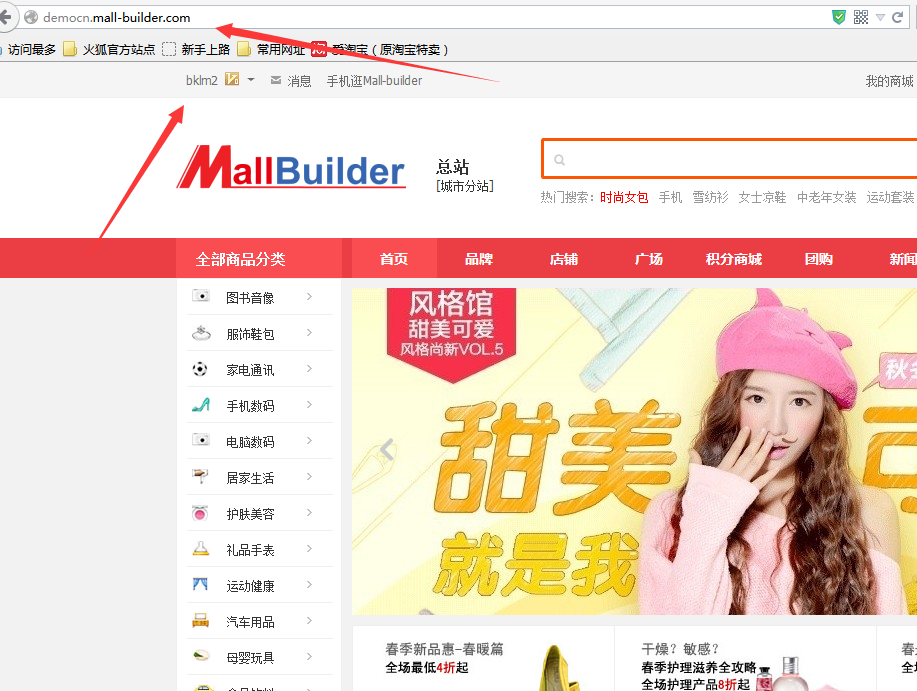

首先来看大牛的洞说到:官方demo地址:http://democn.mall-builder.com/

嗯好吧我测试也来到这个页面,因为这套cms是收费的,所以不提供下载,也搞不到源码,所以只能是demo演示,但是这里就出问题了

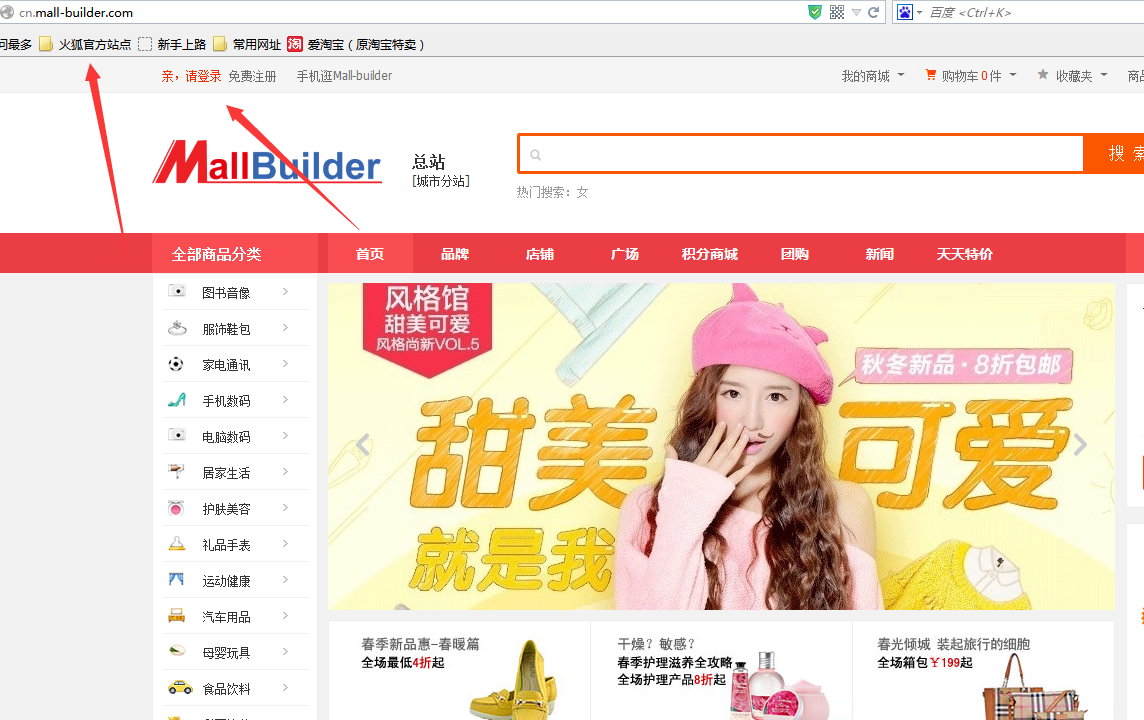

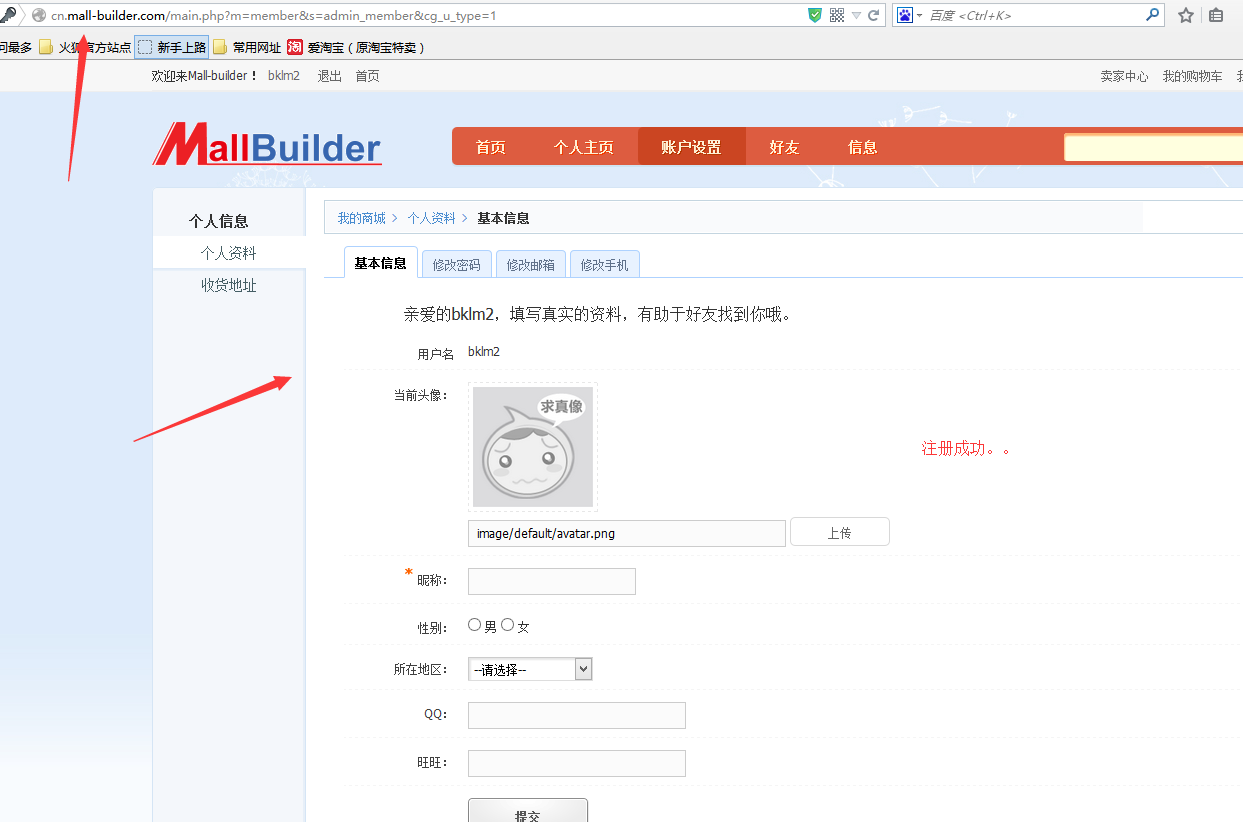

我先来到官方demo地址:http://democn.mall-builder.com/,然后注册个用户bklm2并登陆

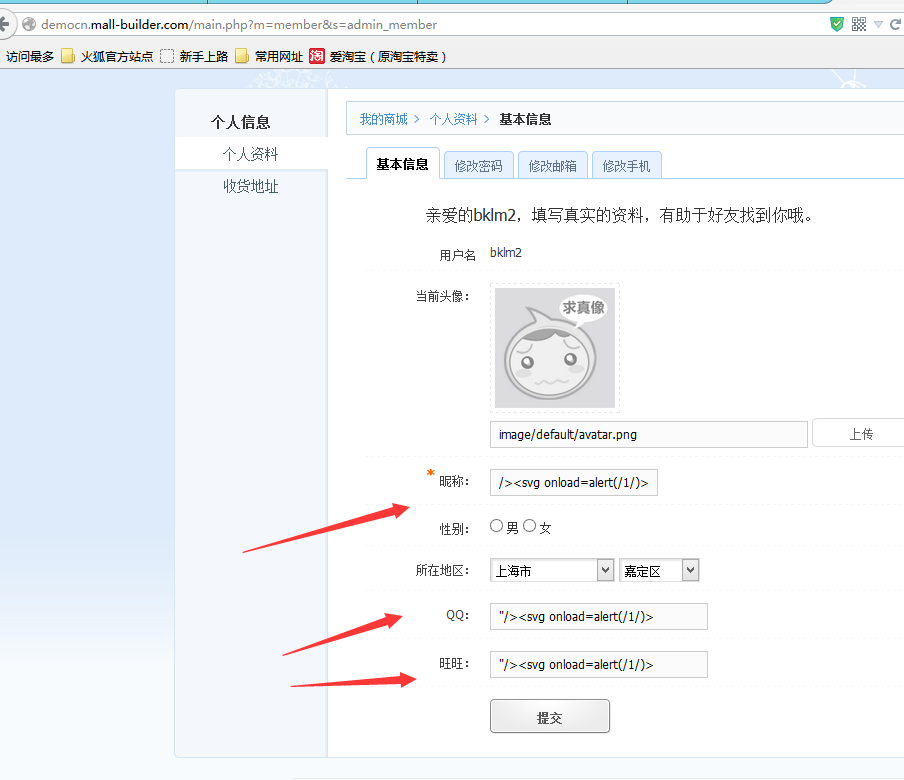

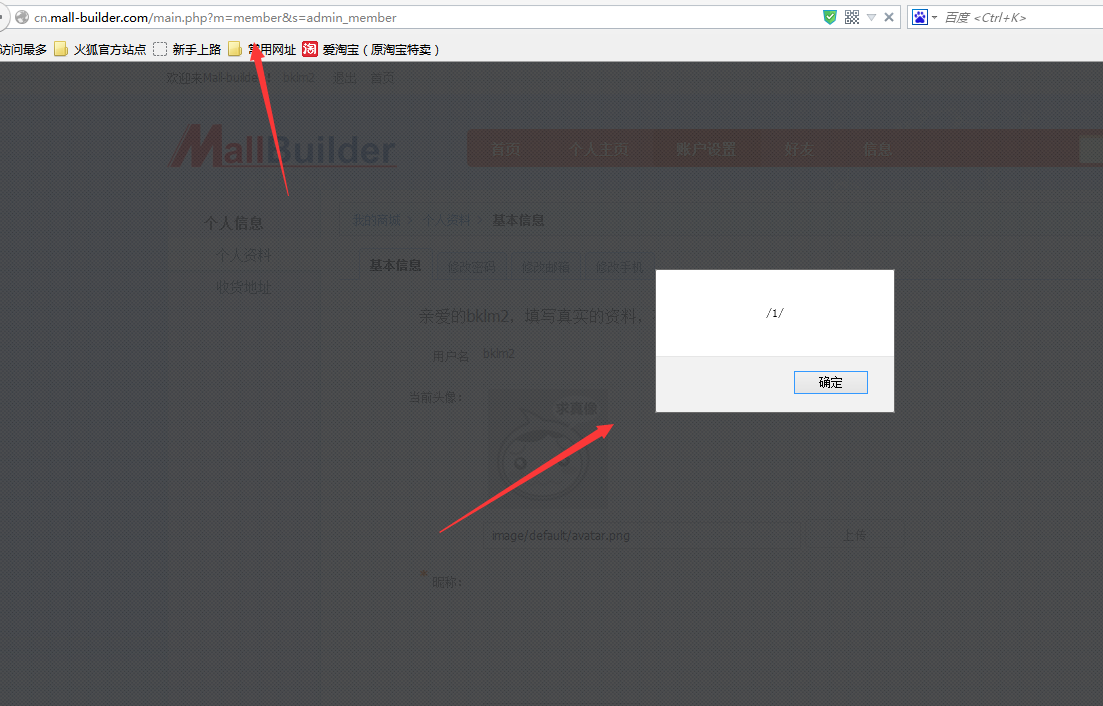

接下来来到修改个人资料的地方,插入3处XSS:"/><svg onload=alert(/1/)>

然后可以看到提示成功保存

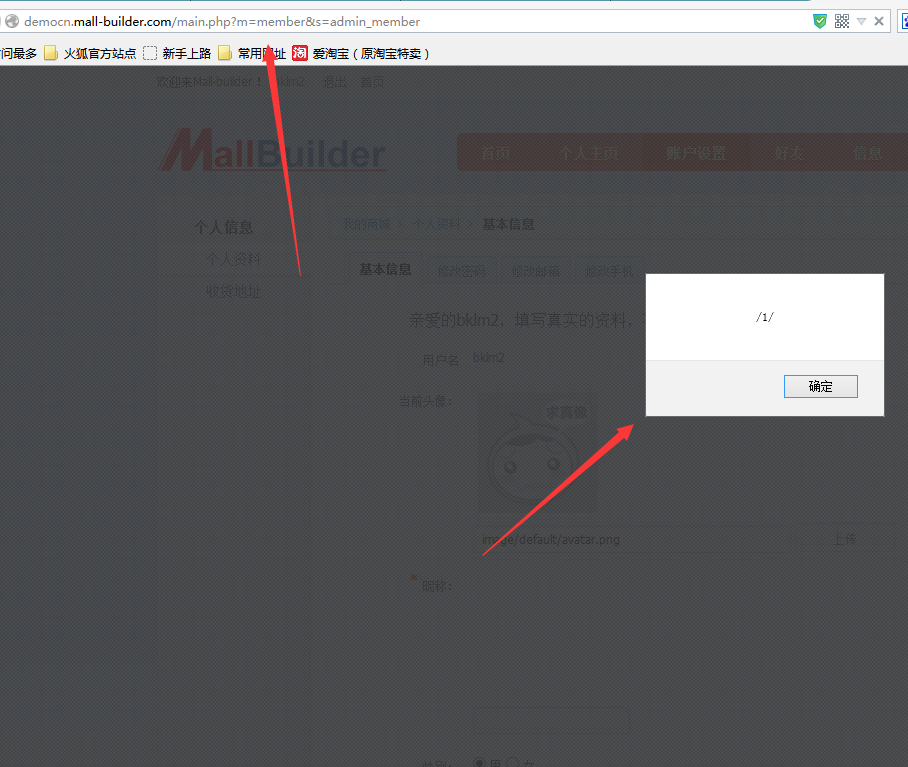

返回后成功弹窗3次

好了那么问题来了,是不是self-xss呢?额我怎么知道是不是,去后台查看才知道啊。。但是大牛的洞中并没有提到后台地址,接下来只能靠自己了,看到二级域名问democn,去掉后应该就是官网了吧,先去官网看看应该会有后台

访问:http://mall-builder.com/

果然到了官网

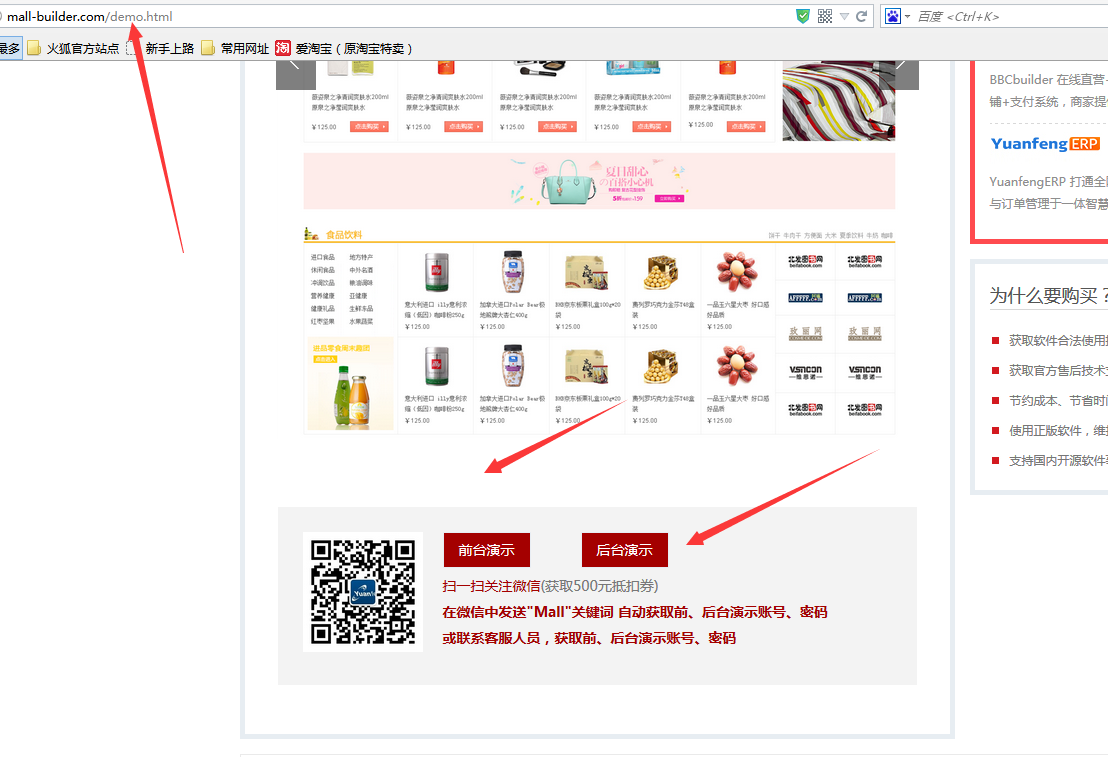

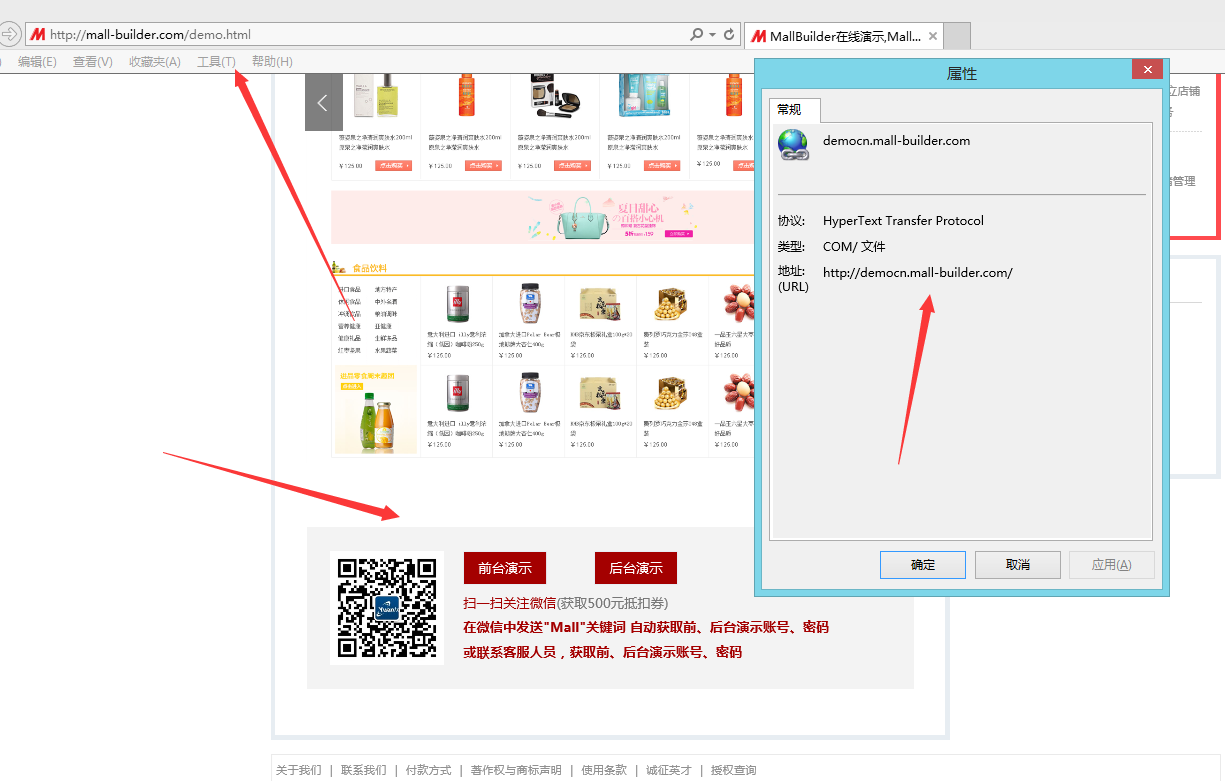

然后在产品演示那里会有前台和后台:http://mall-builder.com/demo.html

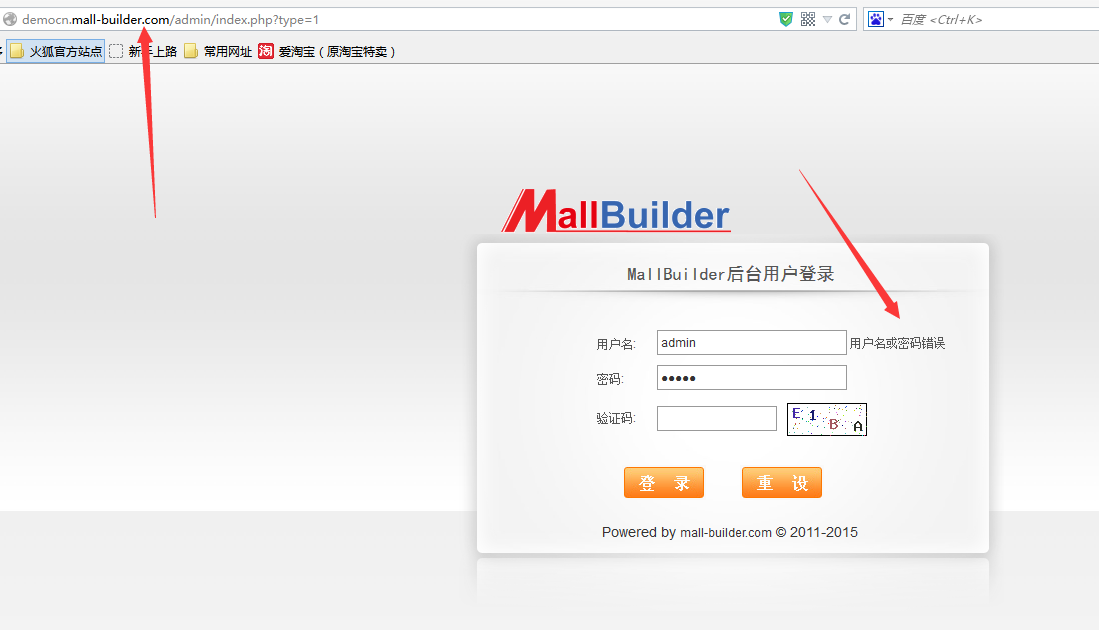

点击来到后台后需要用户名和密码的,那个需要关注官方微信才给发的,我不知道后台用户名和密码,只能猜了,用户名admin密码admin成功进入~

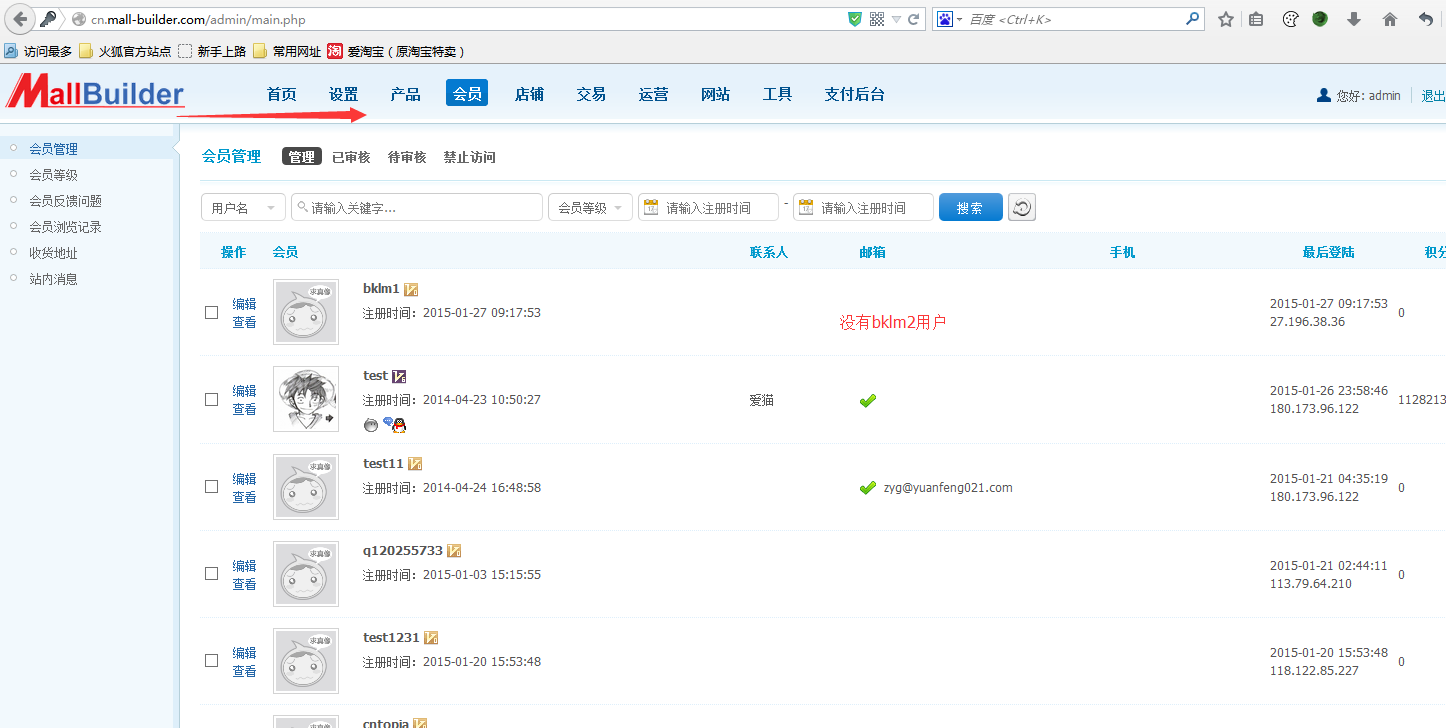

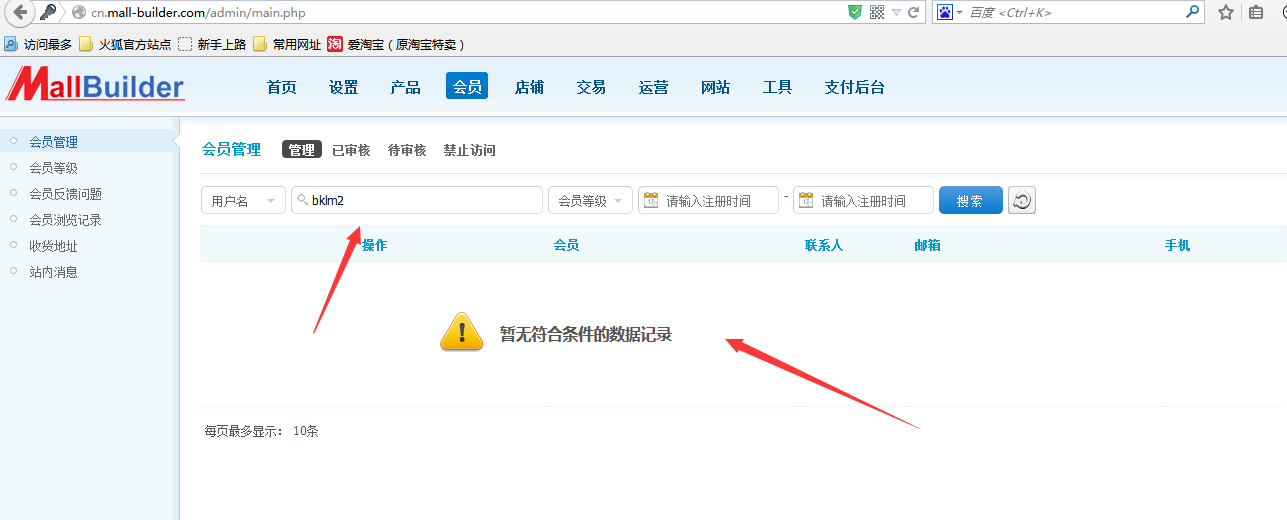

但是来到后台以后查看会员发现是没有我注册的那个用户的,不管怎么找都找不到

这时候我就郁闷了,然后注意到了地址:http://cn.mall-builder.com/admin/main.php

我刚才的前台demo是:http://democn.mall-builder.com

后台和前台的二级域都不一样,难道还有后台?或者说大牛提供的前台demo地址不对?先不管这个了,返回官网,看看前台演示地址不就知道了

返回官网查看后确实前台演示地址为:http://democn.mall-builder.com

那我就郁闷了,怎么回事呢

不管了,分析url来找后台吧:注意官网提供的后台目录为:admin/main.php,那么构造:http://democn.mall-builder.com/admin/main.php

访问后确实来到了democn.mall-builder.com的后台地址,但是用户名和密码试了好多都不对,估计是改了的

那怎么办呢,只能返回http://cn.mall-builder.com/admin/main.php测试了,我去掉http://cn.mall-builder.com/admin/main.php后面的admin/main.php直接访问:http://cn.mall-builder.com

成功来到前台地址

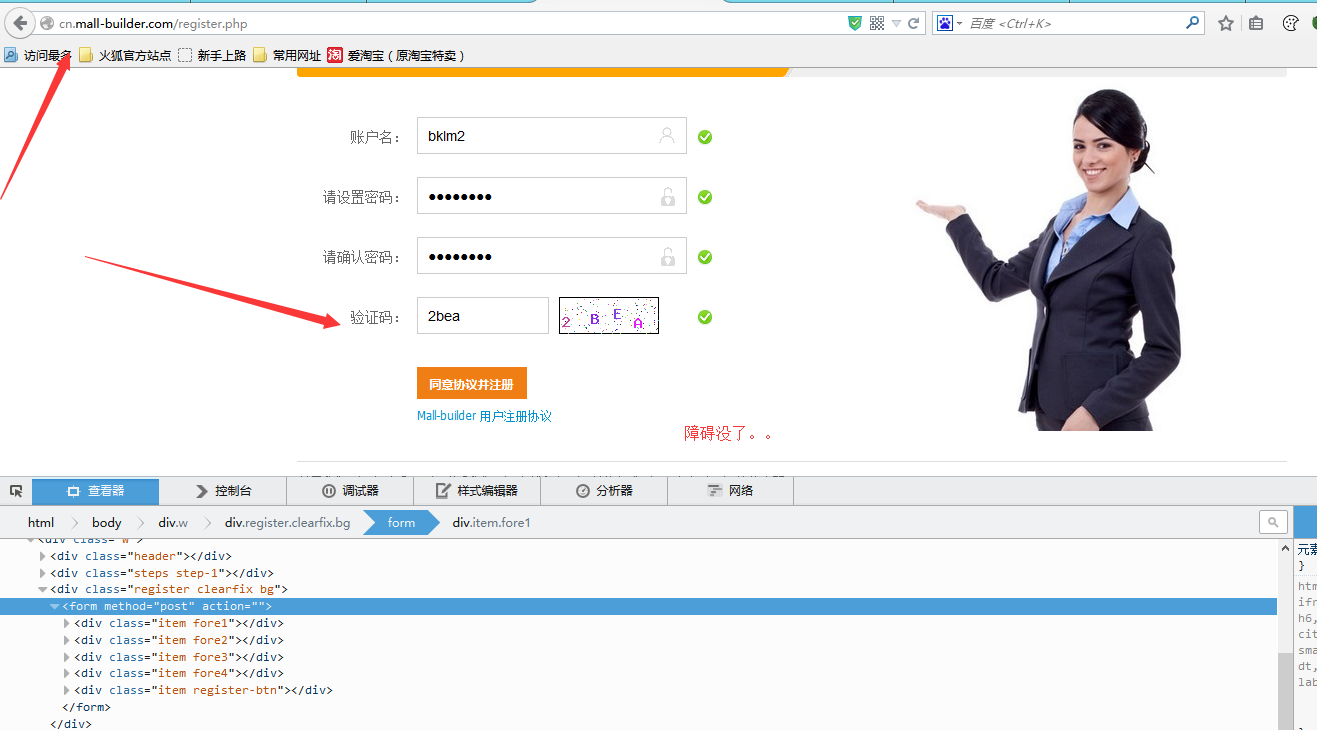

原来这还有个前台啊。。找到了就好办了,注册个账号测试吧~来到注册页面后,我注册个bklm1的账号,但是这里又出问题了,注册的时候和之前那个不一样,这里有个验证问题,是为空的,输入的话只能乱猜,根本不可能猜对。

到了这里也就基本明白官方的用意了:故意提供两个后台地址和前台地址,分开来,第一个能进前台不能进后台,第二个能进后台不能进前台,不让别人测试这套系统

但是这能难倒我吗?能吗?好吧确实难倒我了。。

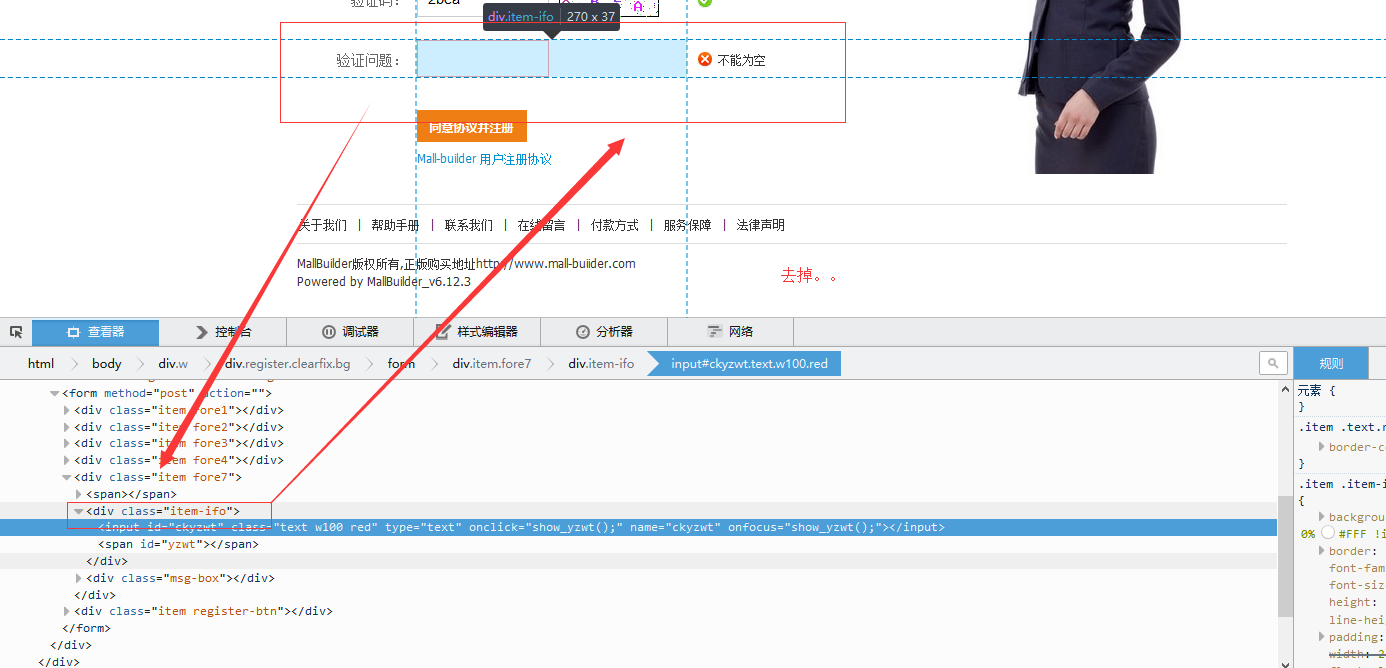

不过过了不久机制的我便想到了机制的方法:审查元素。。

再次来到页面,你不是不让我注册吗?就是因为有个验证问题而已,我把你去掉不就OK了。。其实也就是想想,以为服务端会有验证机制的,但是没想到真的成功了= =

既然注册成功了那就开始测试吧~

和之前一样插入3处XSS:"/><svg onload=alert(/1/)>

提示操作成功

返回后查看成功弹窗3次

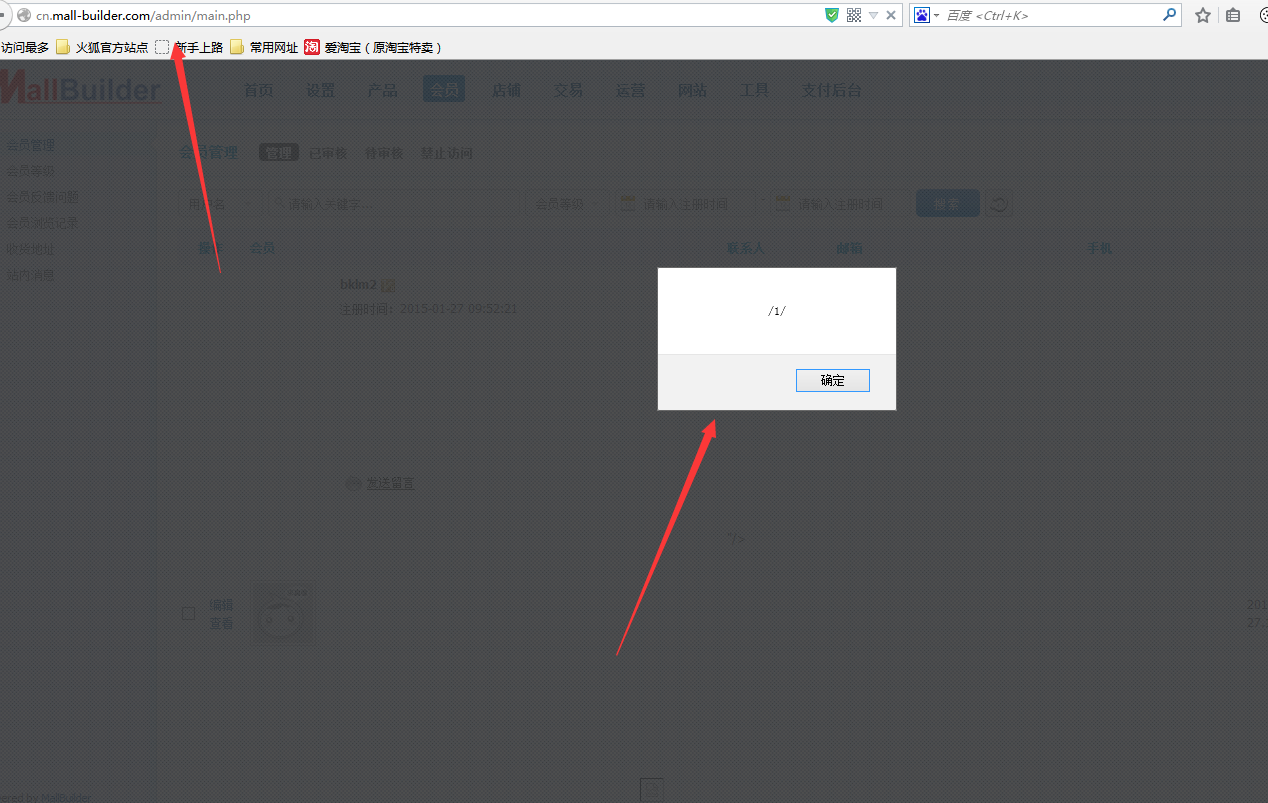

来到后台后查看成功弹窗~而且不知道为啥是弹了5次的哦~

我擦写这个洞将近2小时。。够详细的吧。。奖金不给高点好意思吗你。。

漏洞证明:

修复方案:

过滤关键字,加强验证机制

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝