漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093742

漏洞标题:我是如何拿到群英CEO手机号的

相关厂商:qy.com.cn

漏洞作者: 蛇精病

提交时间:2015-01-24 19:35

修复时间:2015-03-10 19:36

公开时间:2015-03-10 19:36

漏洞类型:内部绝密信息泄漏

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-24: 细节已通知厂商并且等待厂商处理中

2015-01-25: 厂商已经确认,细节仅向厂商公开

2015-02-04: 细节向核心白帽子及相关领域专家公开

2015-02-14: 细节向普通白帽子公开

2015-02-24: 细节向实习白帽子公开

2015-03-10: 细节向公众公开

简要描述:

成功拿到群英高层手机号,邮箱,照片等信息

详细说明:

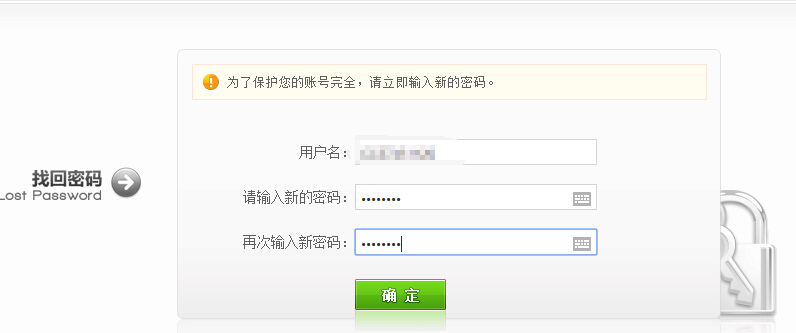

前因:无意间发现群英有这个 用户密码重置漏洞(手机验证码4位纯数字可爆破)所以打算拿红盟来做个测试~结果……误打误撞就进了内部人员账号了

本来是想提交一个群英的任意用户密码重置漏洞的,但是提交的时候发现,已经有人提交了~。~

WooYun: 群英idc用户密码暴力重置

好吧,那就把这个提交成一个安全事件吧

漏洞证明:

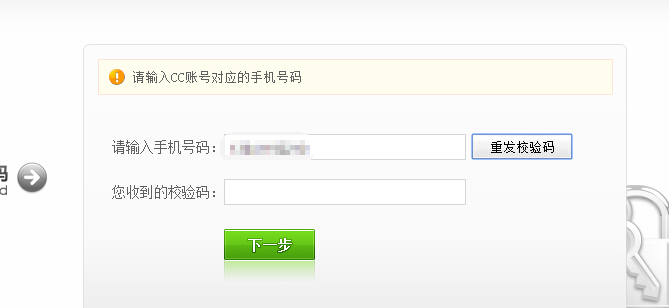

1、点忘记密码,有一个手机找回,然后我们找回

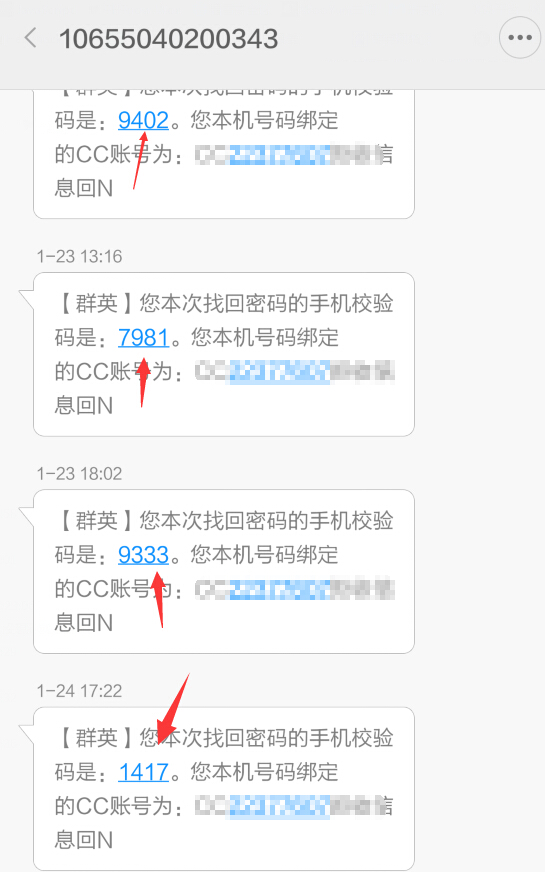

我们发现验证码是四位纯数字的,那么就可以爆破,由于此次为安全事件,所以爆破过程就不赘述了,详情参见 WooYun: 群英idc用户密码暴力重置 (!!你为啥要先提交,~~~~(>_<)~~~~ )

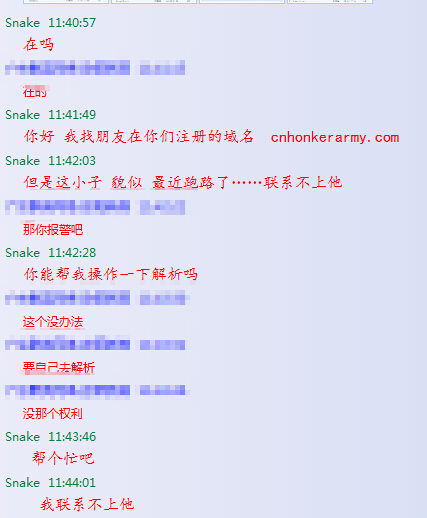

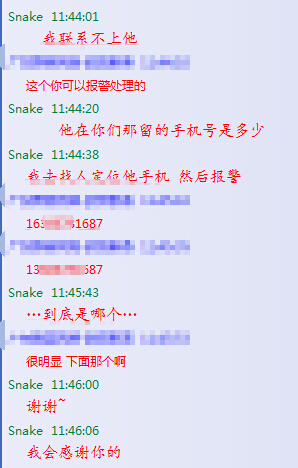

知道了这个漏洞,我就想去社工一下客服,拿到红盟的手机号,再劫持红盟一次,可没想到,由于上次劫持,这次客服已经有了戒备之心,我们看看过程,挺有意思的,嘿嘿~

这里把客服打码了,希望群英高层不要怪这个客服,因为这个客服很精明!(下文会说)

拿到了手机号,那还等什么赶紧爆破

哈哈,成功了 有点小激动~~~果断登陆……结果……一登陆发现……挖槽!这是什么玩意

……上文说了,客服很精明……估计她猜出了我是来社工的,所以肯定随手翻了一个同事的手机号给我……却没想到误打误撞的……让我拿下来来这个号,我这心里是一万头猪猪侠咆哮而过啊,说好的红盟呢!!

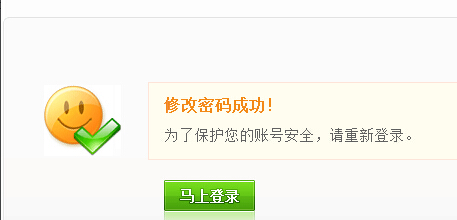

好吧,那就进管理中心看看吧

哇靠 还有群英的一个站域名……要不要劫持呢?算了……别封ID了

继续看看其他的吧,发现有个企业人员啥的,点进去看看……卧槽!

尼玛 各部门员工资料照片手机邮箱,还有高层,还有……副总裁有木有!! 手机号,邮箱,照片,都有(长得~~咳咳 真帅啊!(不知道这么说会不会送礼物~~))

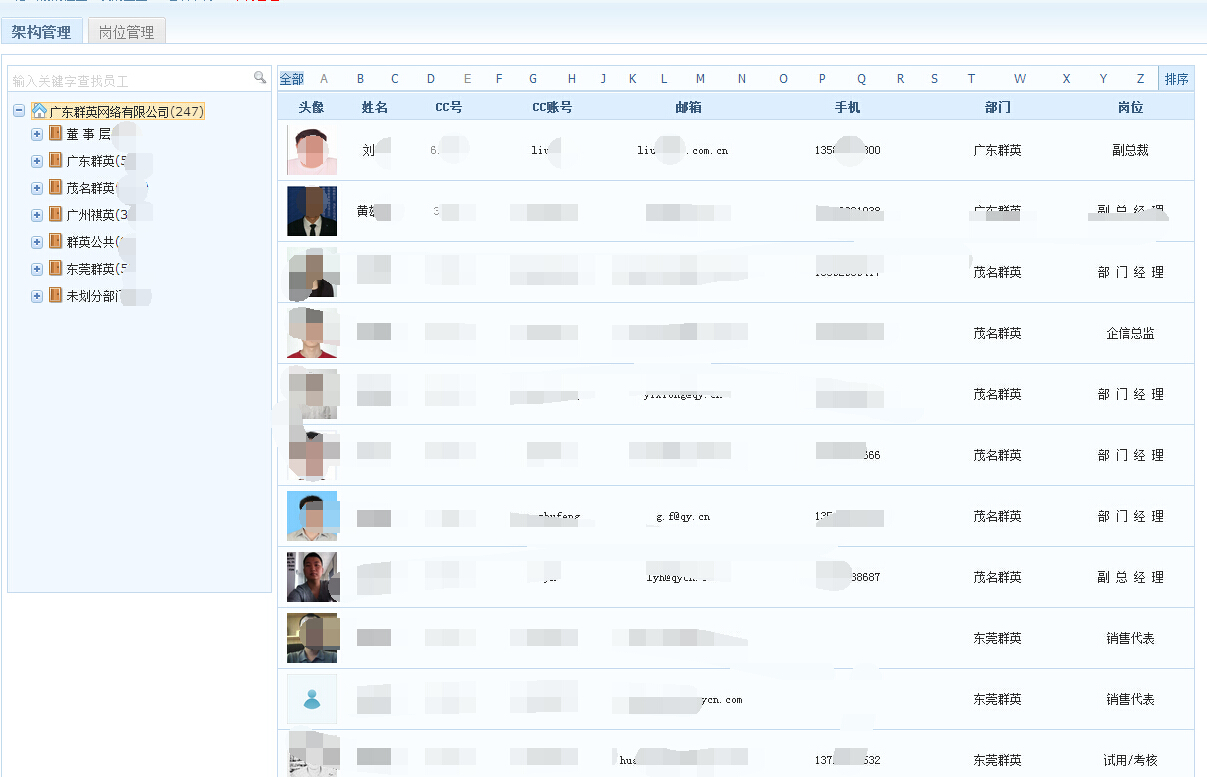

继续看发现了一个更大的BOSS在后面!

CEO!!啦啦啦 我是不是应该给您发个短信求礼物啊~(你要是不给我礼物,我就轰炸你,O(∩_∩)O 开玩笑而已)

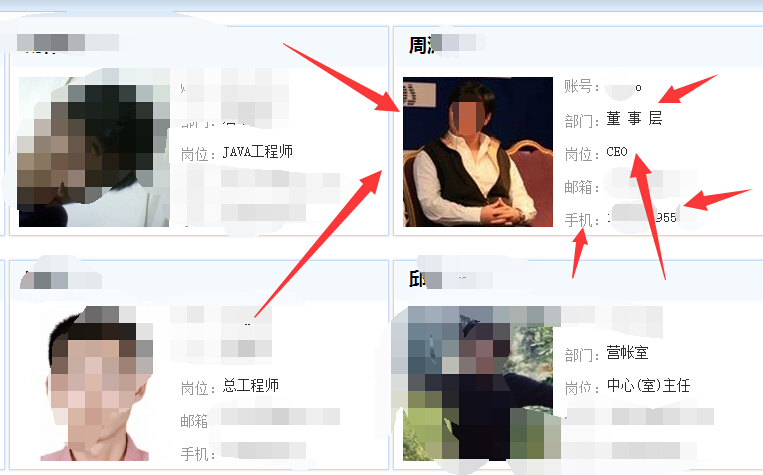

最后,附上一张群英某美女UI设计师截图一张~~~~~

想不想要手机号啊? @xsser @疯狗

修复方案:

1、加强验证码

2、加强服务

版权声明:转载请注明来源 蛇精病@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-01-25 20:55

厂商回复:

谢谢白帽子蛇精病!

最新状态:

暂无