漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0114726

漏洞标题:群英忽略乌云漏洞所引发的进一步安全探索(证明可影响域名安全)

相关厂商:qy.com.cn

漏洞作者: 路人甲

提交时间:2015-05-18 12:07

修复时间:2015-07-02 17:20

公开时间:2015-07-02 17:20

漏洞类型:账户体系控制不严

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-18: 细节已通知厂商并且等待厂商处理中

2015-05-18: 厂商已经确认,细节仅向厂商公开

2015-05-28: 细节向核心白帽子及相关领域专家公开

2015-06-07: 细节向普通白帽子公开

2015-06-17: 细节向实习白帽子公开

2015-07-02: 细节向公众公开

简要描述:

晚上被蚊子咬醒,无聊逛乌云,看见群英忽略了这个漏洞但去测试的时候还没有修复,所以尝试看看能不能去玩玩。

详细说明:

之前提到的漏洞 WooYun: 群英网络重置任意用户密码

首先尝试了重置13888888888的密码,发现漏洞居然没有修复,所以看看能不能尝试重置他们员工的密码,果然在联系方式中找到几个员工的号码

重置员工密码成功,而且在里面找到了他们内部的通讯录,然后尝试重置管理层的帐号

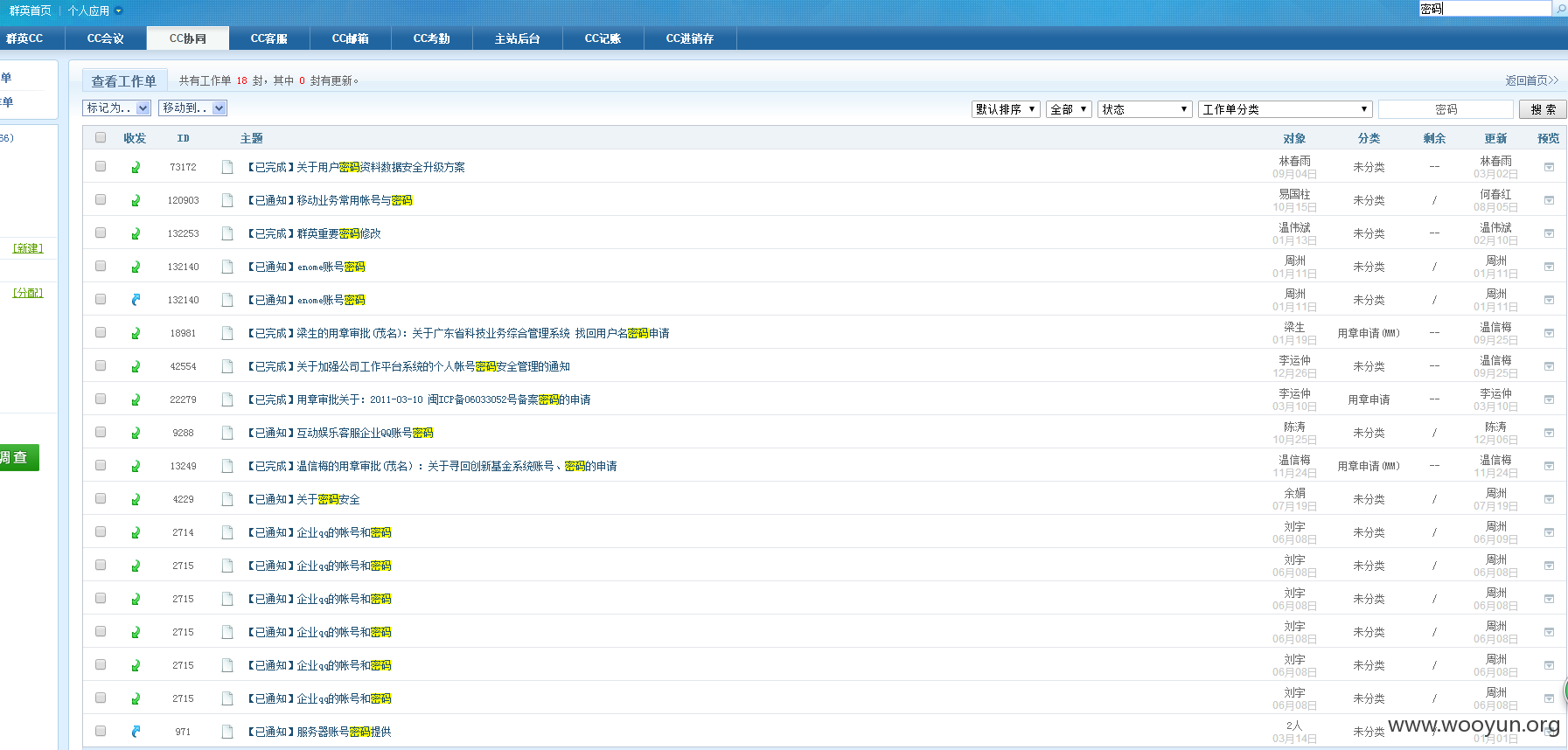

发现登录以后包括会议-协同-邮箱-考勤-后台-记账 都能管理查看

其他管理层的密码就没去重置了 ,看见早上9点他们还有会议 ,所有密码都错误就不好玩了。

漏洞证明:

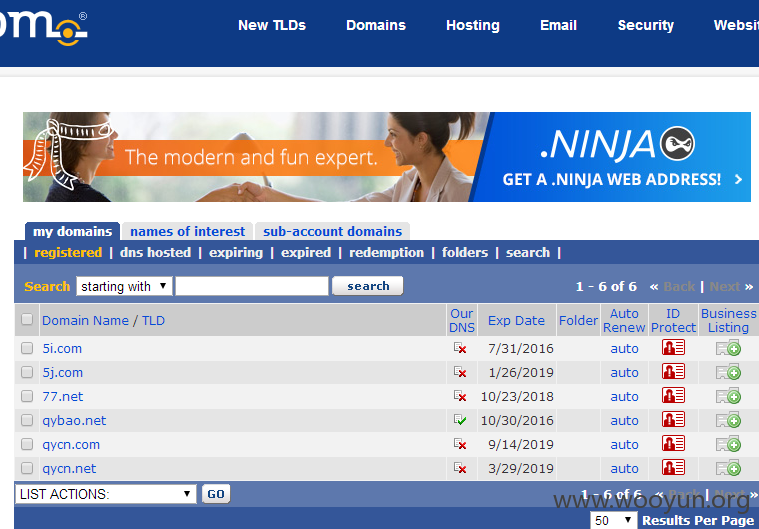

进入了他们的enom.com账户,好喜欢这里面的几个域名。

WooYun: 我是如何拿到群英CEO手机号的

后来看见这里面有美女ui设计师,但是我怎么没找到。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-05-18 17:18

厂商回复:

感谢路人甲

最新状态:

暂无