漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093461

漏洞标题:某省公积金网站存在漏洞可getshell可泄露大量姓名、身份证号、公积金帐户等信息

相关厂商:cncert国家互联网应急中心

漏洞作者: p4ssw0rd

提交时间:2015-01-23 09:13

修复时间:2015-01-28 09:14

公开时间:2015-01-28 09:14

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-23: 细节已通知厂商并且等待厂商处理中

2015-01-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某省公积金网站getshell可泄露大量姓名、身份证号、公积金帐户等信息

详细说明:

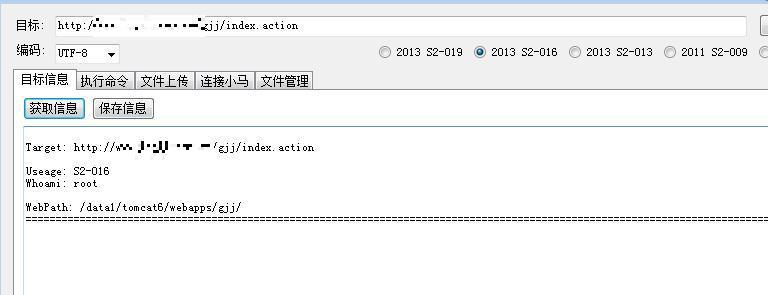

struts2漏洞

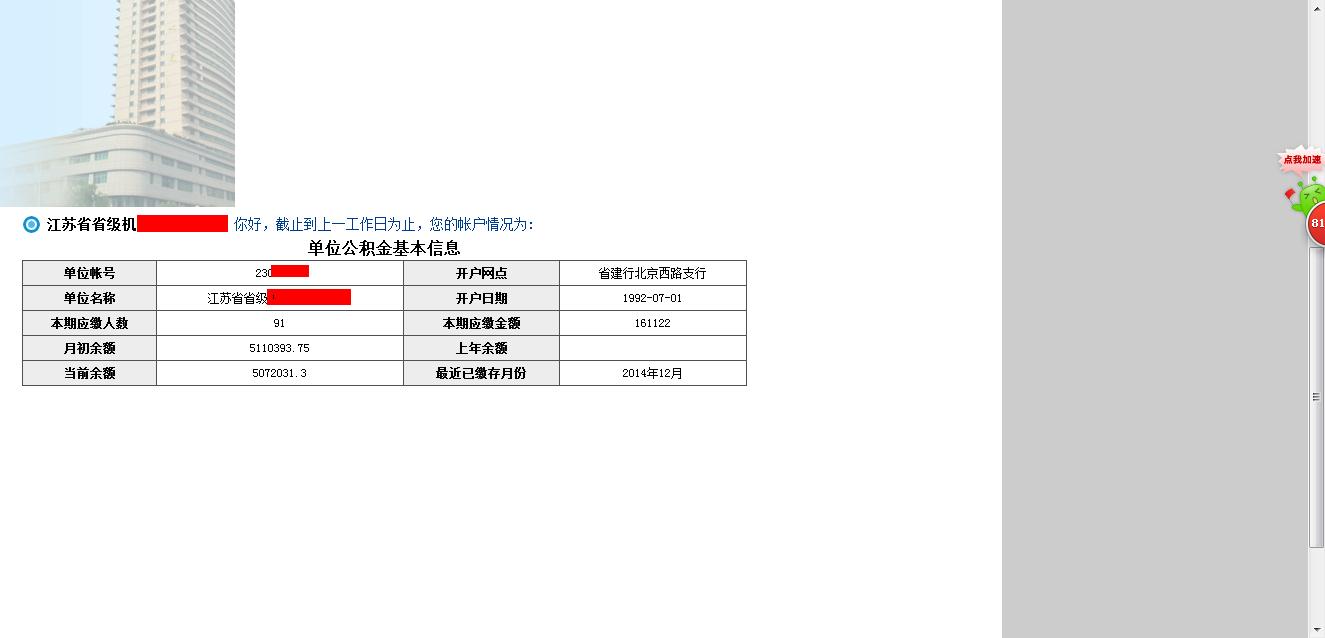

root权限

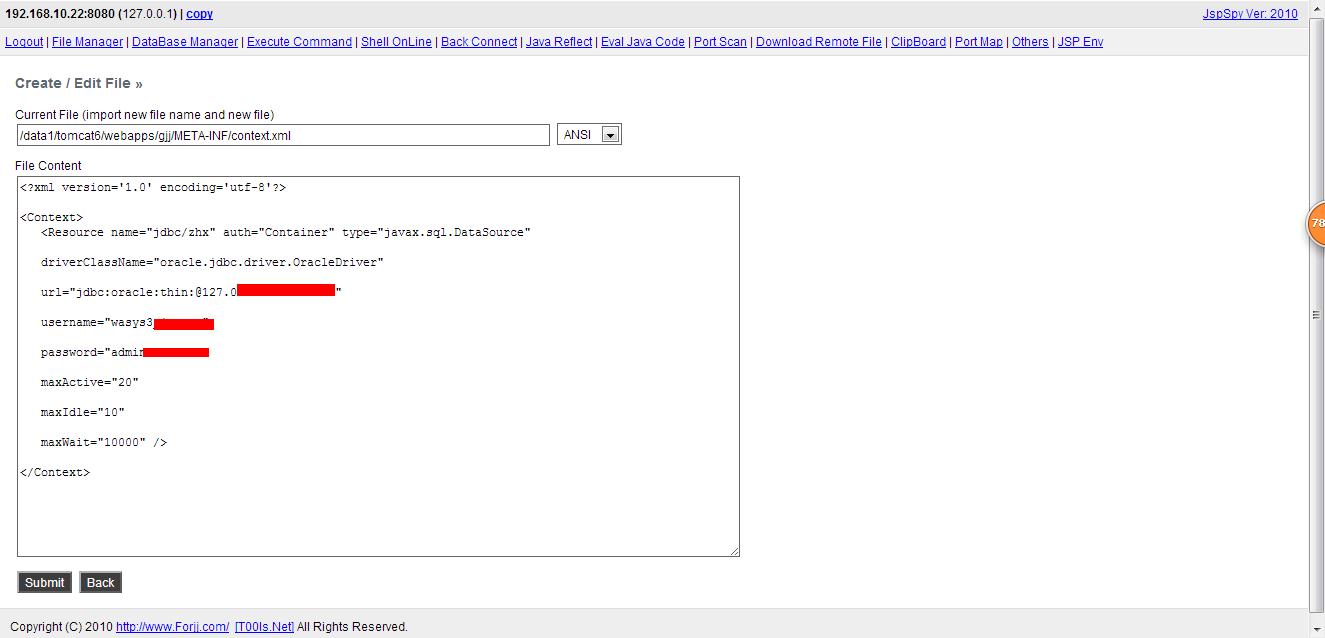

数据库配置信息

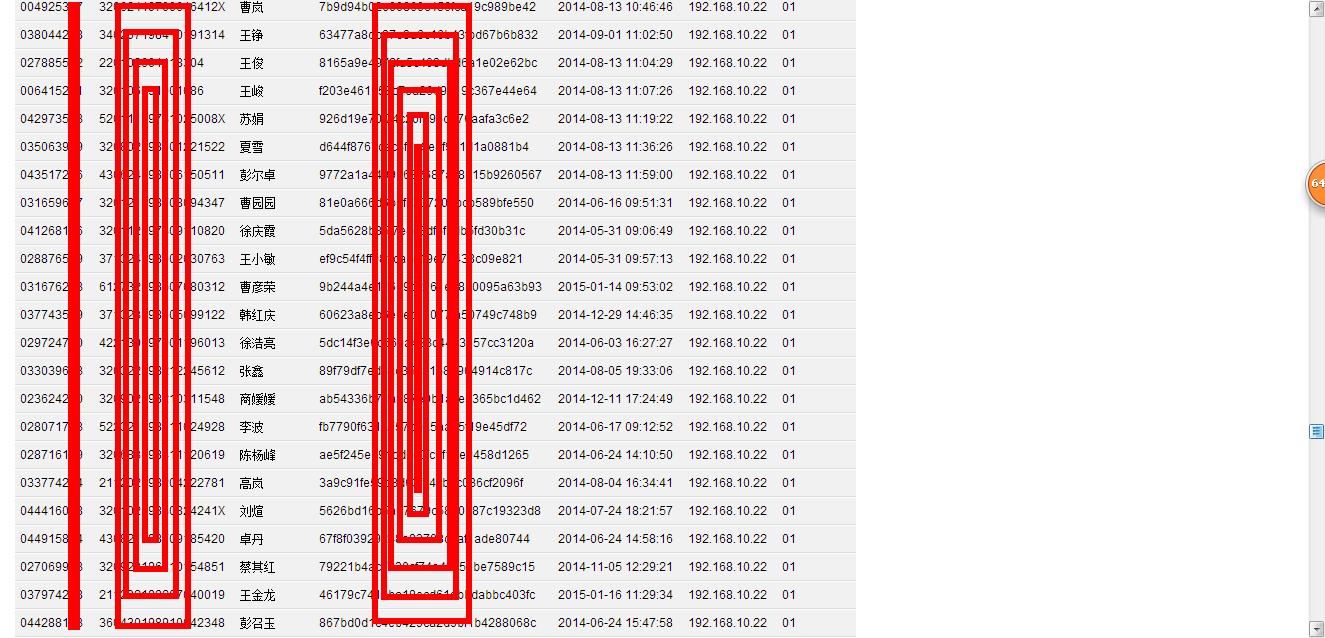

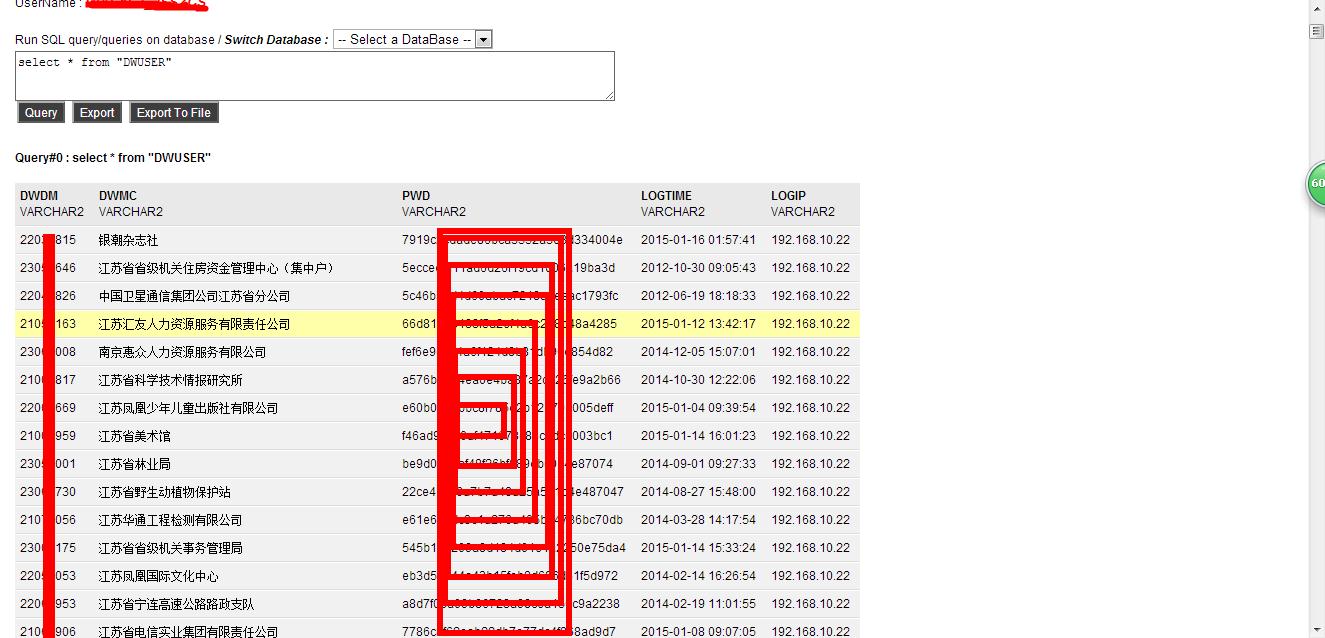

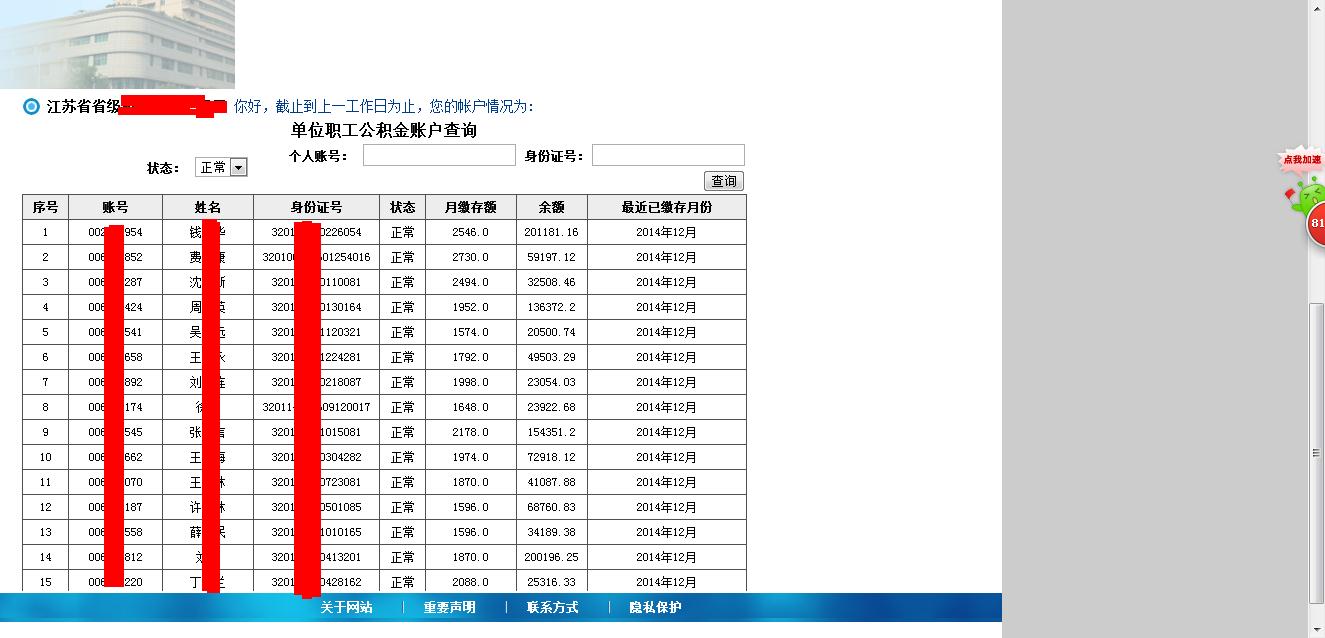

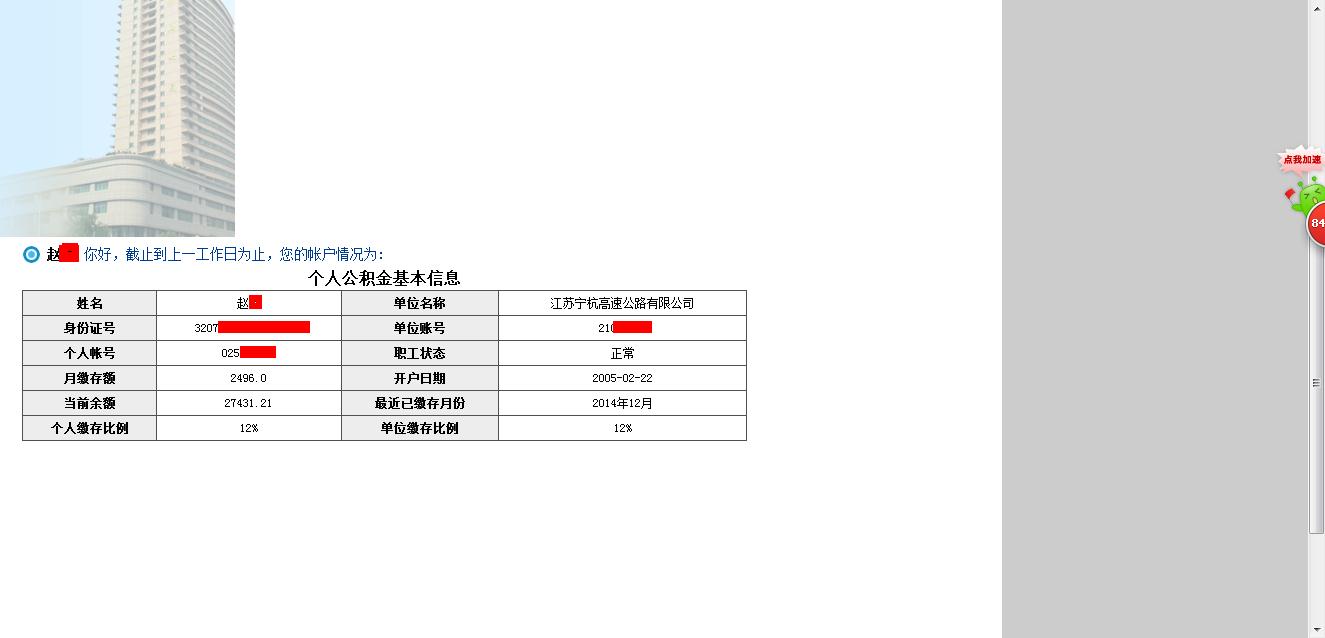

可泄露大量身份证、姓名、公积金号等个人信息。

个人

公司

密码虽都为MD5加密,但公积金密码固定为6位,6位的MD5在cmd5百分百免费解密,意义不大啊...

各随机登录了2个只做漏洞验证并无破坏

公司账户中还会有更多的个人账户信息

站点根目录下发现很多webshell仔细查查吧。

这东西如果增删改的话是不是会危害很大啊...没敢测试。

留个shell方便审核,麻烦审核后帮删...

漏洞证明:

同上

修复方案:

升级,彻底查下站点的webshell

版权声明:转载请注明来源 p4ssw0rd@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-28 09:14

厂商回复:

最新状态:

暂无