漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-093217

漏洞标题:某高校网站管理系统后台登陆绕过+getshell

相关厂商:广东省东莞市力拓科技有限公司

漏洞作者: 路人甲

提交时间:2015-01-27 15:29

修复时间:2015-04-27 15:30

公开时间:2015-04-27 15:30

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:16

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-27: 细节已通知厂商并且等待厂商处理中

2015-02-01: 厂商已经确认,细节仅向厂商公开

2015-02-04: 细节向第三方安全合作伙伴开放

2015-03-28: 细节向核心白帽子及相关领域专家公开

2015-04-07: 细节向普通白帽子公开

2015-04-17: 细节向实习白帽子公开

2015-04-27: 细节向公众公开

简要描述:

RT

详细说明:

之前有人提交过该系统的问题,注册的任意账号都具有管理员权限。现在大部分已经修复了,注册账户登陆后台的话默认是没有任何权限的,但可以通过修改cookie来伪造管理员登陆。

#1

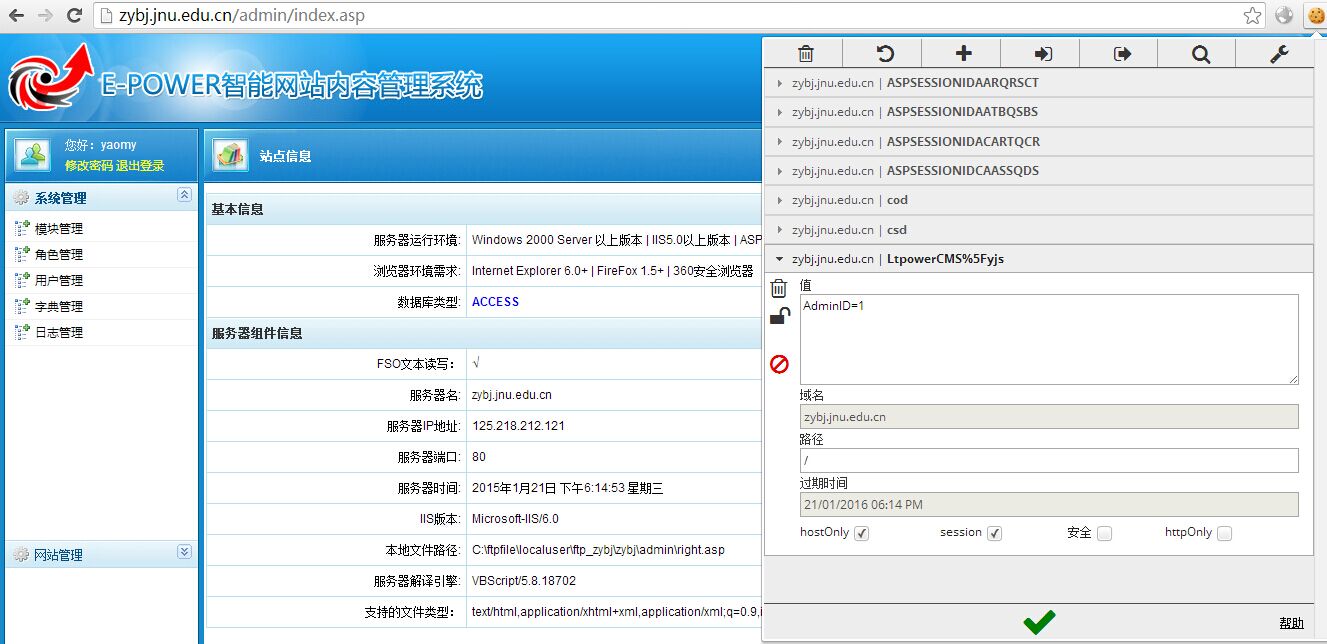

虽然是通过伪造cookie来登陆,但是不同学校的系统后台登陆后cookie的名称还是略有不同的,我们还是需要先注册一个账号。

http://zybj.jnu.edu.cn/user/reg.asp

注册一个 的用户

登陆后台

http://zybj.jnu.edu.cn/admin/login.asp

可以看到站点信息但默认是没有任何权限的。

此时修改cookie中的LtpowerCMS%5Fyjs的值为 AdminID=1 ,再刷新页面,就以管理员身份登陆了。

#2

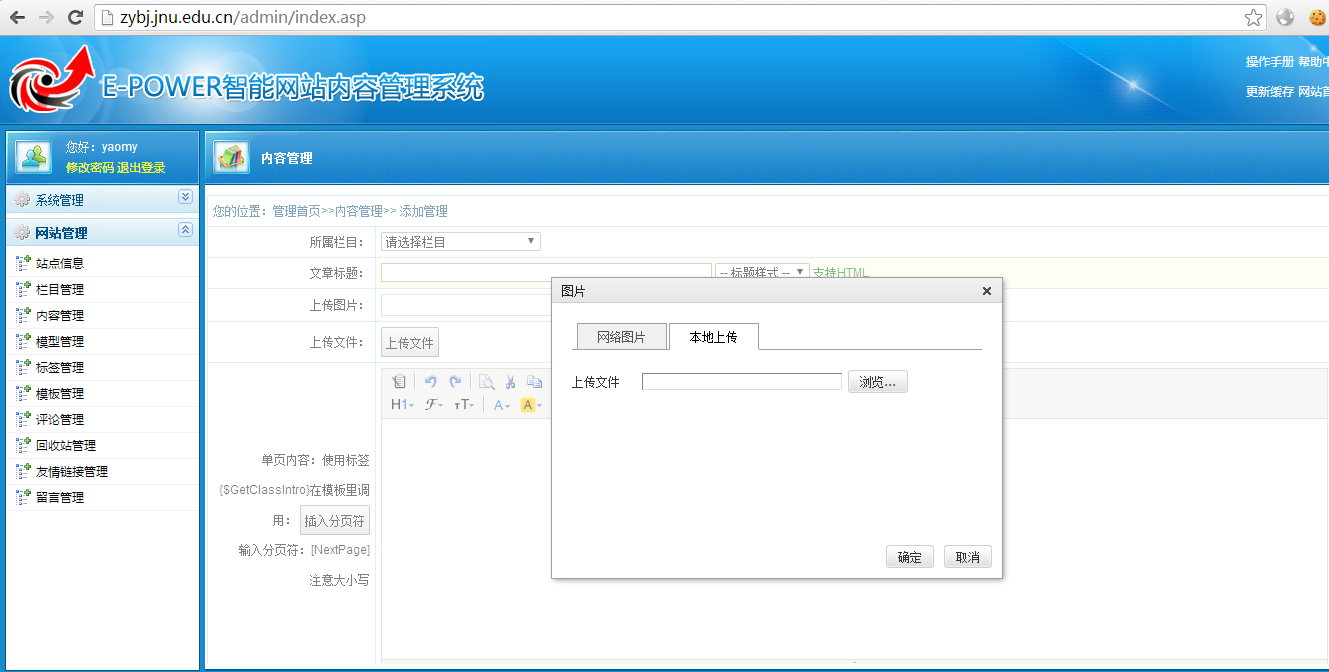

打开站点信息,在图片类型中添加asp

在内容管理中上传小马

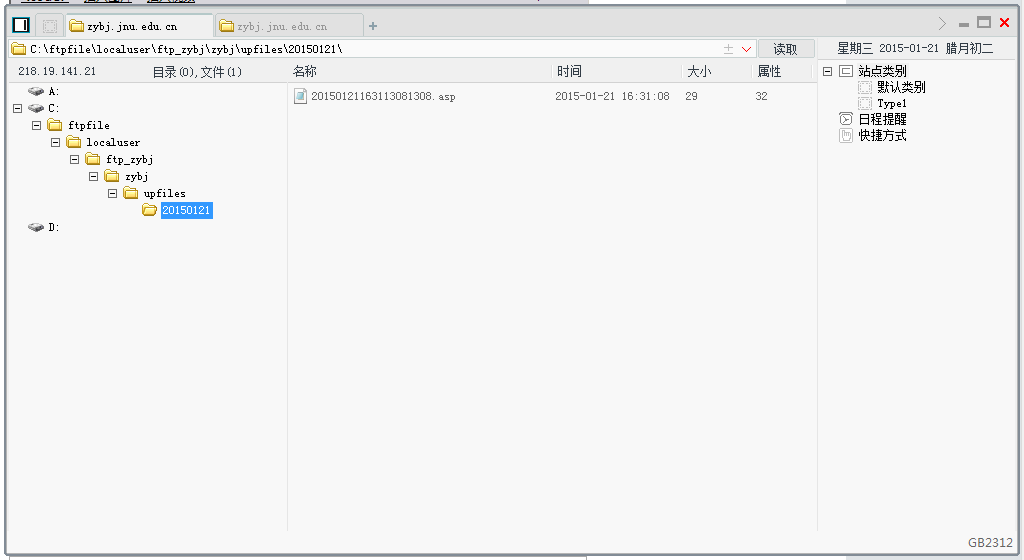

http://zybj.jnu.edu.cn/upfiles/20150121/20150121163113081308.asp

漏洞证明:

其他测试案例:

以上案例均能通过伪造cookie登陆后台,部分因为装有安全狗未能getshell。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-02-01 10:48

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式(或以往建立的处置渠道)向网站管理单位(软件生产厂商)通报。

最新状态:

暂无