漏洞概要

关注数(24)

关注此漏洞

漏洞标题:国家海洋信息中心dns域传送+子站任意目录浏览(发现shell)打包

提交时间:2015-01-13 15:59

修复时间:2015-02-27 16:00

公开时间:2015-02-27 16:00

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:9

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-01-13: 细节已通知厂商并且等待厂商处理中

2015-01-18: 厂商已经确认,细节仅向厂商公开

2015-01-28: 细节向核心白帽子及相关领域专家公开

2015-02-07: 细节向普通白帽子公开

2015-02-17: 细节向实习白帽子公开

2015-02-27: 细节向公众公开

简要描述:

coi.gov.cn(国家海洋信息中心)允许域传送

某子站存在任意目录浏览并发现大量shell

详细说明:

coi.gov.cn(国家海洋信息中心)存在域传送

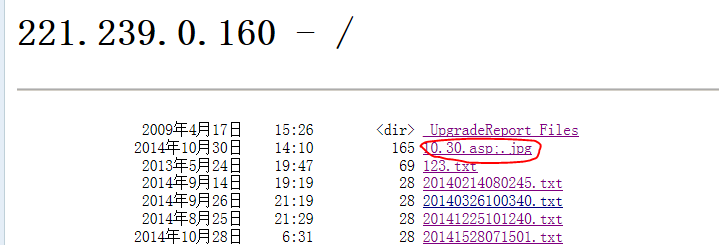

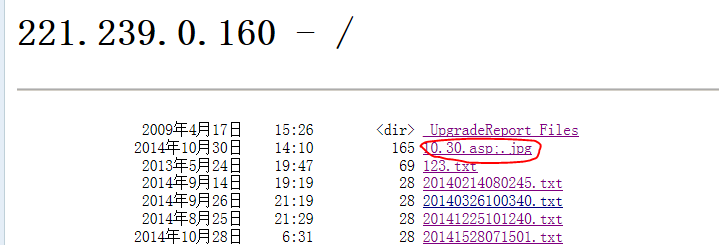

http://221.239.0.160/ 应该是国家海洋信息中心某个发布统计信息的子站点

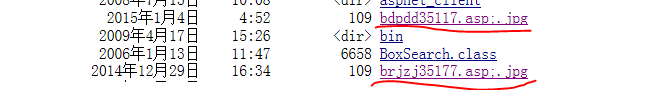

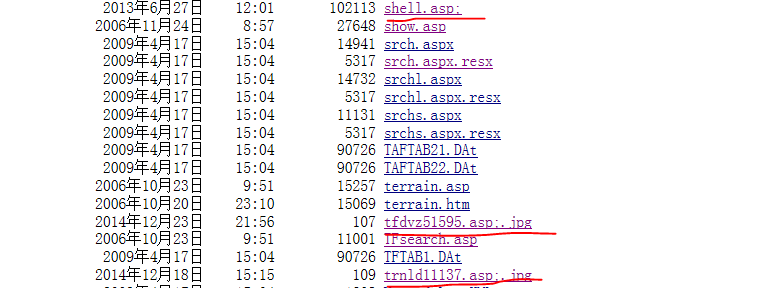

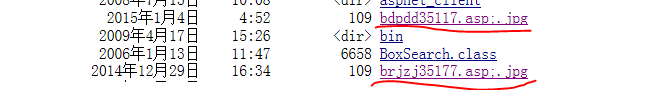

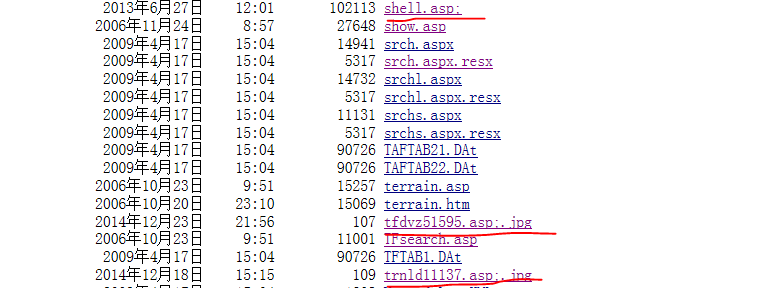

存在任意目录浏览问题,并在其中发现了大量webshell

漏洞证明:

coi.gov.cn(国家海洋信息中心)域传送

http://221.239.0.160/ 任意目录浏览

发现了大量webshell,其中既包含一句话shell也包括较复杂的

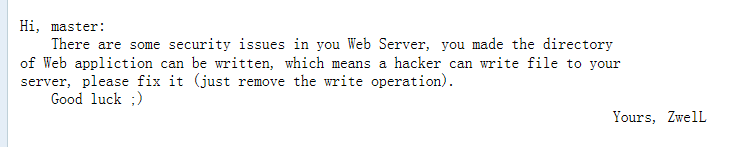

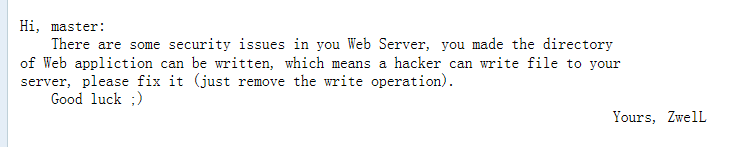

还有外国友人的留言

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-01-18 11:51

厂商回复:

CNVD确认并复现所述情况,已经转由cncert向国家上级信息安全协调机构上报并向网站管理单位通报,由其后续协调处置。

最新状态:

暂无