漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090985

漏洞标题:武汉大学党委组织部、党校主站getshell

相关厂商:武汉大学

漏洞作者: WEAINE

提交时间:2015-01-13 10:54

修复时间:2015-02-27 10:56

公开时间:2015-02-27 10:56

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-13: 细节已通知厂商并且等待厂商处理中

2015-01-16: 厂商已经确认,细节仅向厂商公开

2015-01-26: 细节向核心白帽子及相关领域专家公开

2015-02-05: 细节向普通白帽子公开

2015-02-15: 细节向实习白帽子公开

2015-02-27: 细节向公众公开

简要描述:

getshell

详细说明:

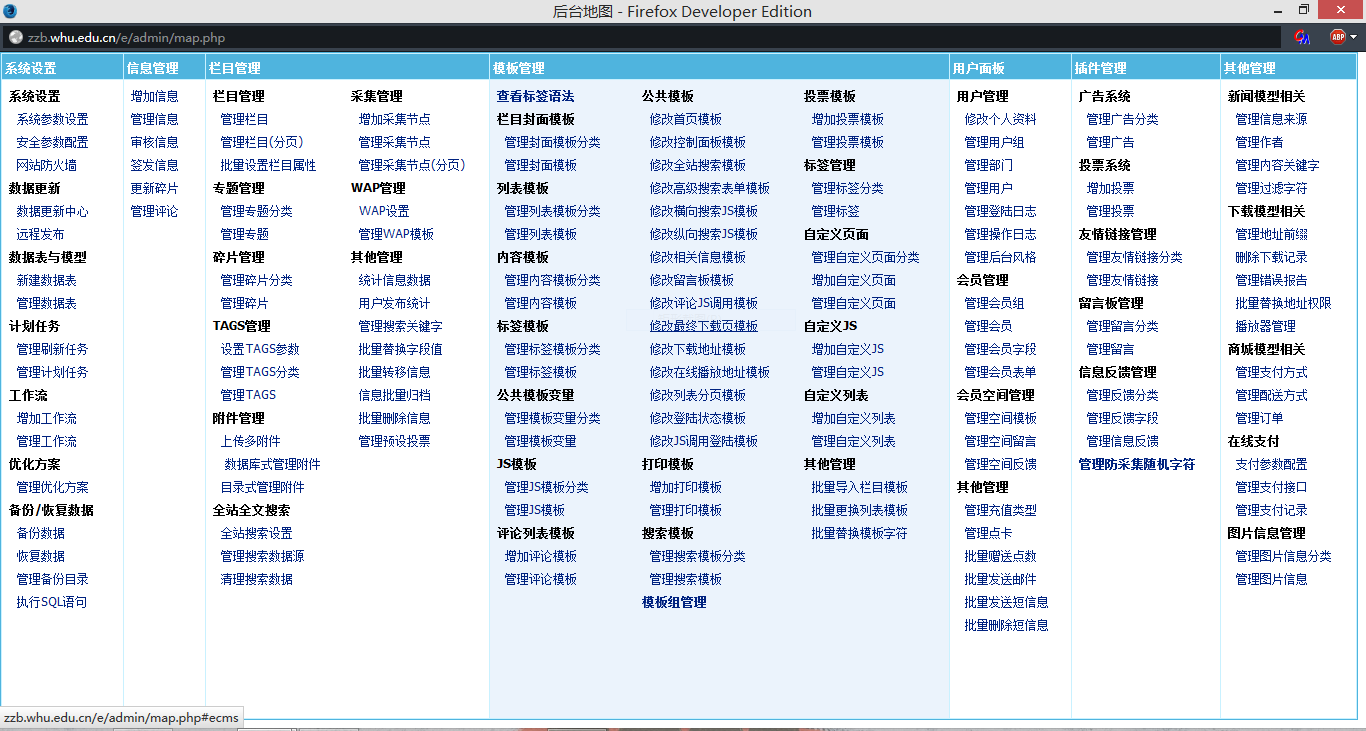

后台是http://zzb.whu.edu.cn/e/admin/,虽然不是什么标准的弱口令,但我还是猜出来了,你们猜猜看。

进入后台以后,首先模板管理-增加自定义模板这里可以在任意位置创建php页面并执行,不过如果在这里造马总是提交不成。

类似于图片上传、下载文件上传这里都把后缀php加进黑名单了,同时又自动改名。

把马改成.jpg传上去,再去模板管理那里include进去,又提交不成。

然后去系统设置-管理数据表与系统模型-管理数据表这里,选一个管理系统模型,再在新页面里选导入系统模型,来到http://zzb.whu.edu.cn/e/admin/db/LoadInM.php,这里可以传后缀.mod的文件,建一个文件写入

保存成xxx.php.mod传上去,会让提示你没选数据表,其实已经传上去了。

看源码可以知道x.php建在了ecmsmod.php同目录。

再去系统设置-备份与恢复数据-执行SQL语句这里,执行

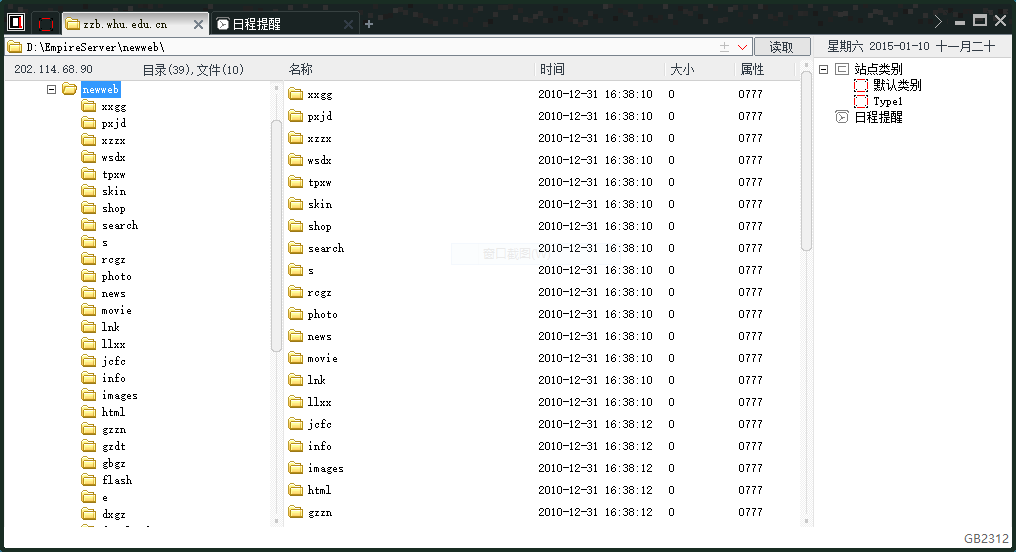

D:/EmpireServer/newweb/是它网站根目录,这样就在根目录建了个xxxx.php,菜刀连就好了。

漏洞证明:

修复方案:

版权声明:转载请注明来源 WEAINE@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-01-16 16:58

厂商回复:

正在通知相关学校处理

最新状态:

暂无