漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090382

漏洞标题:皮皮精灵重要站点SQL注射可GetShell(涉及多个站点)

相关厂商:皮皮精灵

漏洞作者: U神

提交时间:2015-01-07 09:48

修复时间:2015-02-21 09:50

公开时间:2015-02-21 09:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-07: 细节已通知厂商并且等待厂商处理中

2015-01-07: 厂商已经确认,细节仅向厂商公开

2015-01-17: 细节向核心白帽子及相关领域专家公开

2015-01-27: 细节向普通白帽子公开

2015-02-06: 细节向实习白帽子公开

2015-02-21: 细节向公众公开

简要描述:

详细说明:

挺有意思,皮皮精灵老用一些dedecms来建站,而且还是有漏洞的。

漏洞站点:

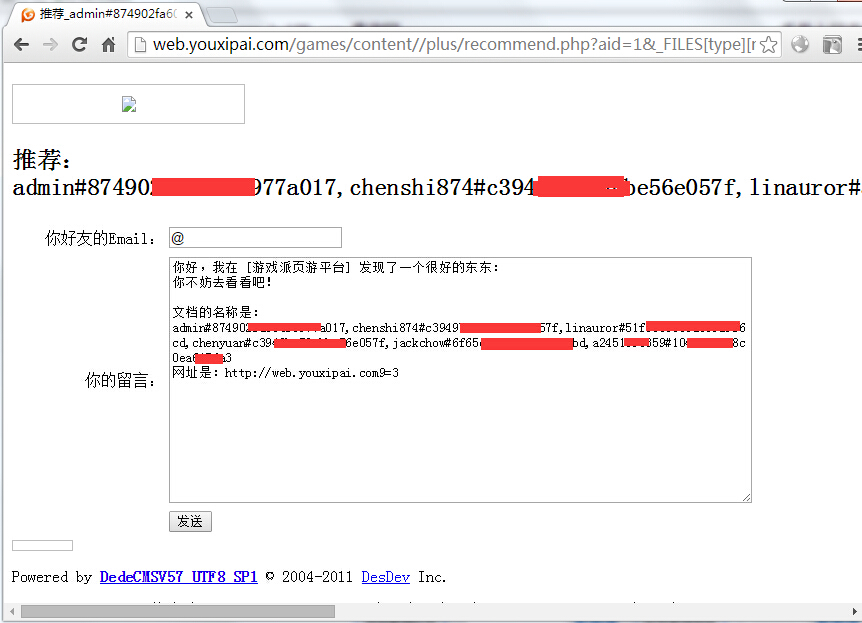

用很早以前的漏洞试试:

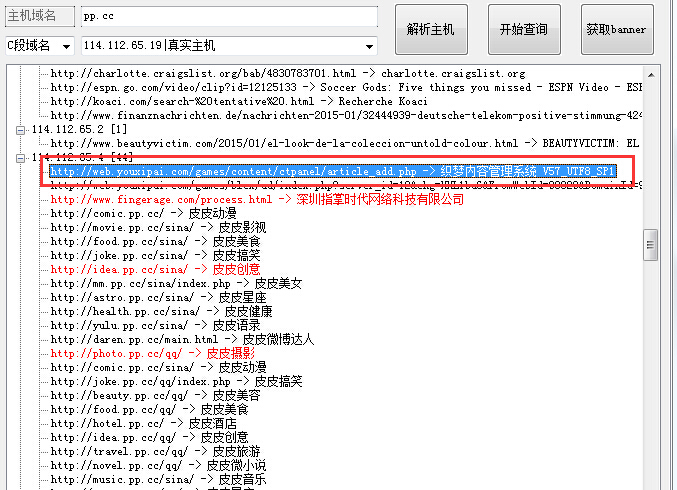

第二个的密码最简单了,cmd5解一下,那么后台呢?其实说实在的我还是先找到后台才找到这个站的~C段工具就已经获取到了后台,看来皮皮精灵已经习惯用这个后台了~

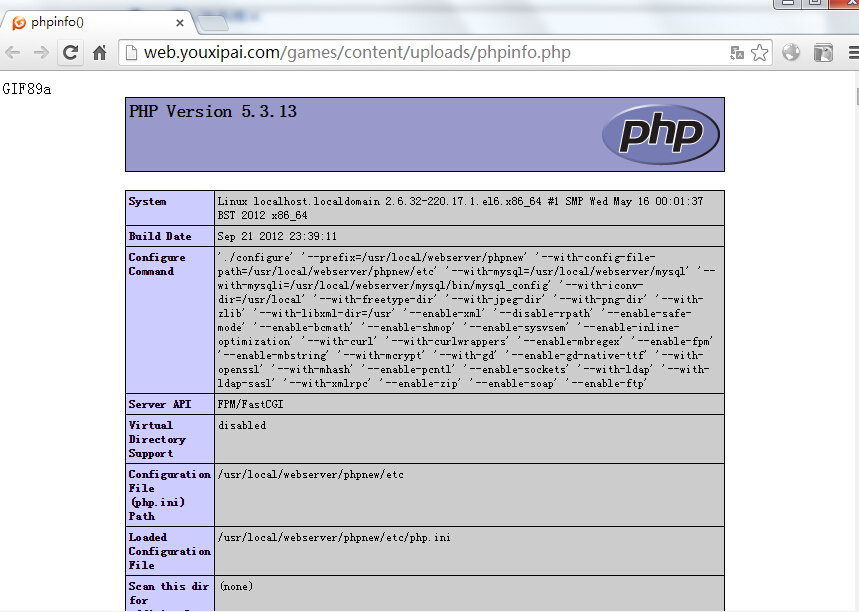

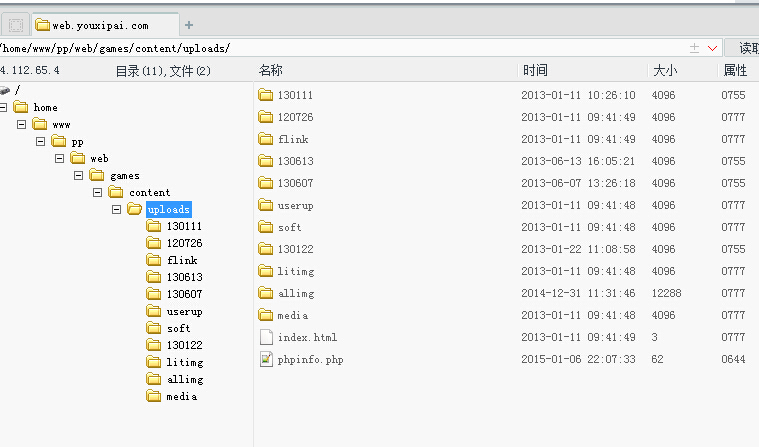

然后直接地上传php:

漏洞证明:

菜刀连接一下一句话:

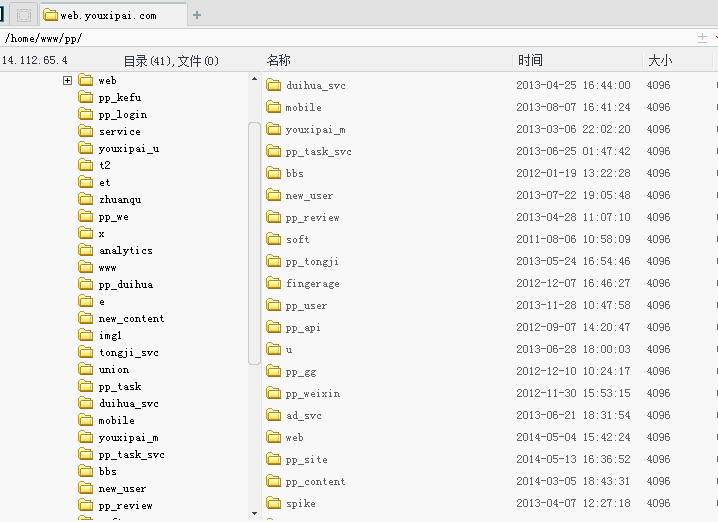

涉及到比较多的子站、比如客服、皮皮酒店、官网

可能还涉及到: WooYun: 皮皮精灵某站沦陷近500w用户信息面临泄漏风险 用户信息,但是没有仔细看,太晚了,挖这点洞也是为了攒乌云币来这个月乌云集市买点东西~

不用担心我不是黑客,上传的webshell已删除。数据文件分文未带走~

我只要20个rank!

修复方案:

不要再用有漏洞的dedecms来做站了~

版权声明:转载请注明来源 U神@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-01-07 09:59

厂商回复:

感谢洞主的发现,其实我们已经删除了大部分 DedeCMS 的隐患文件,DedeCMS 的相关项目目前都已经不维护了,但是怎么也没发现 下还有一套独立的 dede。

最新状态:

暂无