漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0165733

漏洞标题:中国联通移动电信三大运营商流量计费系统漏洞

相关厂商:中国联通、中国移动、中国电信

漏洞作者: 小极白客

提交时间:2015-12-29 16:42

修复时间:2016-02-12 18:49

公开时间:2016-02-12 18:49

漏洞类型:账户体系控制不严

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-29: 细节已通知厂商并且等待厂商处理中

2016-01-04: 厂商已经确认,细节仅向厂商公开

2016-01-14: 细节向核心白帽子及相关领域专家公开

2016-01-24: 细节向普通白帽子公开

2016-02-03: 细节向实习白帽子公开

2016-02-12: 细节向公众公开

简要描述:

三大运营商流量计费检测系统漏洞,有些客户会对此漏洞加以利用从而使用远远超出其套餐的流量,倘若漏洞扩大,会使运营商损失过大。

成因:运营商为了给客户提供方便,提供了优惠政策,如:接收彩信、登陆掌厅免除流量费以及免收取流量费的其他业务。

运营商的计费系统为了区分用户使用的是免流量业务还是正常访问互联网会把这些免流服务的网址加入到白名单,当计费系统检测到用户访问的是白名单中的网址或接收彩信时就不会进行扣费。

问题出在检测上,当用户访问互联网时,向服务器发送一条http请求头,请求头中包含了访问的网址、UA、网络协议、主机(host)、Cookie、来源地址、文件类型等信息。计费系统通过检测请求头来分辨用户访问的是不是白名单中的网址或者是接收彩信。但是计费系统检测的是用户发来的请求信息,这条信息是来自于用户的,通过自定义该信息可以达到欺骗计费检测达到免流量上网的目的。

详细说明:

为了下面更好的说明,先解释两个概念,一个是运营商的代理服务器,地址为**.**.**.**,这是个内网ip,非公网,是专门供给(如果是联通的话就是3gwap网络使用的,联通有3gwap和3gnet两个接入点,通过设置apn可以选择),如果想使用3gwap网络就会设置其代理服务器为这个ip地址,在这个代理服务器上有自己的一套http请求处理过程。

这个漏洞最本质的原因是运营商代理服务器(指**.**.**.**)和运营商的计费检测系统的分离,他们两个的检测机制不一致导致的!如果他两一致是根本不会有这个漏洞的,因为所浏览的网站就是计费检测系统检测到的网站,无法欺骗计费检测系统。至于代理服务器和计费系统为什么分离了,应该是功能模块化导致的,为了更好的管理各个模块,对其进行修改升级等等,这样做是最好的,因为就这些运营商来说一个计费系统已经非常庞大了!倘若和代理服务器做在一起,想想维护的难度就可知。所以目前我得到的结论是,免流目前是根本不可能封杀的,除非重做整套系统,而这样会花费巨大的成本。运营商能做的仅仅是封杀一套免流模式,但是要知道模式是数不尽的,所以免流一定会长期下去。除非做成和运营商的代理服务器(**.**.**.**)一致

下面说说我的免流策略,也就是怎么欺骗。要让所有的流量免掉,需要在手机上搭建一个本地代理服务器(区别于运营商的代理服务器),我们手机所有上网的原始http请求数据先通过本地的代理服务器对http头数据加工处理后再转发到运营商的代理服务器上,因为**.**.**.**这个代理服务器有自己一套http头处理机制,我们能够随意修改不满足http格式的头,而结果反而被正确解析。正是这种种原因给了可乘之机,这样,我们就能在http请求头中加入各种干扰信息,扰乱它的计费检测系统。

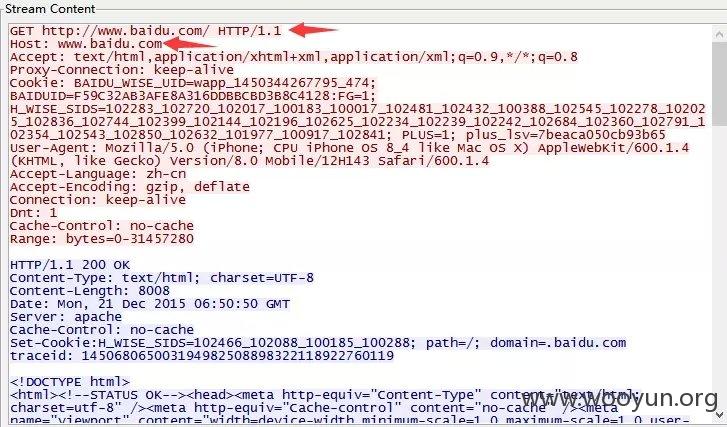

举个例子,下面是我手机发出的原始的http访问请求,拿联通来说,我们访问**.**.**.**,抓包看一下:

可以清楚的看到**.**.**.**这个访问地址,其中host是指此次请求的访问网址。如果不经过任何加工,计费检测的就是**.**.**.**的网址。肯定是扣流量的。

下面我们用本地代理服务器处理一下:

这里我们访问的是**.**.**.**这个网址,但可以看到这次加了很多**.**.**.**(这是联通手机网上营业厅的网址)的干扰信息,和一些其他的无关的干扰信息。只要想办法让运营商的计费检测系统检测我们访问的网址为**.**.**.**的网站就可以,只管加各种干扰信息即可。其他运营商同理。由于各种的干扰,计费系统很容易检测出访问的网站为官方手机营业厅从而免去流量

漏洞证明:

修复方案:

将计费检测系统和代理服务器的访问系统做成一致或者将代理服务器的http头处理做成标准http格式

版权声明:转载请注明来源 小极白客@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2016-01-04 15:28

厂商回复:

首先感谢白帽子实例反馈,使得CNVD以及基础电信企业有更多详实的情况去核实验证。综合基础电信反馈的情况以及对漏洞的定义原则,该风险定义为业务滥用风险,暂不对基础电信企业信息系统和业务运行的安全性构成直接危害。

针对上述业务滥用风险,汇总中国电信、中国移动、中国联通等基础电信企业的反馈意见,主要有以下三点:

1、基础电信企业在后台业务中已发现并对此类滥用情况进行检测和审计,并不断改进技术检测措施;

2、要从技术手段全面防范此类业务滥用风险,基础电信企业已经采取了多种措施,其中中国联通反馈称已于2015年下半年开展了全网的专项治理工作,目前已完成全网拨测排查及大部分省分相关设备的配置优化及版本升级工作,个别省分相关设备版本升级工作正在进行中。

同时,基础电信企业也向报送此类风险的白帽子表示感谢(后续由CNVD联系感谢事宜)。

CNVD建议WOOYUN在风险未完全有效防范前,延长该条目信息的公开时间,以避免出现更多的滥用情况。根据部分基础电信企业的反馈称,如检测发现此类行为,有可能鉴定为非法用户恶意违法行为,采取必要的技术或其他措施。

按业务风险评分,rank 20

最新状态:

暂无