漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0163078

漏洞标题:香港理工大学工业中心一网站命令执行漏洞导致服务器沦陷(香港地區)

相关厂商:香港理工大学

漏洞作者: 路人甲

提交时间:2015-12-22 16:49

修复时间:2016-02-06 10:45

公开时间:2016-02-06 10:45

漏洞类型:命令执行

危害等级:高

自评Rank:18

漏洞状态:已交由第三方合作机构(hkcert香港互联网应急协调中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-22: 细节已通知厂商并且等待厂商处理中

2015-12-23: 厂商已经确认,细节仅向厂商公开

2016-01-02: 细节向核心白帽子及相关领域专家公开

2016-01-12: 细节向普通白帽子公开

2016-01-22: 细节向实习白帽子公开

2016-02-06: 细节向公众公开

简要描述:

香港理工大学貌似还挺好,赶紧升级、修改svn密码吧,别被别人黑产拉

详细说明:

网址是

http://**.**.**.**/joomla/

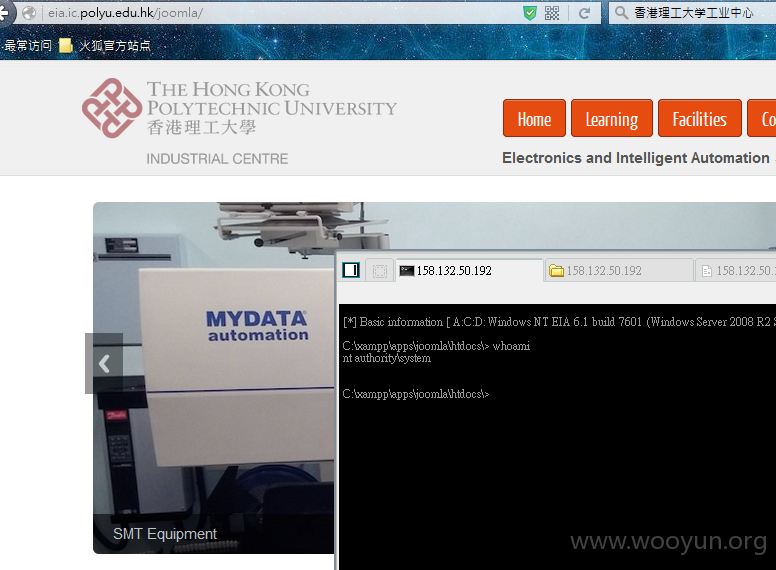

joomla的反序列化远程执行漏洞,利用公开的脚本可以写入php文件

写入的一句话在

http://**.**.**.**/joomla/wuyun.php

密码:wuyun123

权限直接是system权限

翻了一下,C:\ITAdmin\xampp_password.txt

还保存着joomla密码

Joomla

admin/encAdmin

MySQL/XAMPP

root/encAdmin

apps/encPass

Applications(default)

admin/appass

staff/encpass

还有svn密码(1443端口外网是可以访问的):

VisualSVN Server:1443

staff/encpass

admin/encAdmin

Proto Local Address Foreign Address State

TCP **.**.**.**:80 **.**.**.**:0 LISTENING

TCP **.**.**.**:135 **.**.**.**:0 LISTENING

TCP **.**.**.**:433 **.**.**.**:0 LISTENING

TCP **.**.**.**:443 **.**.**.**:0 LISTENING

TCP **.**.**.**:445 **.**.**.**:0 LISTENING

TCP **.**.**.**:1443 **.**.**.**:0 LISTENING

TCP **.**.**.**:1723 **.**.**.**:0 LISTENING

TCP **.**.**.**:3306 **.**.**.**:0 LISTENING

TCP **.**.**.**:3389 **.**.**.**:0 LISTENING

TCP **.**.**.**:8089 **.**.**.**:0 LISTENING

TCP **.**.**.**:47001 **.**.**.**:0 LISTENING

TCP **.**.**.**:49152 **.**.**.**:0 LISTENING

TCP **.**.**.**:49153 **.**.**.**:0 LISTENING

TCP **.**.**.**:49154 **.**.**.**:0 LISTENING

TCP **.**.**.**:49155 **.**.**.**:0 LISTENING

TCP **.**.**.**:49157 **.**.**.**:0 LISTENING

TCP **.**.**.**:80 **.**.**.**:53707 TIME_WAIT

TCP **.**.**.**:80 **.**.**.**:53708 TIME_WAIT

TCP **.**.**.**:80 **.**.**.**:53716 ESTABLISHED

TCP **.**.**.**:139 **.**.**.**:0 LISTENING

TCP **.**.**.**:445 **.**.**.**:49537 ESTABLISHED

TCP **.**.**.**:445 **.**.**.**:55502 ESTABLISHED

TCP **.**.**.**:445 **.**.**.**:64092 ESTABLISHED

TCP **.**.**.**:445 **.**.**.**:52150 ESTABLISHED

TCP **.**.**.**:49169 **.**.**.**:0 LISTENING

上传个图片

除了上面,没有再做其他动作,赶紧升级、修改svn密码吧,别被别人黑产拉

漏洞证明:

网址是

http://**.**.**.**/joomla/

joomla的反序列化远程执行漏洞,利用公开的脚本可以写入php文件

写入的一句话在

http://**.**.**.**/joomla/wuyun.php

密码:wuyun123

权限直接是system权限

翻了一下,C:\ITAdmin\xampp_password.txt

还保存着joomla密码

Joomla

admin/encAdmin

MySQL/XAMPP

root/encAdmin

apps/encPass

Applications(default)

admin/appass

staff/encpass

还有svn密码(1443端口外网是可以访问的):

VisualSVN Server:1443

staff/encpass

admin/encAdmin

Proto Local Address Foreign Address State

TCP **.**.**.**:80 **.**.**.**:0 LISTENING

TCP **.**.**.**:135 **.**.**.**:0 LISTENING

TCP **.**.**.**:433 **.**.**.**:0 LISTENING

TCP **.**.**.**:443 **.**.**.**:0 LISTENING

TCP **.**.**.**:445 **.**.**.**:0 LISTENING

TCP **.**.**.**:1443 **.**.**.**:0 LISTENING

TCP **.**.**.**:1723 **.**.**.**:0 LISTENING

TCP **.**.**.**:3306 **.**.**.**:0 LISTENING

TCP **.**.**.**:3389 **.**.**.**:0 LISTENING

TCP **.**.**.**:8089 **.**.**.**:0 LISTENING

TCP **.**.**.**:47001 **.**.**.**:0 LISTENING

TCP **.**.**.**:49152 **.**.**.**:0 LISTENING

TCP **.**.**.**:49153 **.**.**.**:0 LISTENING

TCP **.**.**.**:49154 **.**.**.**:0 LISTENING

TCP **.**.**.**:49155 **.**.**.**:0 LISTENING

TCP **.**.**.**:49157 **.**.**.**:0 LISTENING

TCP **.**.**.**:80 **.**.**.**:53707 TIME_WAIT

TCP **.**.**.**:80 **.**.**.**:53708 TIME_WAIT

TCP **.**.**.**:80 **.**.**.**:53716 ESTABLISHED

TCP **.**.**.**:139 **.**.**.**:0 LISTENING

TCP **.**.**.**:445 **.**.**.**:49537 ESTABLISHED

TCP **.**.**.**:445 **.**.**.**:55502 ESTABLISHED

TCP **.**.**.**:445 **.**.**.**:64092 ESTABLISHED

TCP **.**.**.**:445 **.**.**.**:52150 ESTABLISHED

TCP **.**.**.**:49169 **.**.**.**:0 LISTENING

上传个图片

除了上面,没有再做其他动作,赶紧升级、修改svn密码吧,别被别人黑产拉

修复方案:

1、升级joomla

2、修改svn密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-12-23 10:51

厂商回复:

已將事件通知有關機構

最新状态:

暂无