漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0166275

漏洞标题:某自助售票终端设计不当导致敏感信息泄露

相关厂商:浙江深大

漏洞作者: 路人甲

提交时间:2015-12-31 12:06

修复时间:2016-02-20 15:48

公开时间:2016-02-20 15:48

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-31: 细节已通知厂商并且等待厂商处理中

2016-01-08: 厂商已经确认,细节仅向厂商公开

2016-01-18: 细节向核心白帽子及相关领域专家公开

2016-01-28: 细节向普通白帽子公开

2016-02-07: 细节向实习白帽子公开

2016-02-20: 细节向公众公开

简要描述:

某自助售票终端设计不当导致敏感信息泄露

详细说明:

据说互联网大佬都去乌镇开会啦,我也跟随时尚来到了乌镇^_^

购买门票时正好瞧见了两台乌镇自助售票终端,在另一个景区也看到了两台,系统由浙江深大研发,应该还有很多地方用到了该系统吧……

像这种带触屏的终端,通过长按屏幕可以复制或者拖拽文本、另存为图片打开资源管理器等等,关于自助终端的渗透测试可以写一篇文章了,在此不再详述。

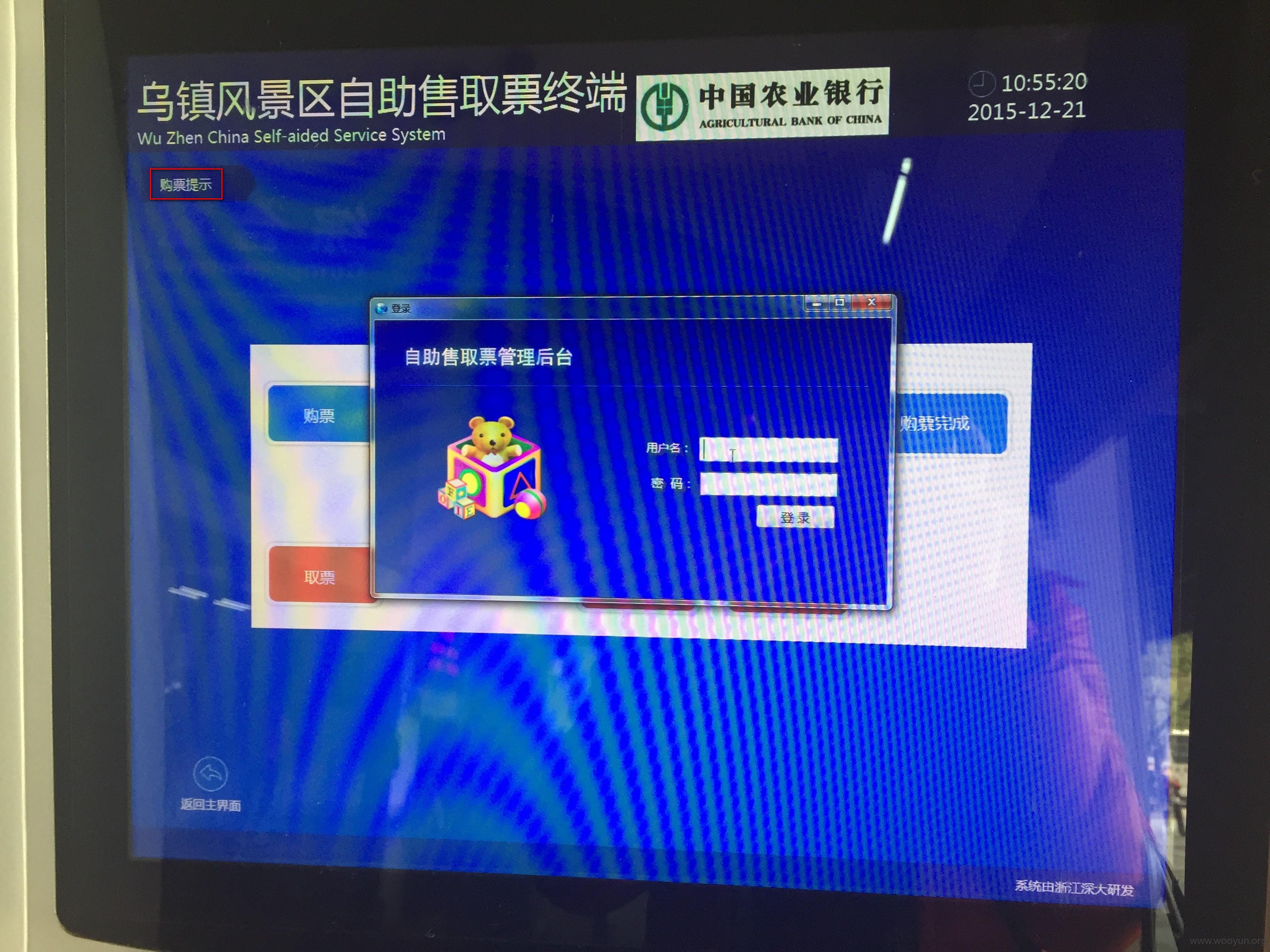

作为一个喵星人,好奇心很重哒!!!看到这种触屏的东西就好想点来点去,当然也不是乱点啦。看吧,我双击“购票指示”就调出自助售票管理登录后台了,只有在双击“购票指示”时才会调出登录后台,不知道是系统研发时就这样设计的(或者说叫后门)还是管理员为了方便管理而设置的,如下图所示:

漏洞证明:

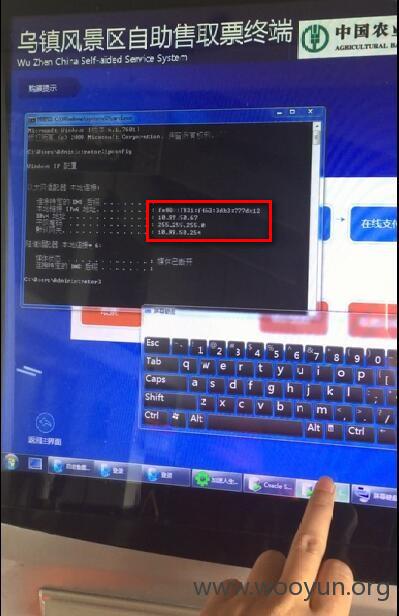

然后,在输入框中输入字符串可调出系统输入法,尝试了几个弱口令都不对,如下图所示:

先不管口令问题了,继续渗透,点击键盘顶部部分出现了操作系统桌面,可以随意操作文件,查看了网络连接是内网地址,如下图所示:

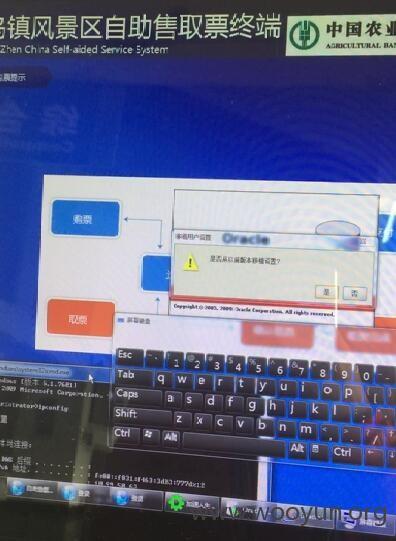

查看系统上都安装了那些程序,发现了Oracle SQL Developer,OK,点到为止,因为担心影响业务所以没继续深入,如下图所示:

最后,请忽略照片中的那个美人儿,因为反光泄露了我的性别o(╯□╰)o

修复方案:

带触屏的自助终端应屏蔽长按、双击、右击、多点触控等危险操作;

另外,因系统有数据库管理,且该系统是购票系统,涉及资金操作,故建议对该系统做全面的渗透测试;

其次,管理员确认双击“购票指示”调出管理后台是否为方便管理而设置的,如果是,则建议采用其他方式进行管理。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2016-01-08 15:34

厂商回复:

CNVD确认所述漏洞情况,已经转由CNCERT下发浙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无