漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0158821

漏洞标题:华图教育从xss到内网漫游(某原因导致所有内网系统/外网均可访问/不需要拨入vpn)

相关厂商:华图教育

漏洞作者: Mr.Q

提交时间:2015-12-06 15:57

修复时间:2015-12-11 15:58

公开时间:2015-12-11 15:58

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-06: 细节已通知厂商并且等待厂商处理中

2015-12-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

华图教育内网漫游,这个应该有雷吧?

详细说明:

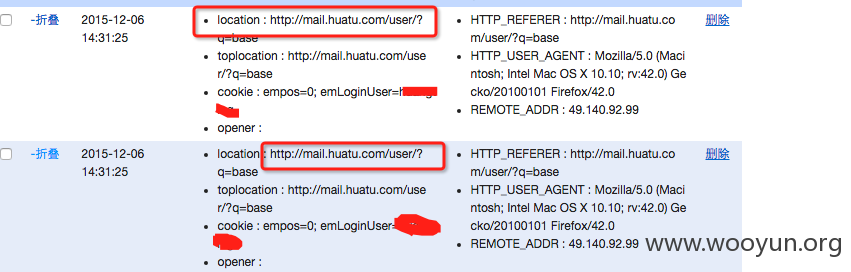

首先华图的邮件系统存在xss

是个怎么样的xss呢 直接插入肯定不行啊 在抄送处构造xss代码

可以执行 直接打到邮箱cookie

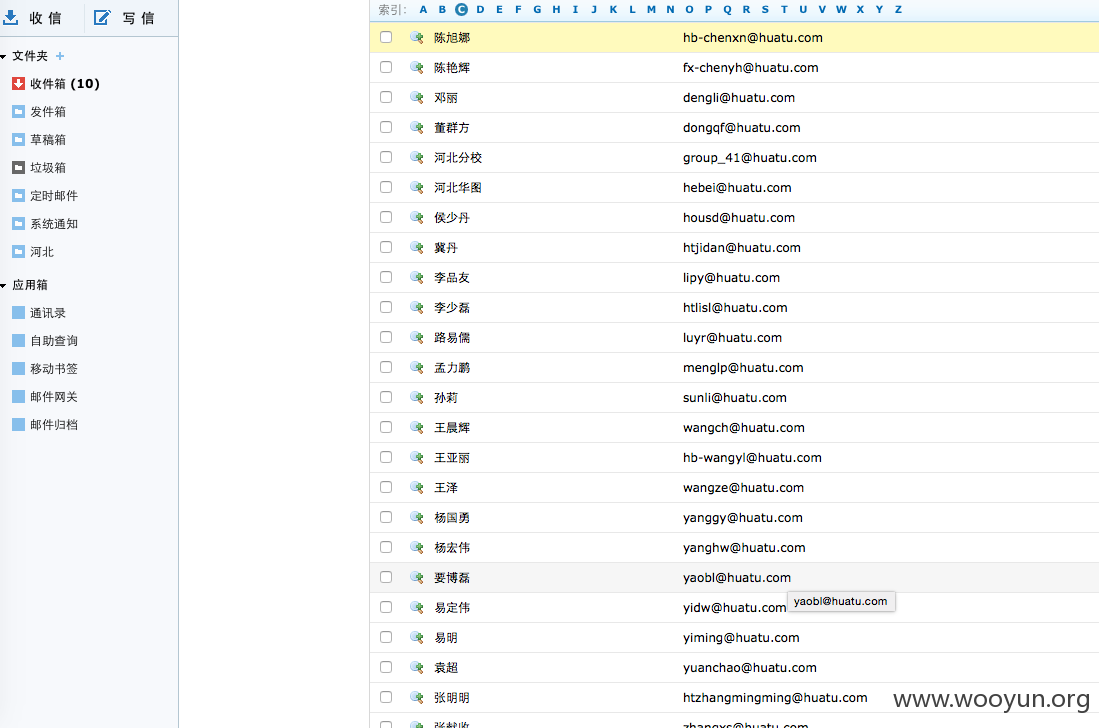

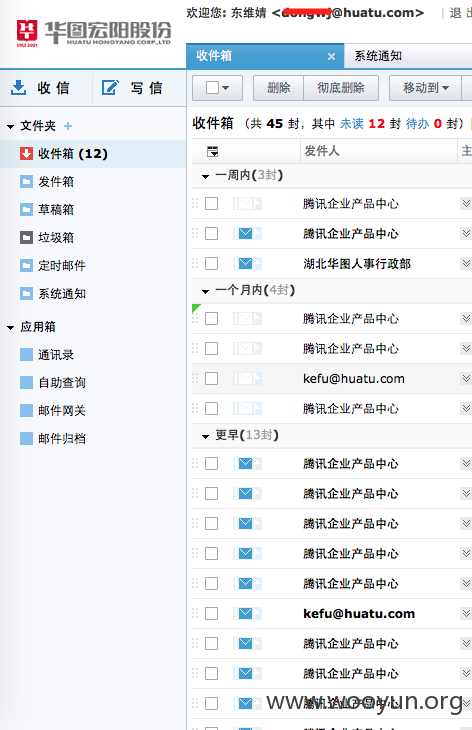

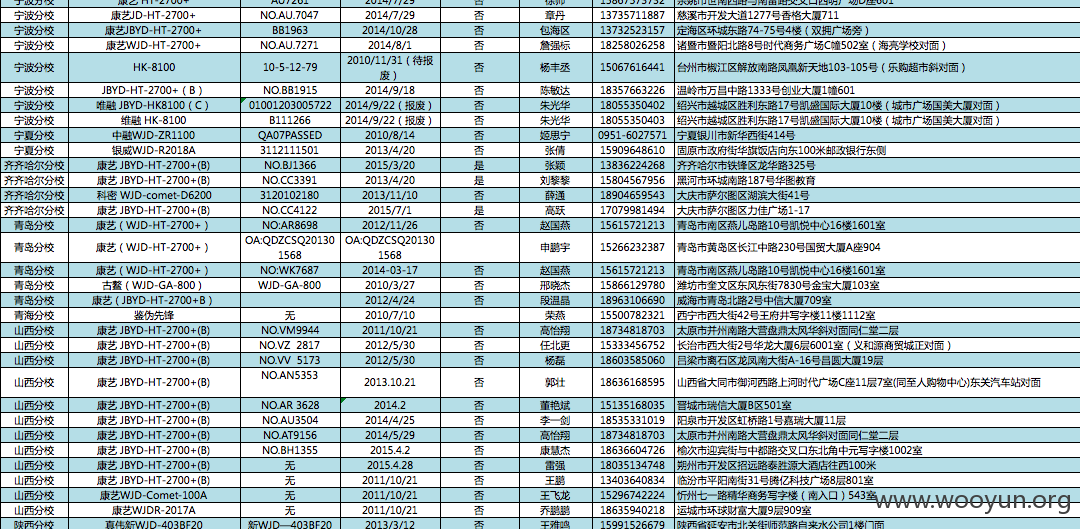

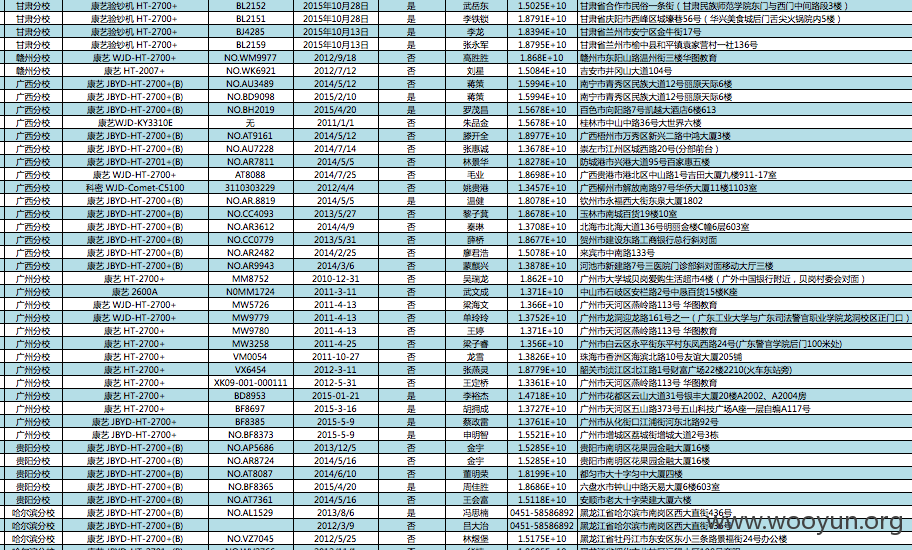

同样的方法用人名top500的那个字典,可以群发好多邮件,逐一登陆华图员工邮箱,可发现好多敏感信息

全部员工邮箱通讯录

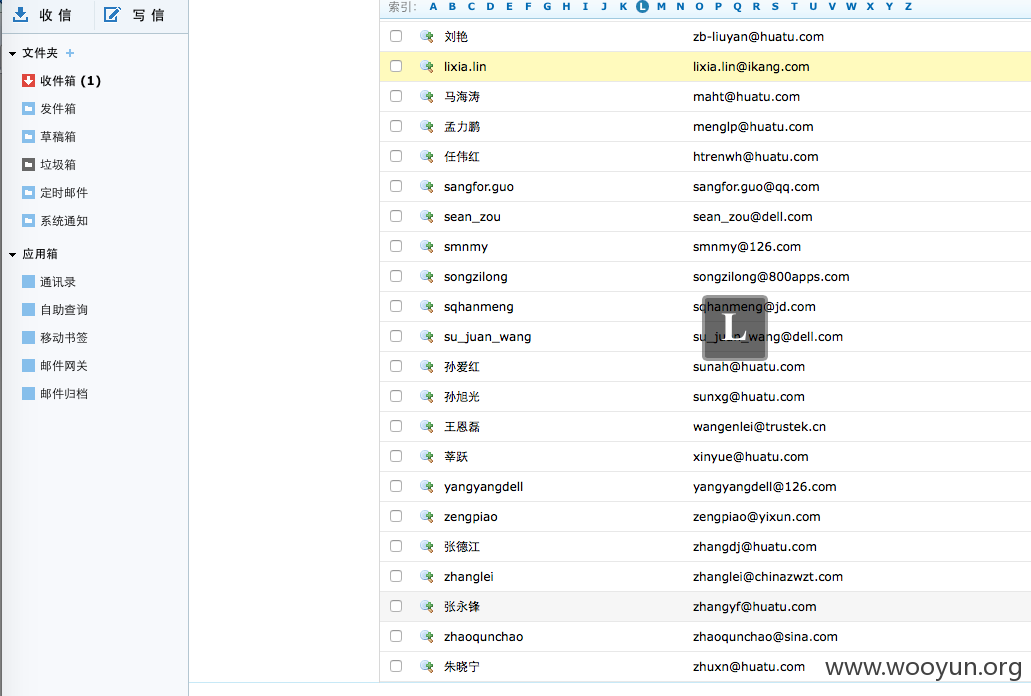

随便登陆几个邮箱

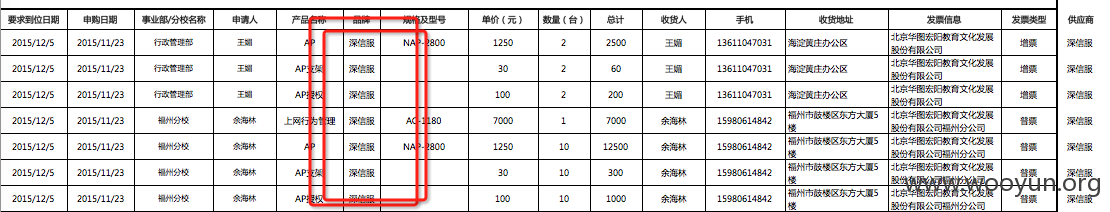

好多客户的详细信息,包括深信服,各地政府的信息

哈哈 华图和腾讯也有很多合作嘛

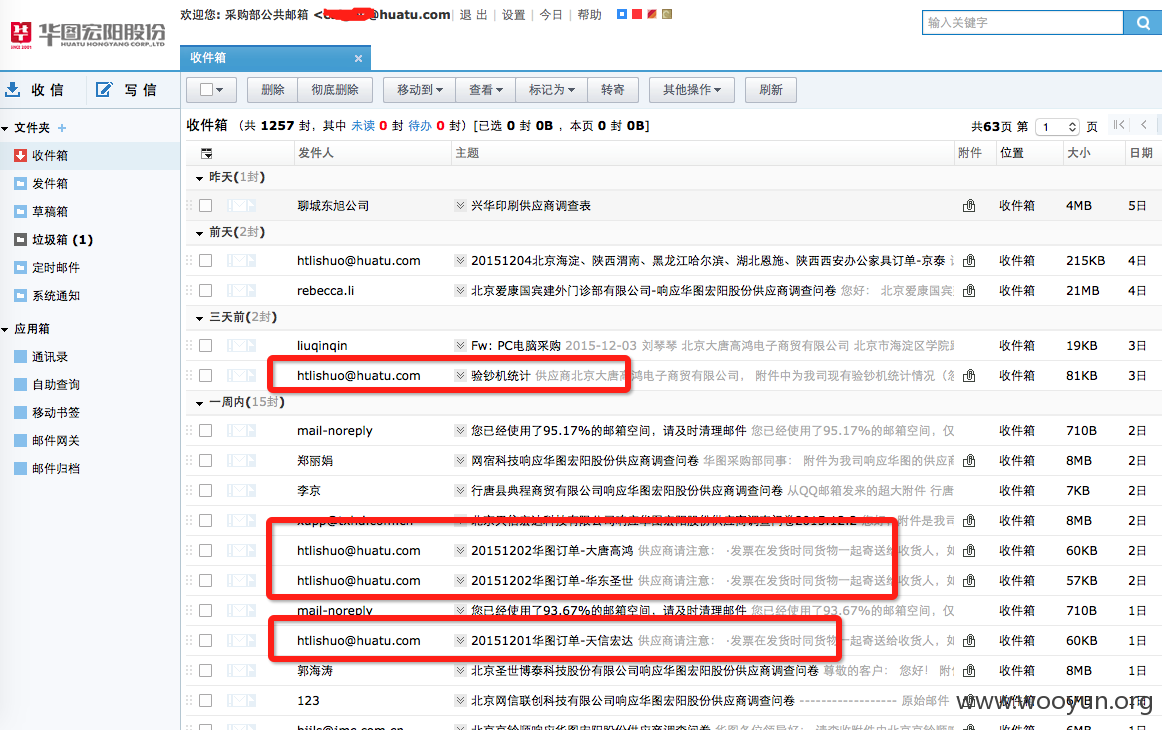

还有一大堆验钞机相关的东西,不知道是什么,反正里面有很多信息

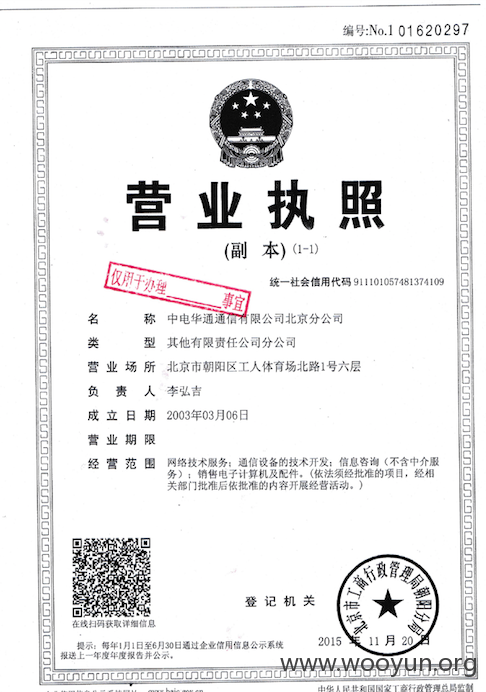

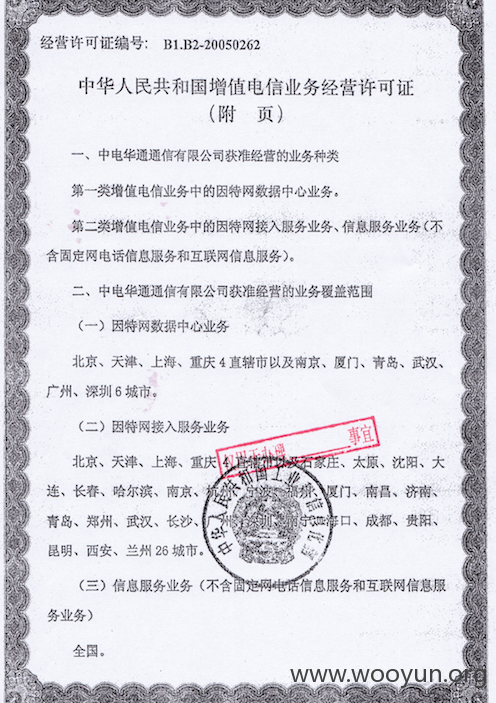

然后从某个高层领导邮箱中发现了中国电网的重要资料,貌似能利用这个干什么坏事

本来到这里就想提交了,影响已经够大了,可是不甘心,继续

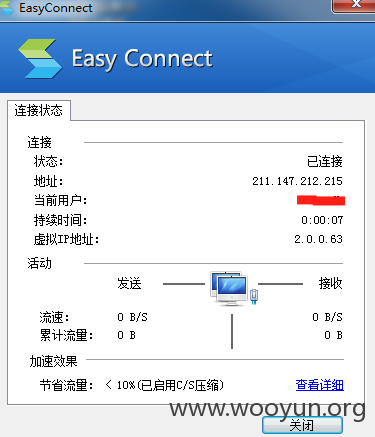

再翻邮箱发现了vpn拨入信息,大家的初始密码竟然都是一样的!

拨入vpn

内网漫游开始

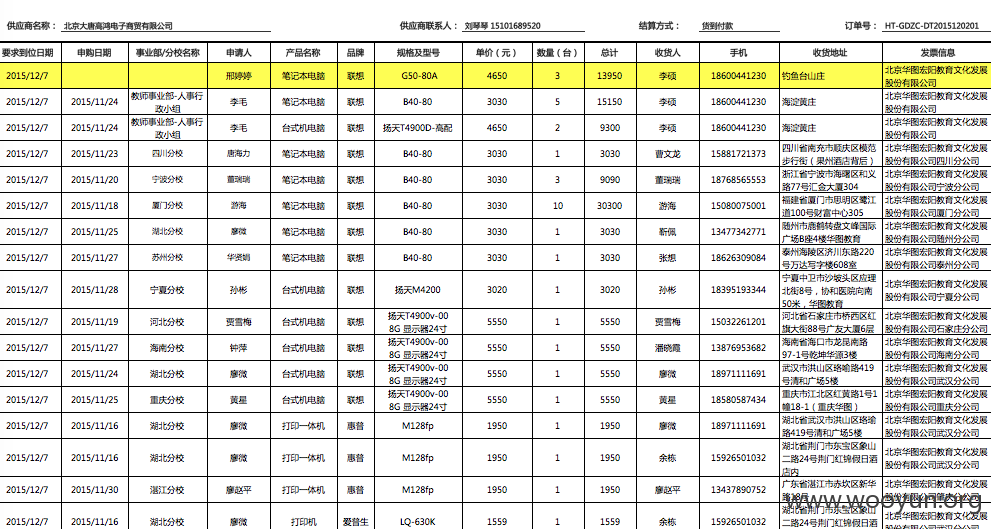

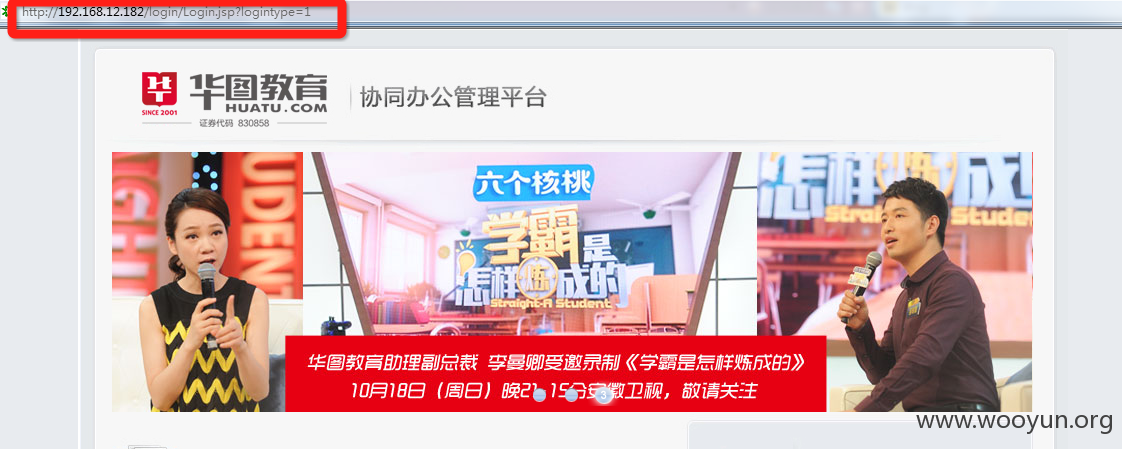

oa系统

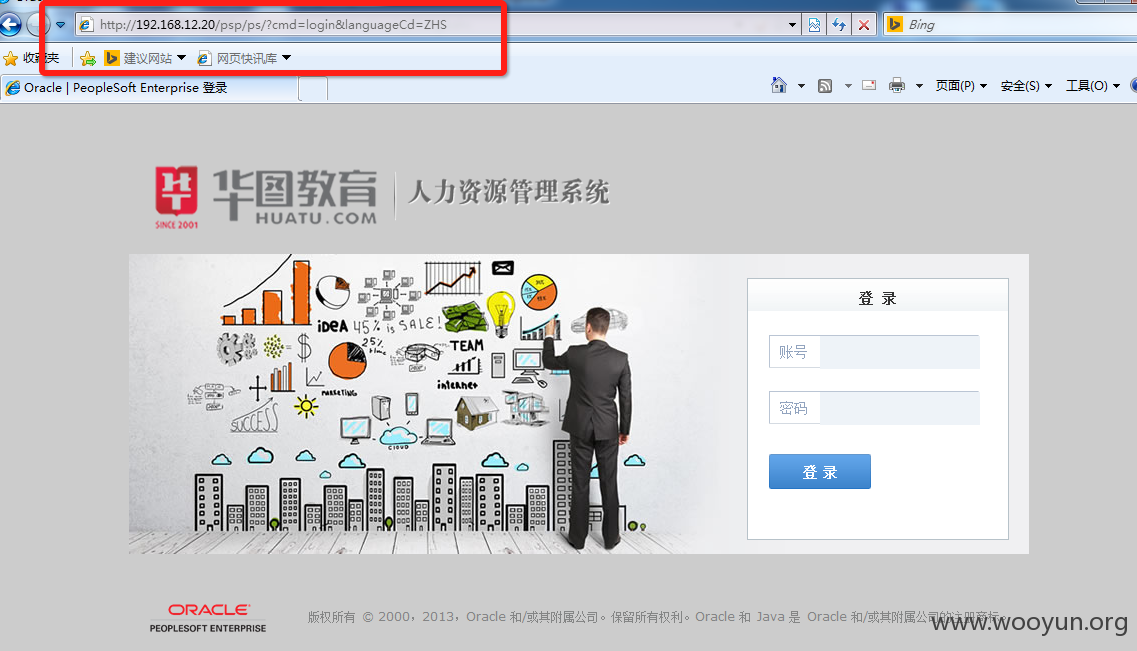

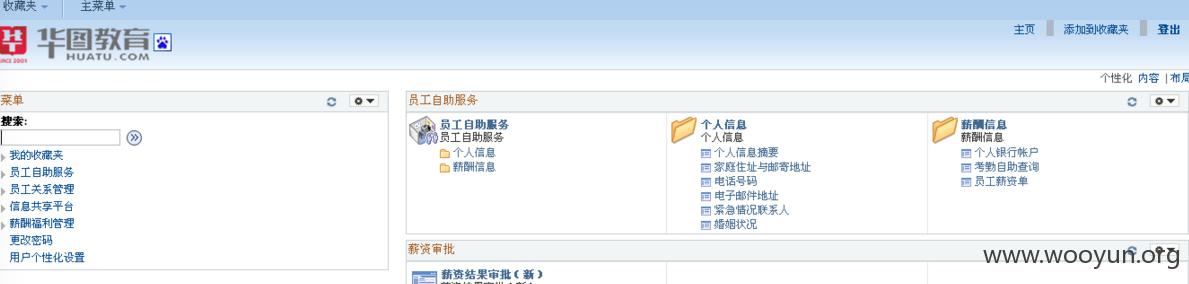

人力资源系统

erp系统

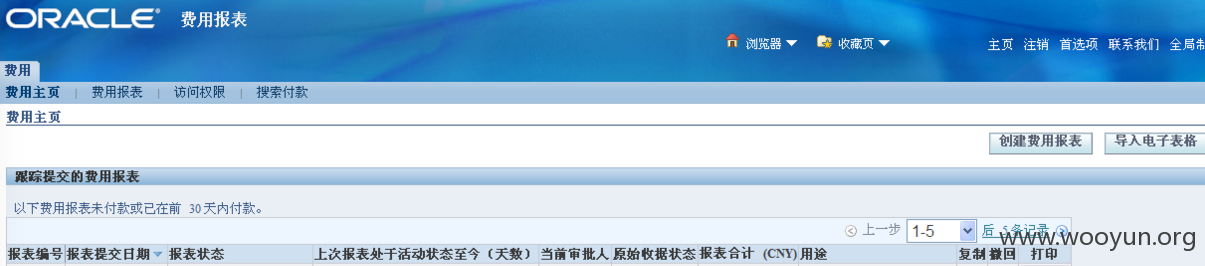

财务系统

到这里就结束了吗?必然还没有啊,继续深入

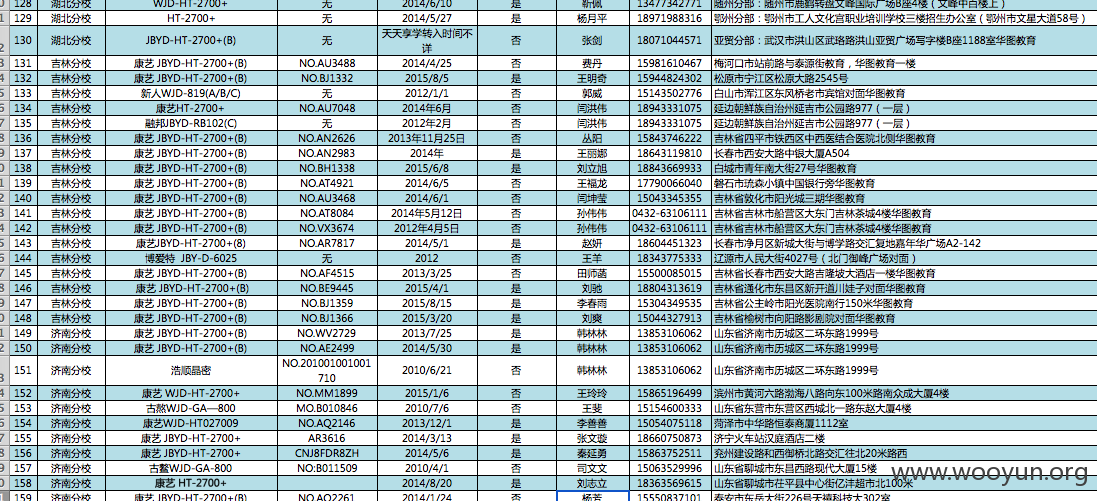

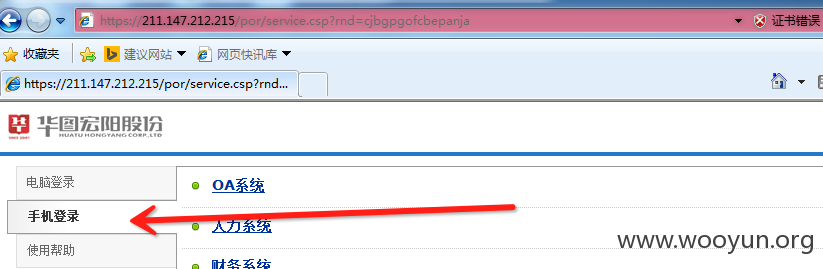

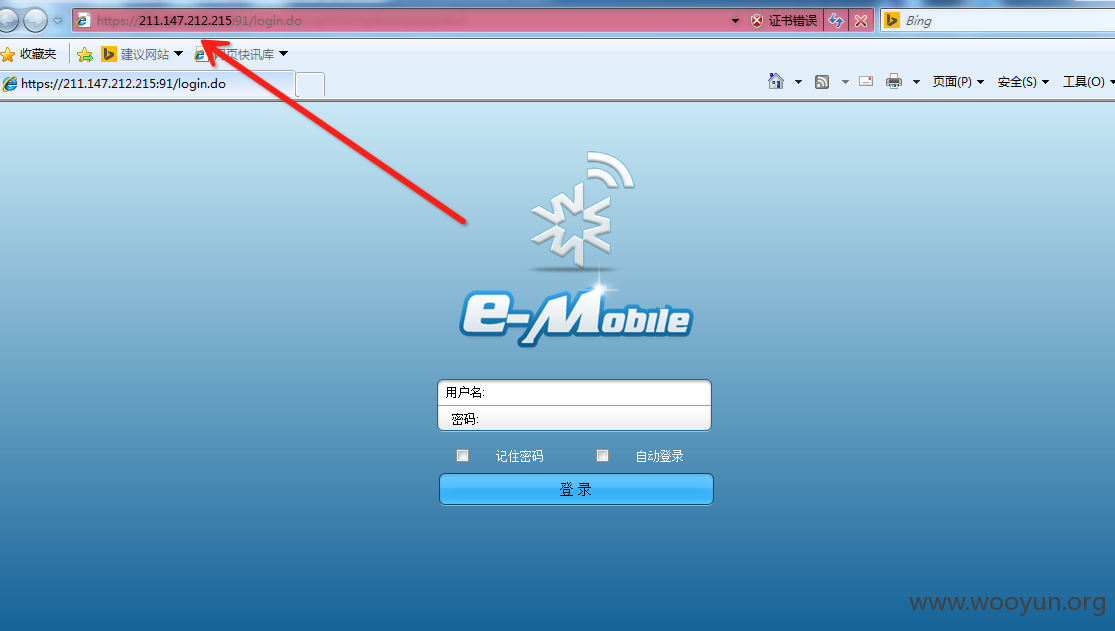

发现了个问题,上述内网中的所有系统都有手机端登陆

重点来了,手机端登陆的系统,华图技术图省事?竟然都放在了外网!!!!!!

而且和内网的内容一模一样

oa系统

人力资源系统

财务系统

这样把内网的东西放在了内网,是相当不安全啊,各种登陆机制都没有验证限制,可以各种爆破,各种安全问题啊

我觉得可以打雷了吧?

漏洞证明:

已经证明

修复方案:

首先修复邮箱系统漏洞

内网的东西外网要限制啊

版权声明:转载请注明来源 Mr.Q@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-12-11 15:58

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无