漏洞概要

关注数(24)

关注此漏洞

漏洞标题:国华人寿某系统弱口令导致Getshell可威胁内网

提交时间:2015-12-03 11:57

修复时间:2015-12-07 10:29

公开时间:2015-12-07 10:29

漏洞类型:服务弱口令

危害等级:高

自评Rank:15

漏洞状态:厂商已经修复

Tags标签:

无

漏洞详情

披露状态:

2015-12-03: 细节已通知厂商并且等待厂商处理中

2015-12-03: 厂商已经确认,细节仅向厂商公开

2015-12-07: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

国华虐我千百遍,我待国华如初恋,求不要5rank,求15rank,好么亲

详细说明:

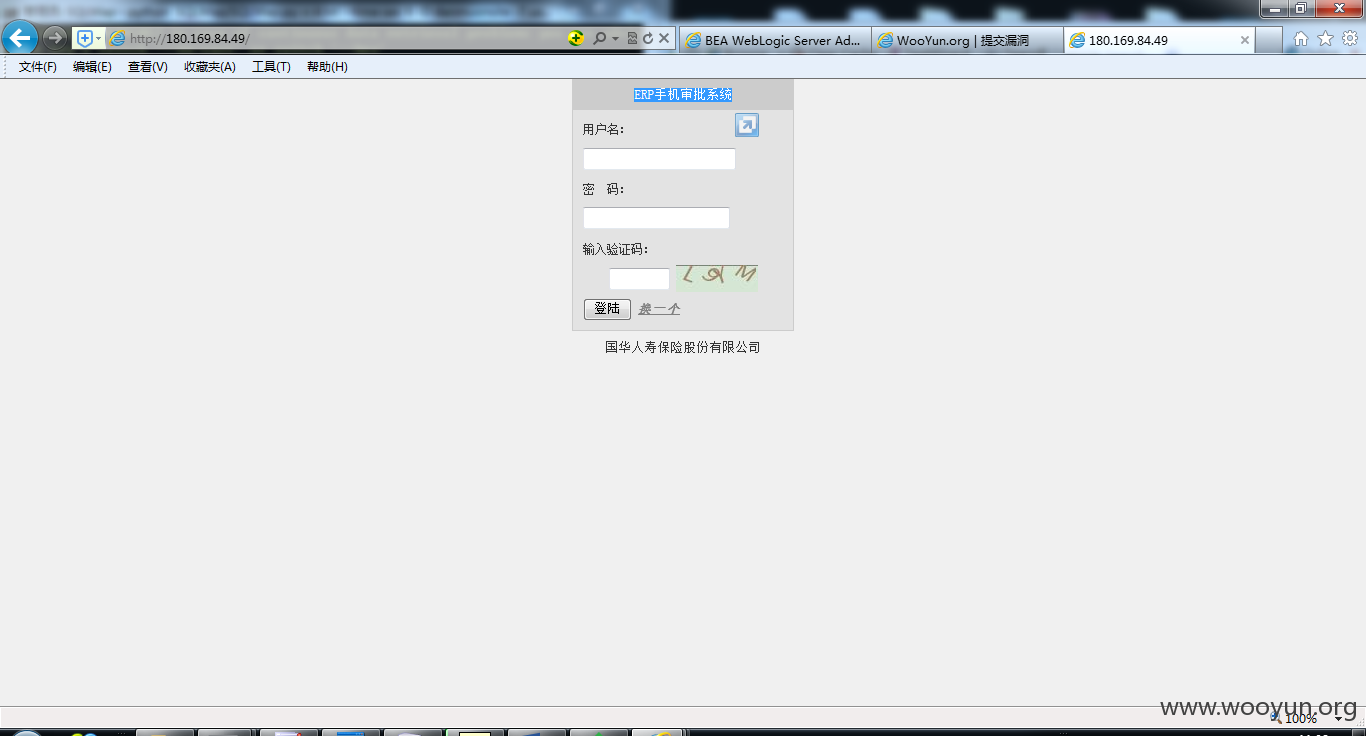

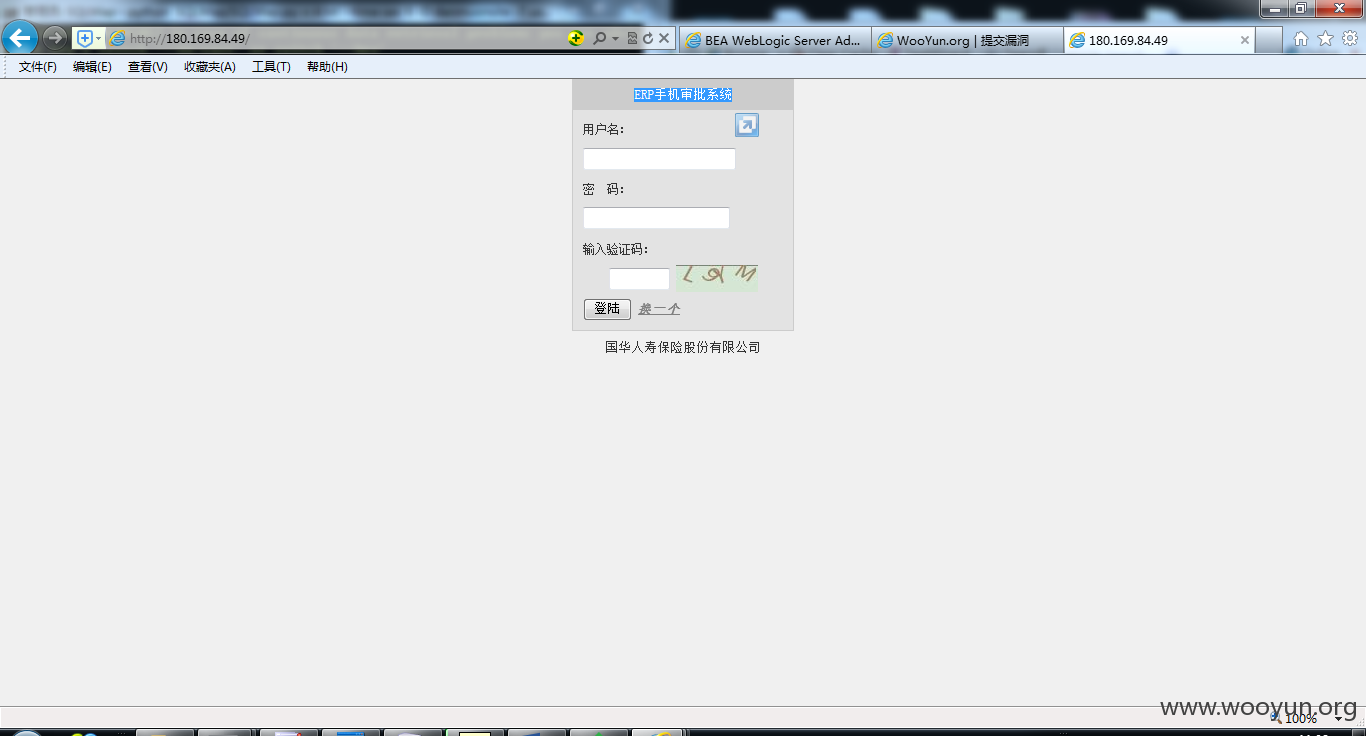

http://180.169.84.49/

国华ERP手机审批系统

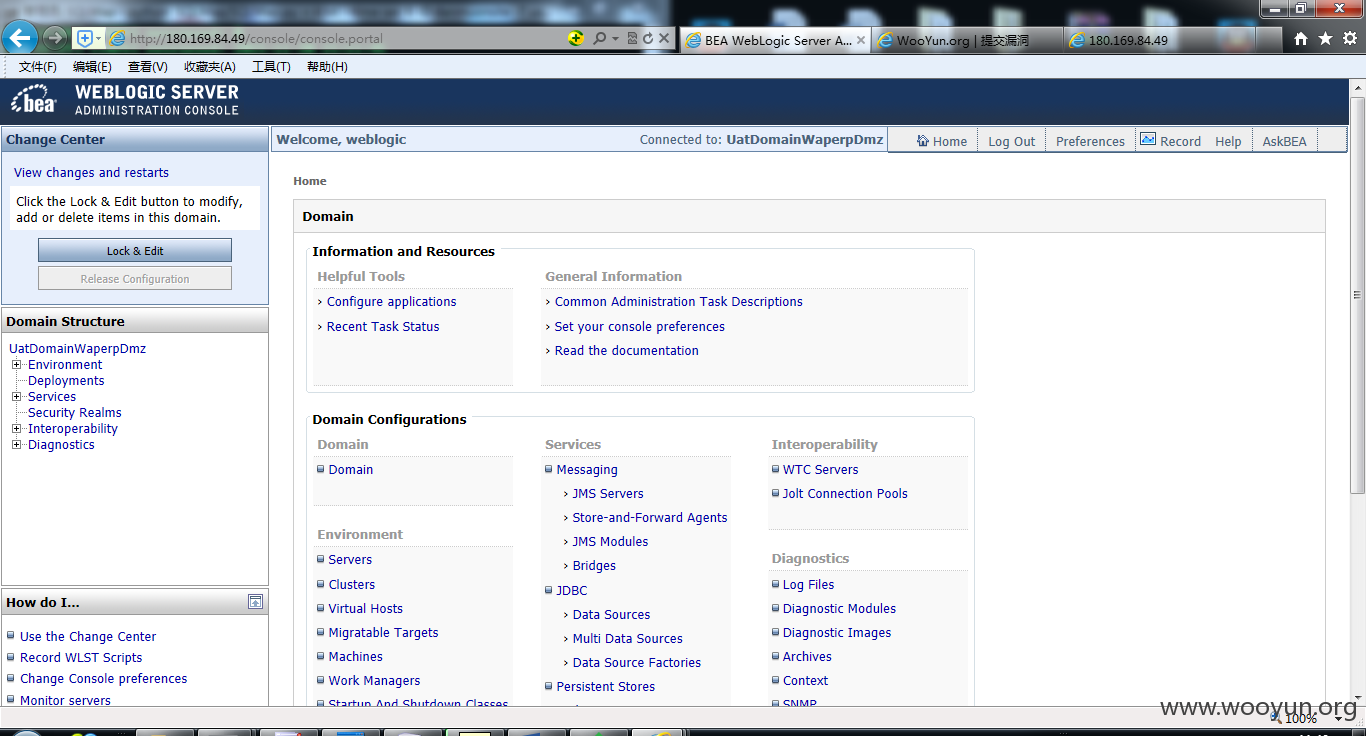

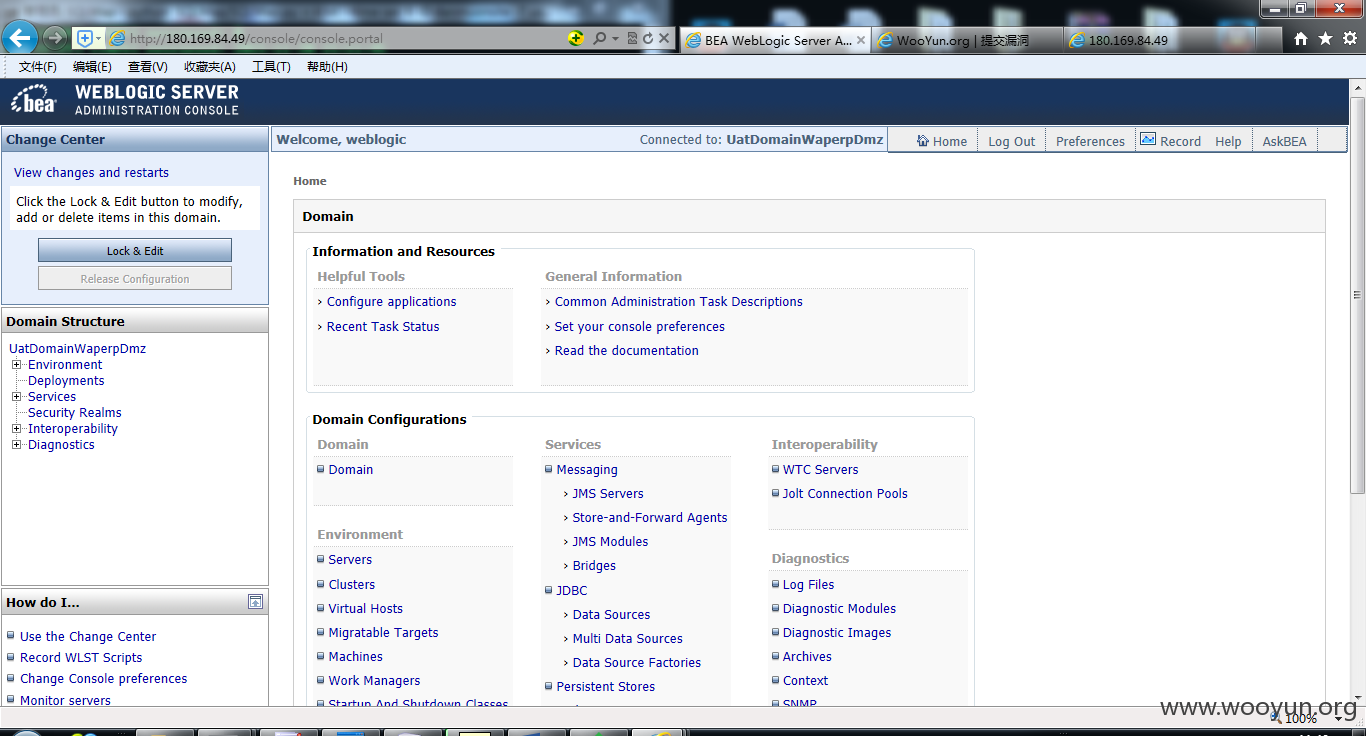

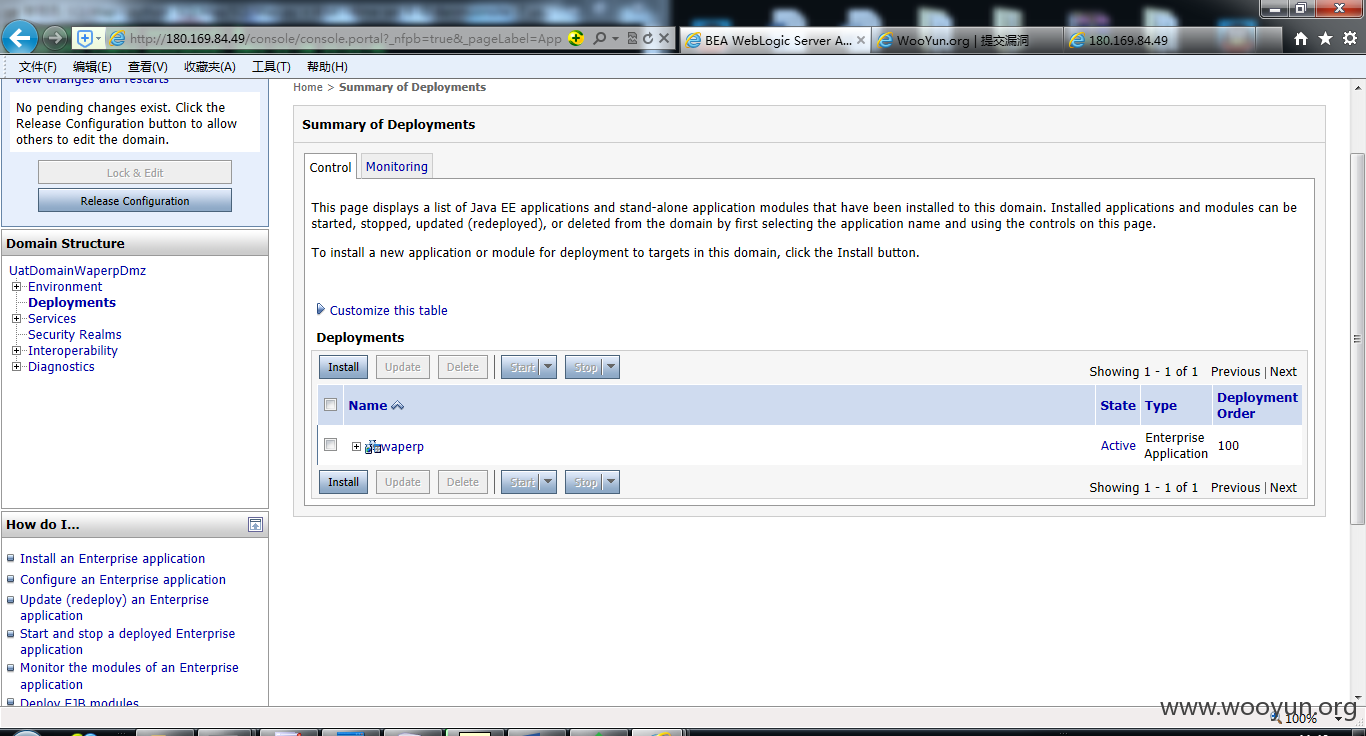

weblogic弱口令weblogic

很纯净的一个系统

漏洞证明:

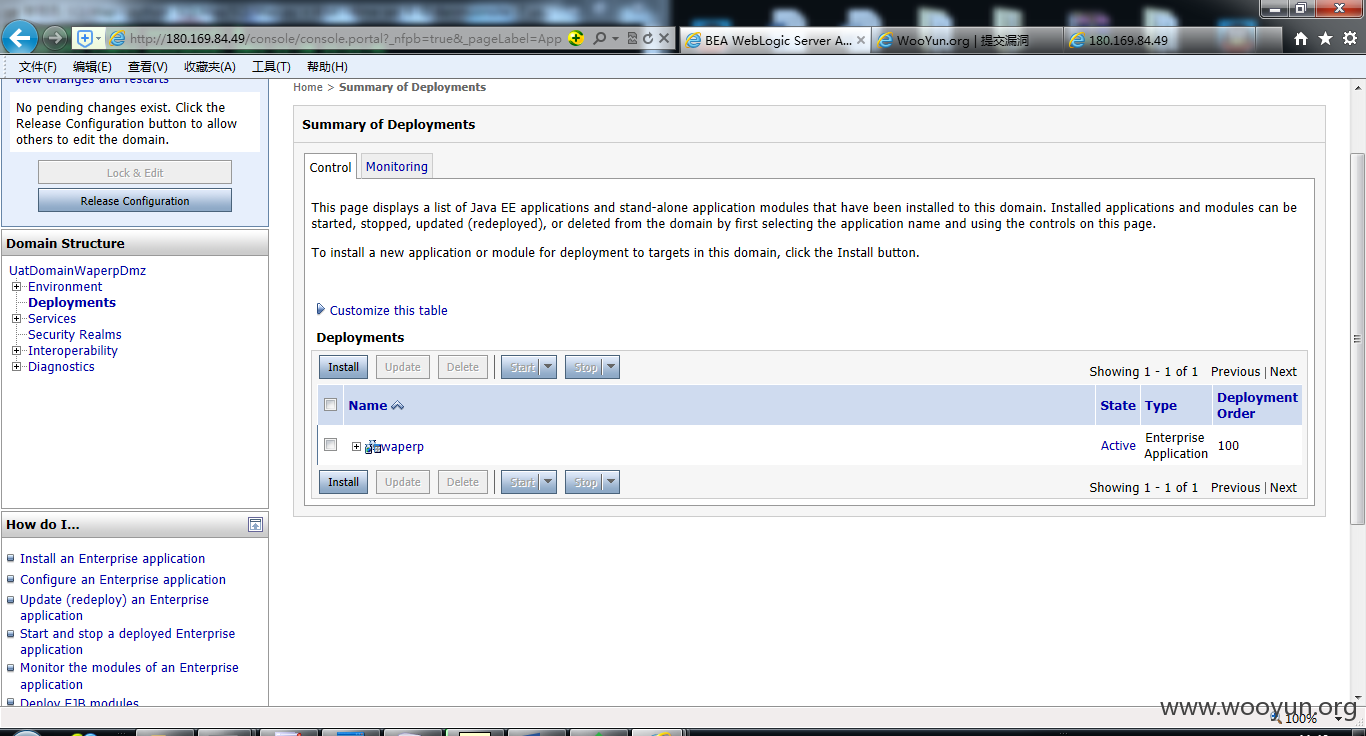

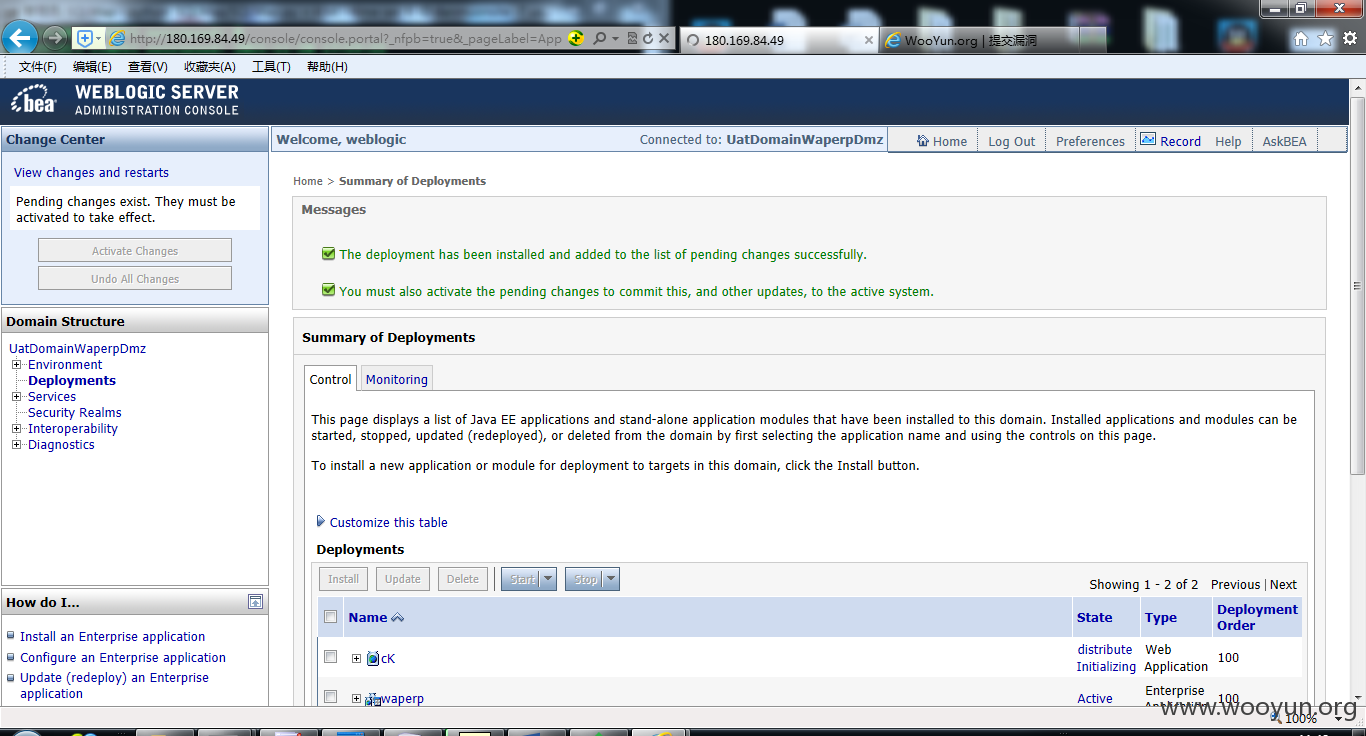

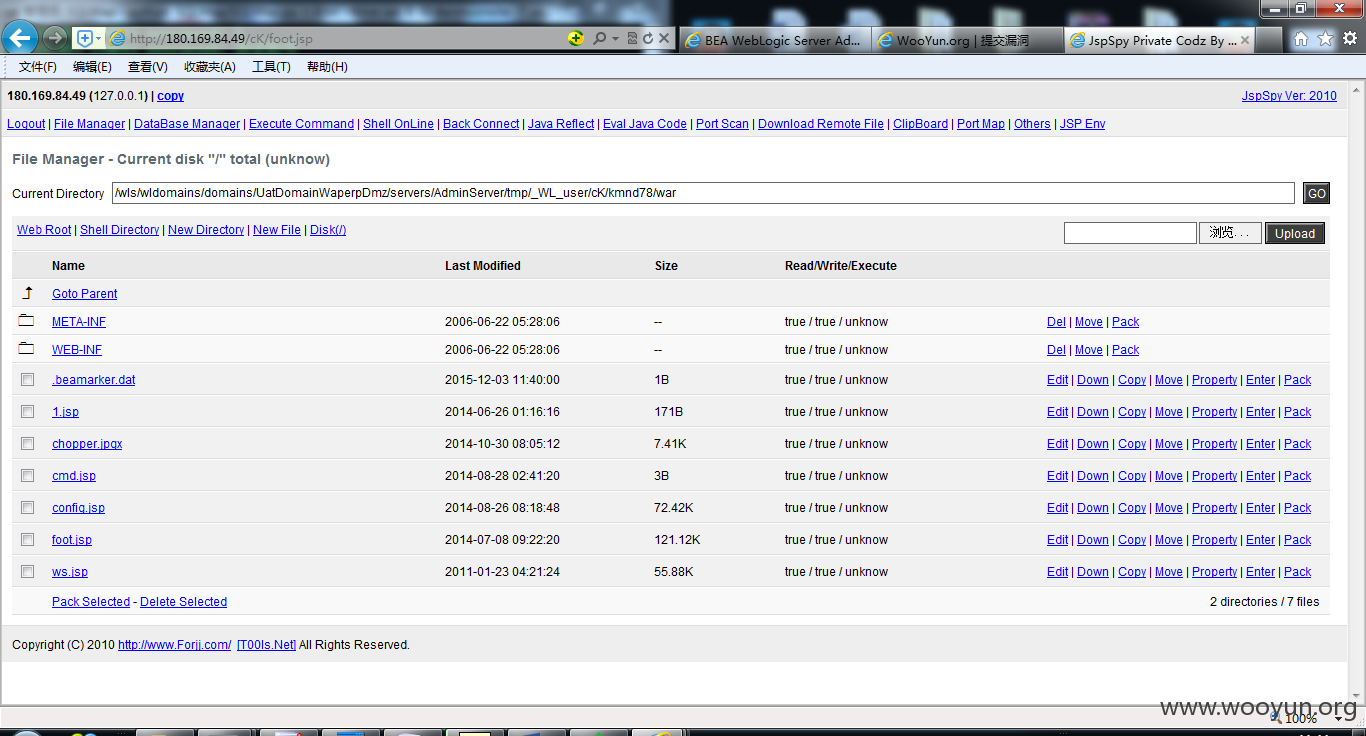

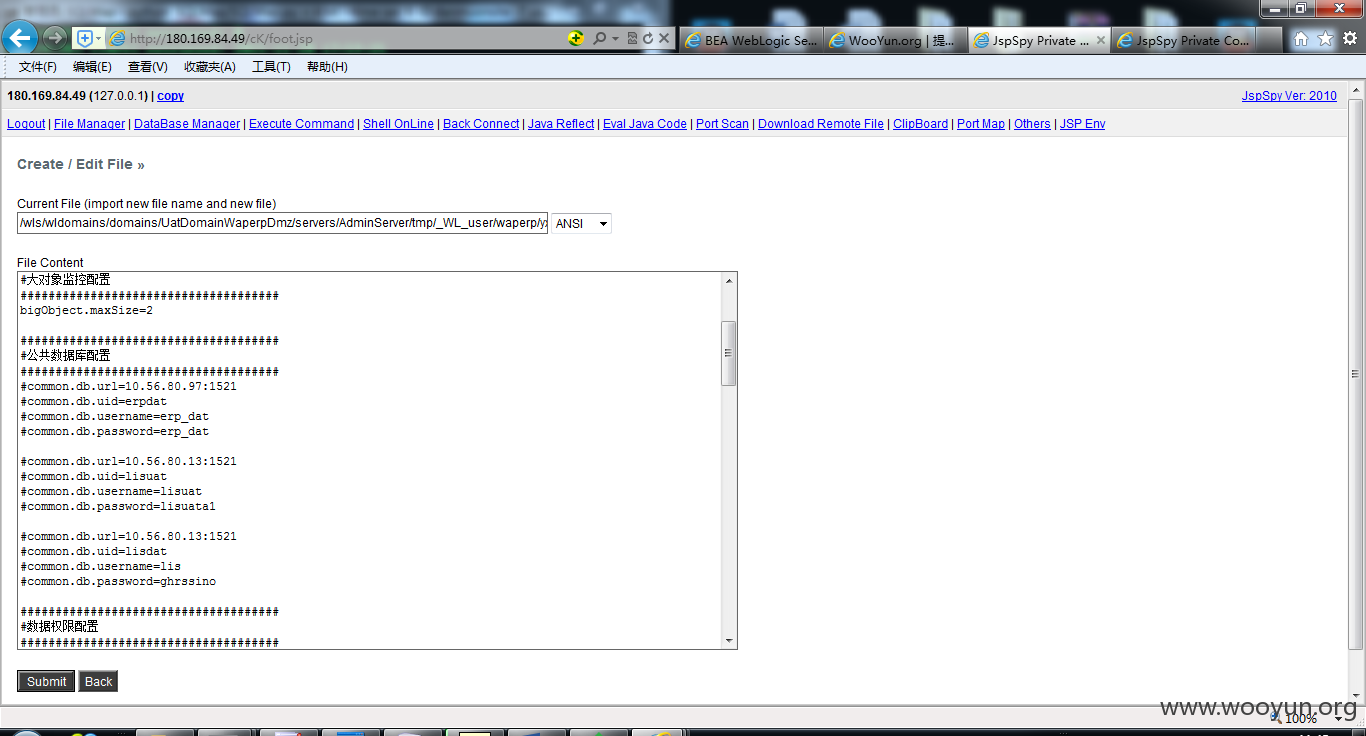

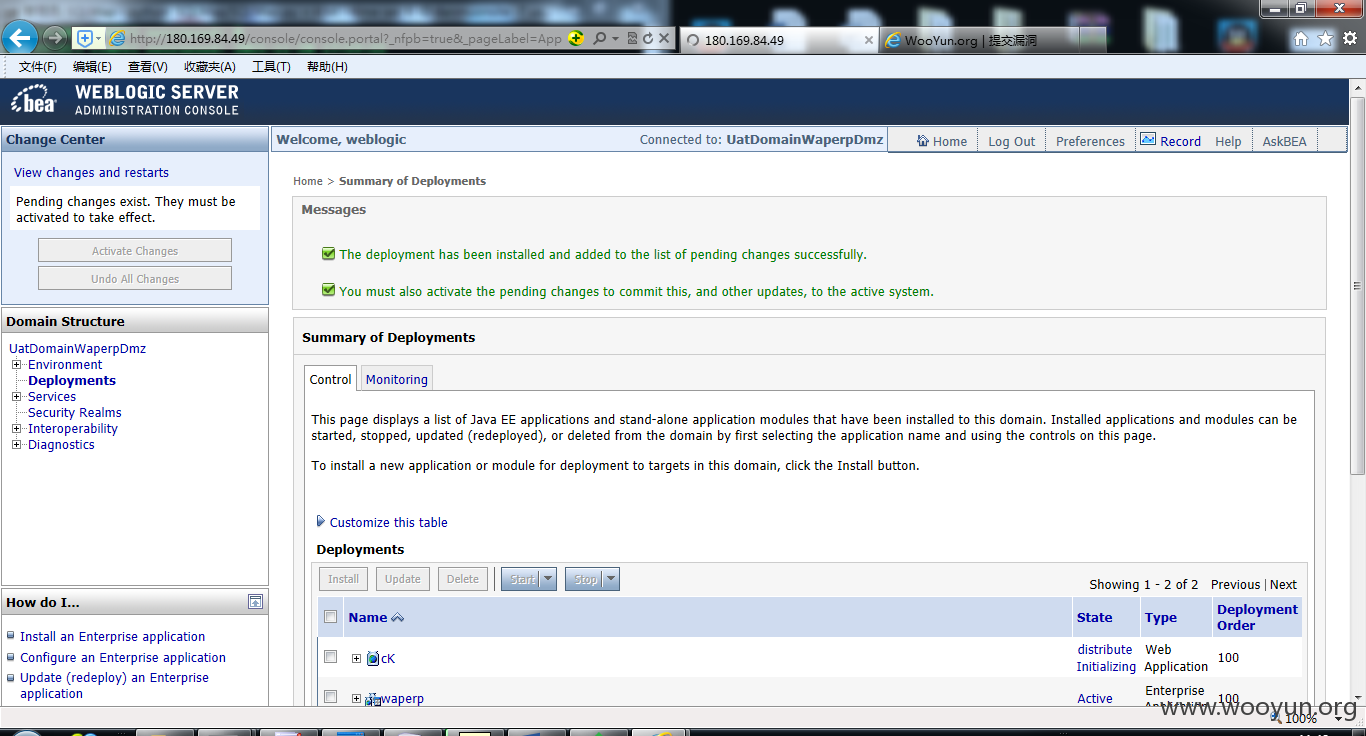

部署war拿shell

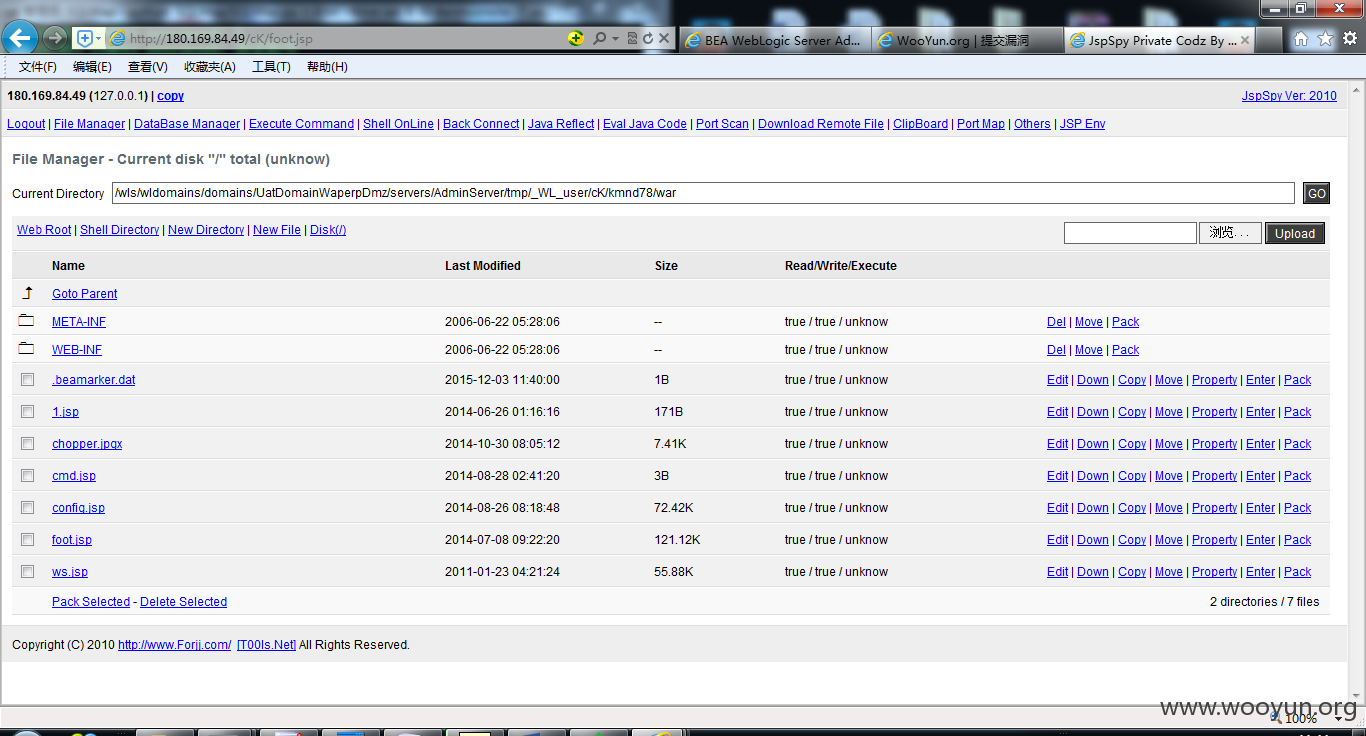

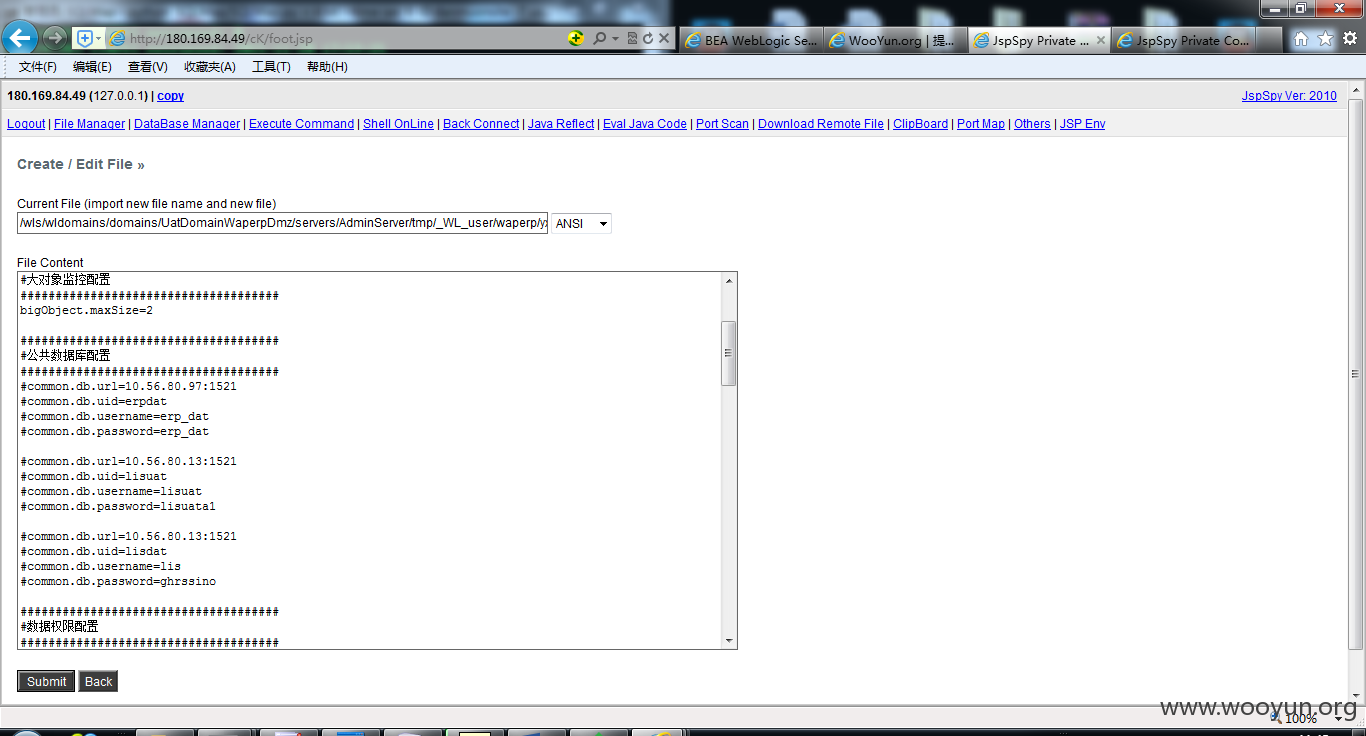

shell

:http://180.169.84.49/cK/foot.jsp

密码:

test.

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-12-03 14:04

厂商回复:

谢谢您的关注,已经联系相关人员!

最新状态:

2015-12-07:经核查,此IP早已不存在,国华早已不再使用!