漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157940

漏洞标题:房地产投资之--雅戈尔集团股份有限公司设计缺陷信息泄露

相关厂商:雅戈尔集团股份有限公司

漏洞作者: 路人甲

提交时间:2015-12-05 04:30

修复时间:2016-01-23 16:25

公开时间:2016-01-23 16:25

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:11

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-05: 细节已通知厂商并且等待厂商处理中

2015-12-09: 厂商已经确认,细节仅向厂商公开

2015-12-19: 细节向核心白帽子及相关领域专家公开

2015-12-29: 细节向普通白帽子公开

2016-01-08: 细节向实习白帽子公开

2016-01-23: 细节向公众公开

简要描述:

雅戈尔集团(600177)于1992年开始涉足房地产开发,公司在宁波、苏州等地相继开发东湖花园、东湖馨园、都市森林、苏州未来城、海景花园、钱湖比华利等大型楼盘,累计开发住宅、别墅、商务楼等各类物业300万平方米,坚持“创造经典、超越自我”的经营理念,以“品质地产先行者”为品牌理想,致力于为社会创造文明、和谐、温馨、优雅的居住文化及人文环境,为城市和历史缔造优秀作品。

详细说明:

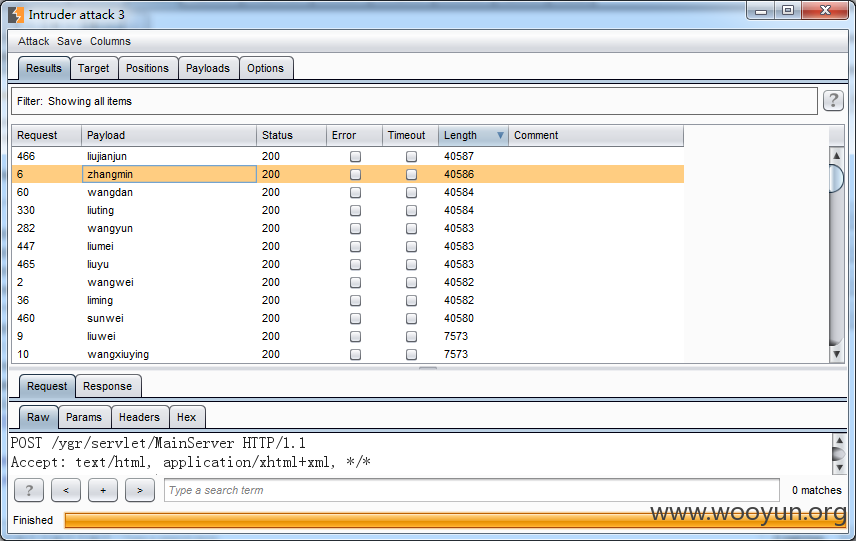

漏洞页面:

http://**.**.**.**/

密码置为:123456

用户名如下:

liujianjun

zhangmin

wangdan

liuting

wangyun

liumei

liuyu

wangwei

liming

sunwei

随便登陆一个

所有boss、员工通讯方式全部泄露:

邮件系统泄露:

HR系统暴露:

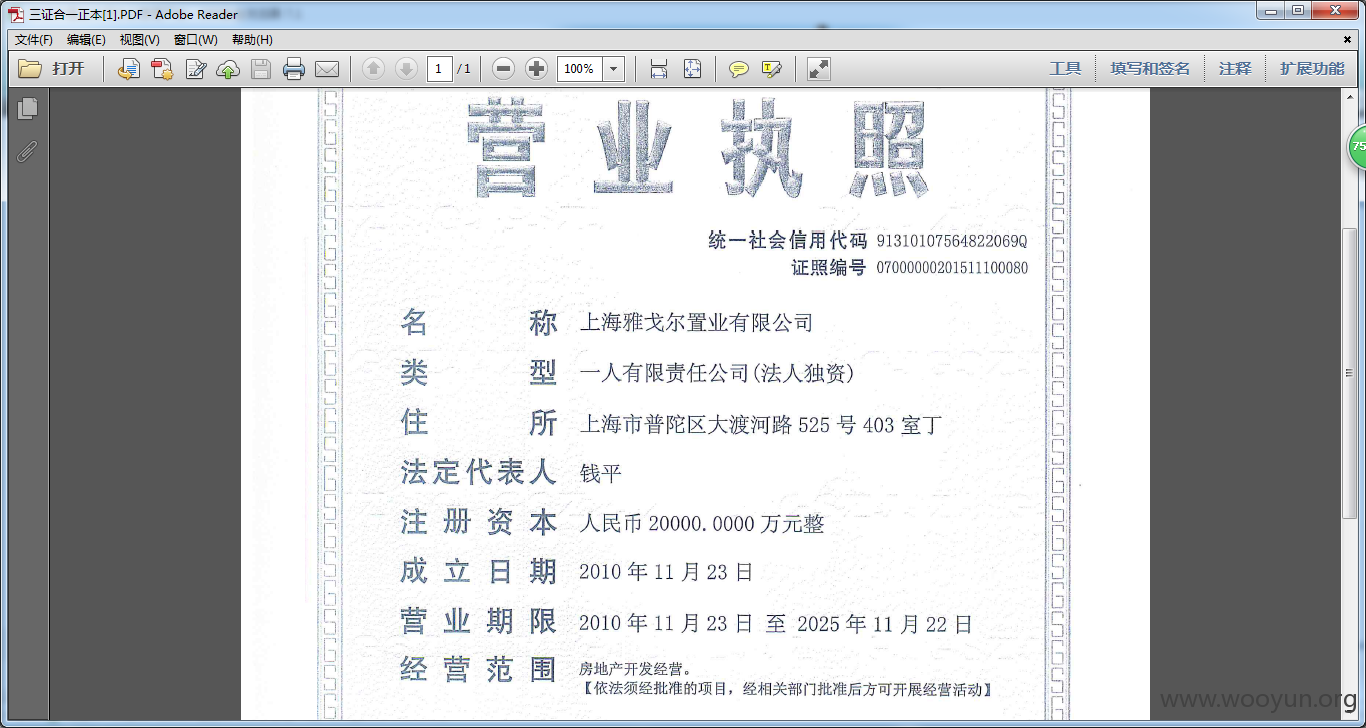

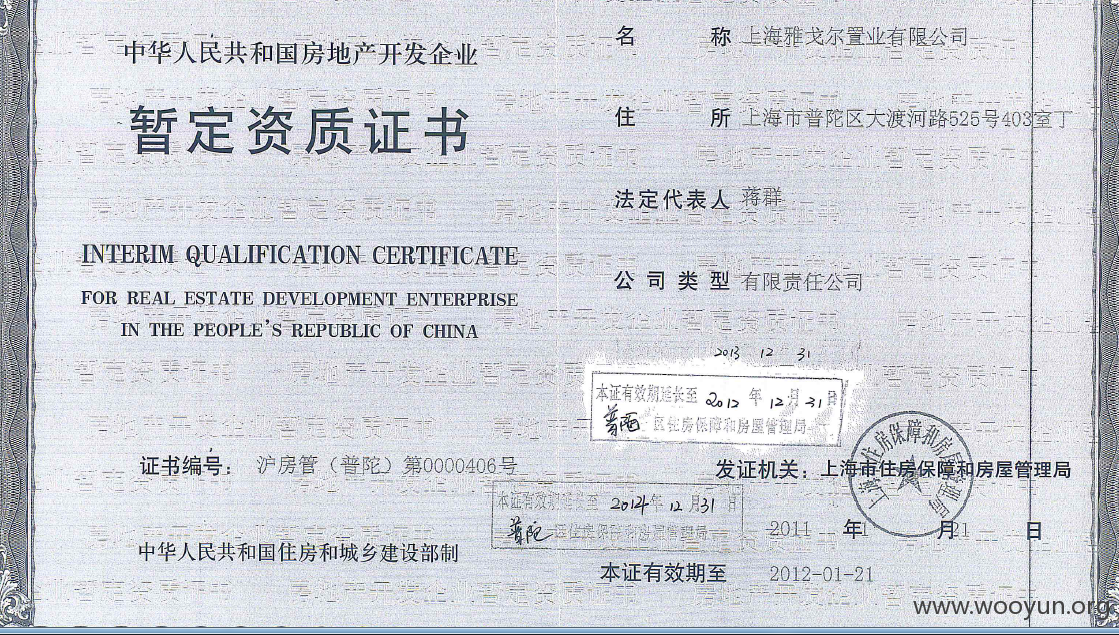

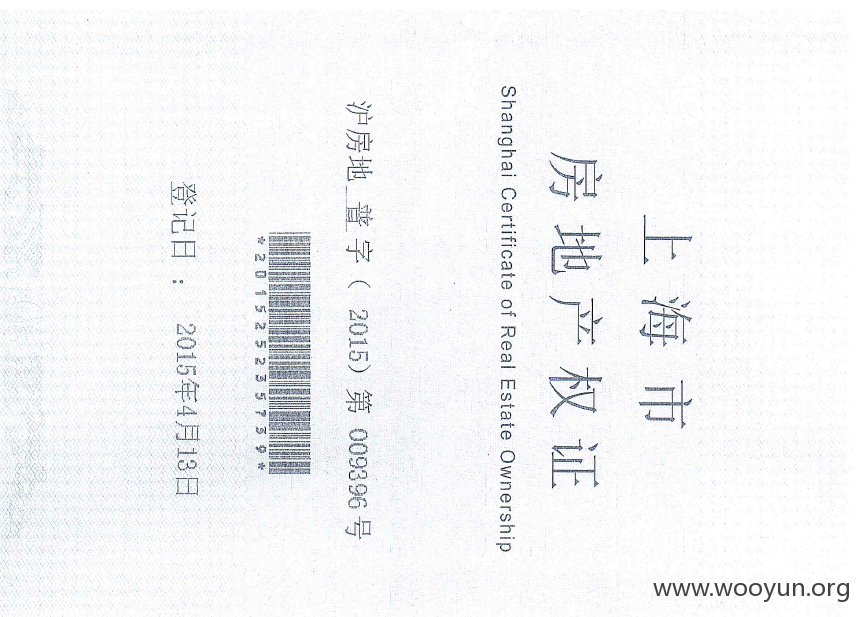

内部文件暴露:

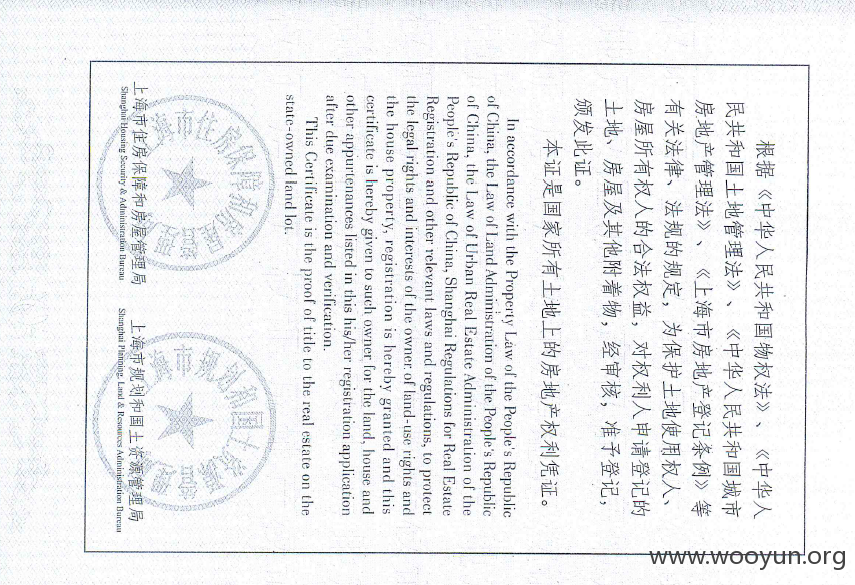

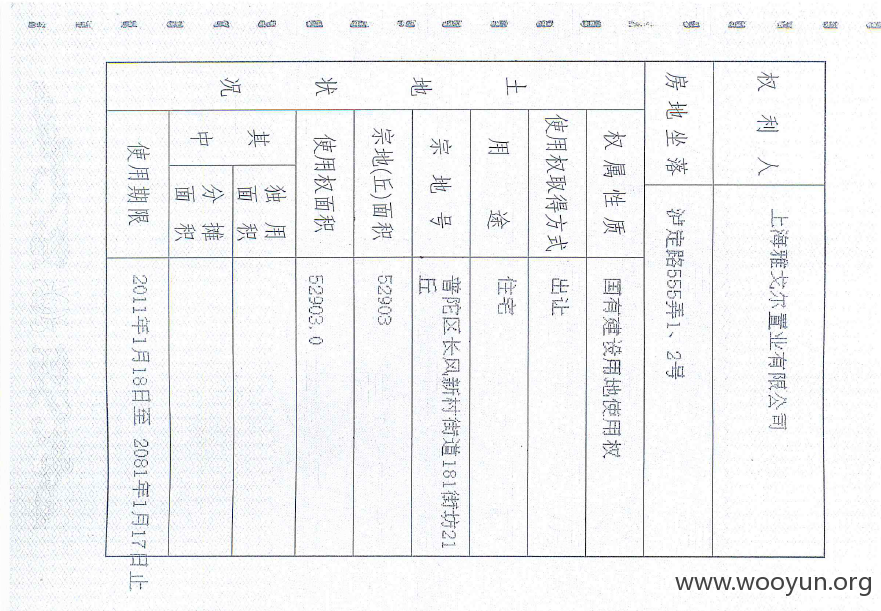

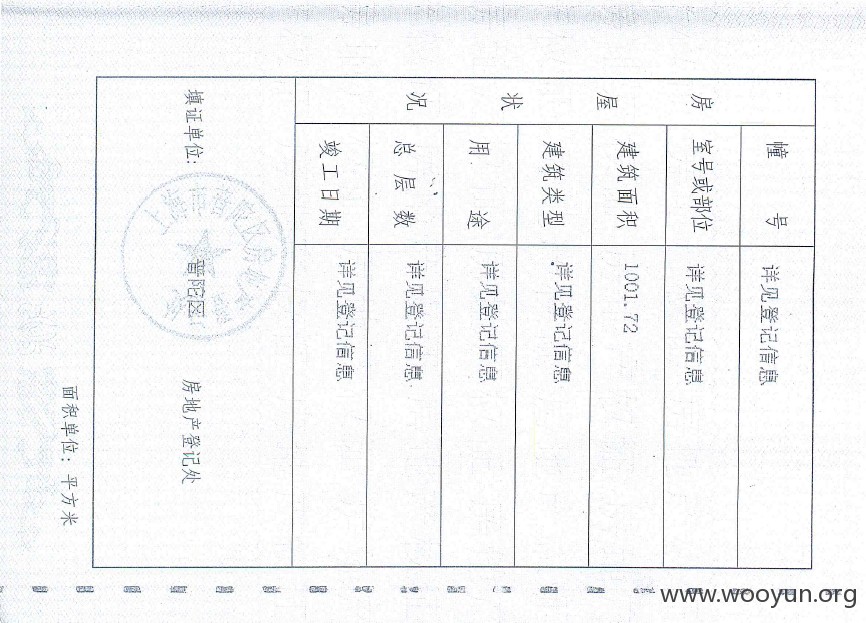

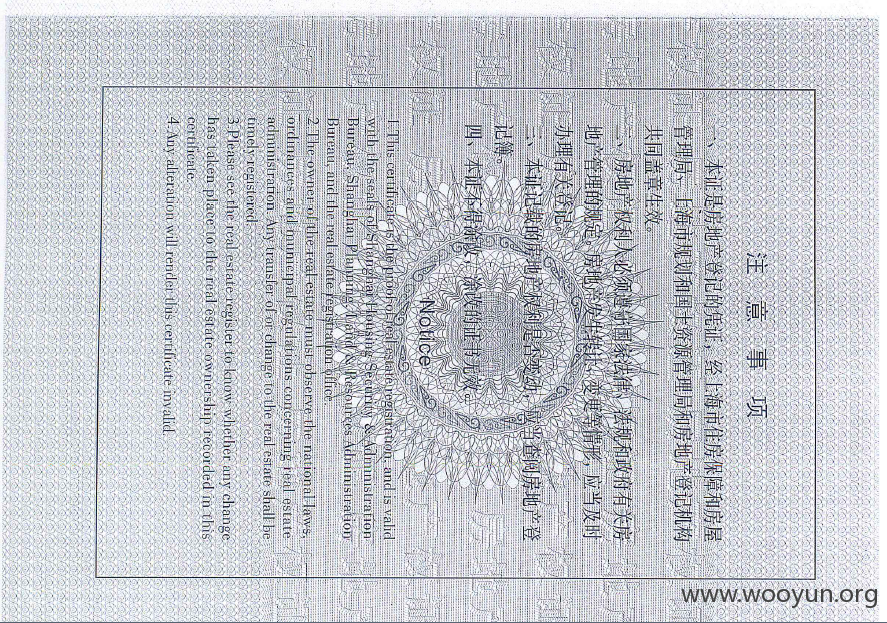

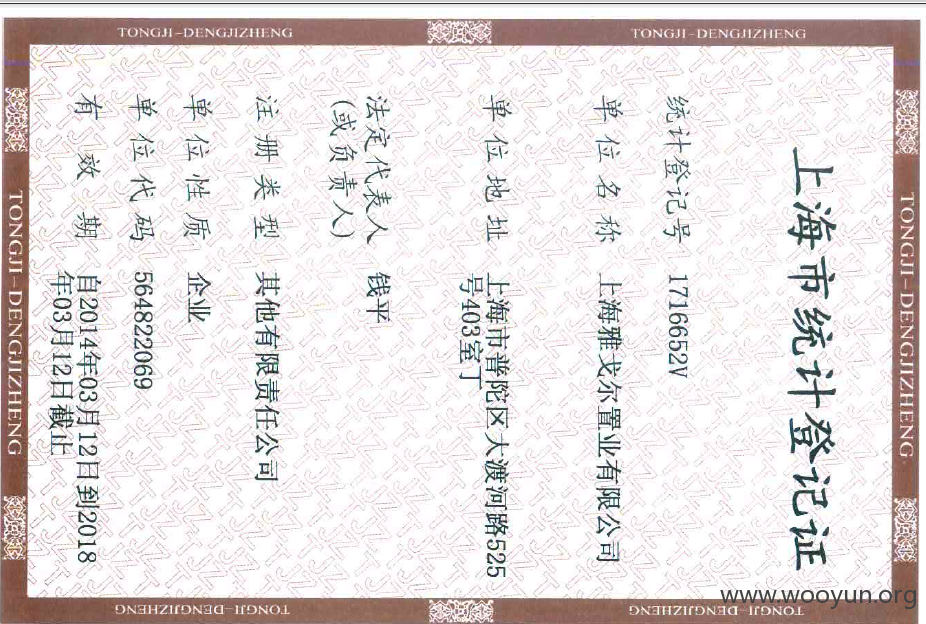

各类集团证件,敏感文件可下载:

漏洞证明:

修复方案:

增加校验

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-09 18:26

厂商回复:

CNVD确认并复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无