漏洞概要

关注数(24)

关注此漏洞

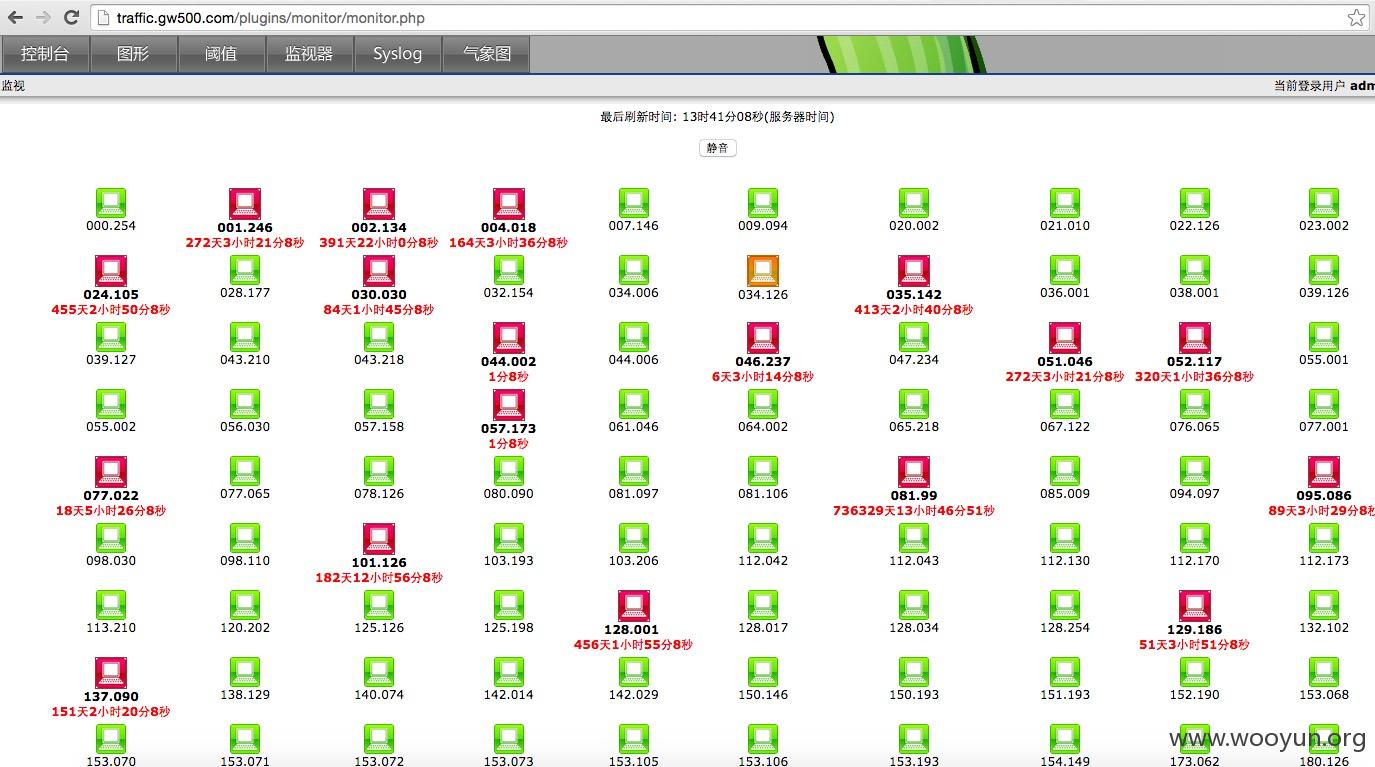

漏洞标题:东北最大云服务商之高升科技多站漏洞任意文件包含&未授权访问&Getshell(涉及全国地区主机敏感信息/内部信息等)

提交时间:2015-11-30 20:48

修复时间:2016-01-14 21:14

公开时间:2016-01-14 21:14

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

Tags标签:

无

漏洞详情

披露状态:

2015-11-30: 细节已通知厂商并且等待厂商处理中

2015-11-30: 厂商已经确认,细节仅向厂商公开

2015-12-10: 细节向核心白帽子及相关领域专家公开

2015-12-20: 细节向普通白帽子公开

2015-12-30: 细节向实习白帽子公开

2016-01-14: 细节向公众公开

简要描述:

我大东北云服务商

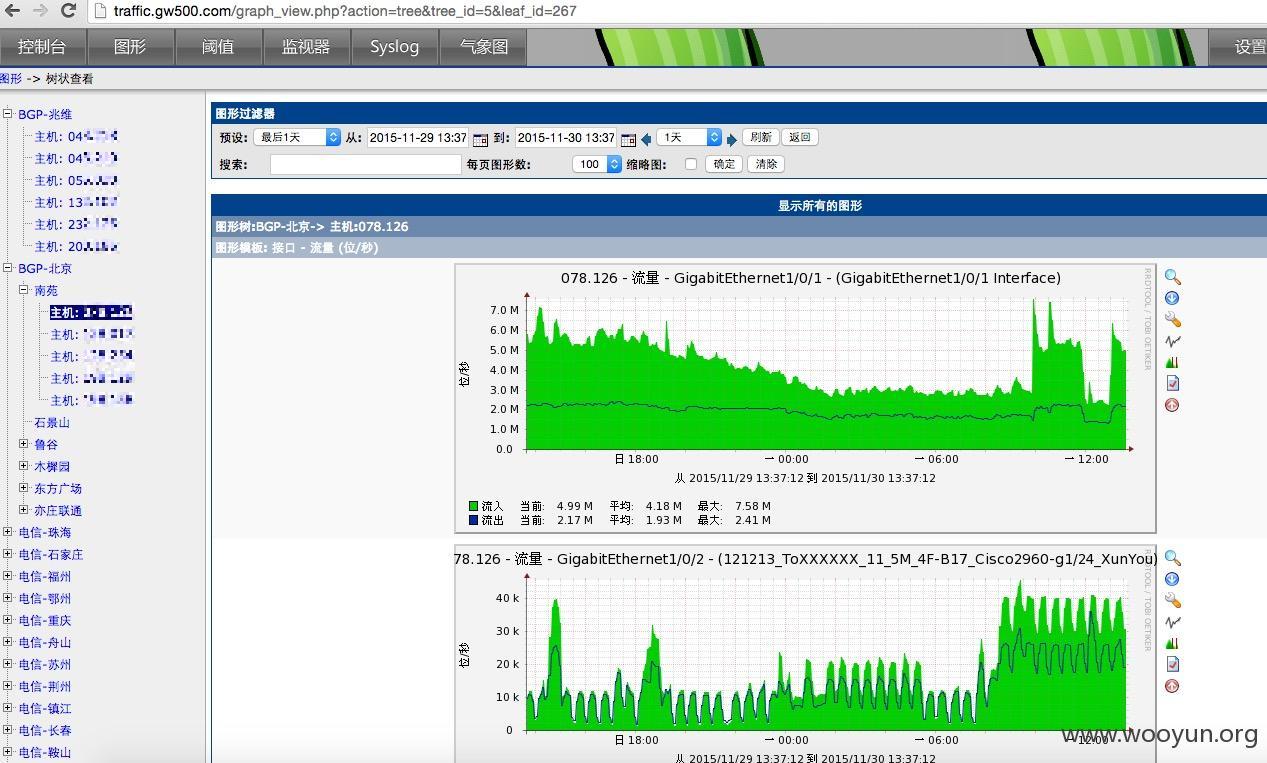

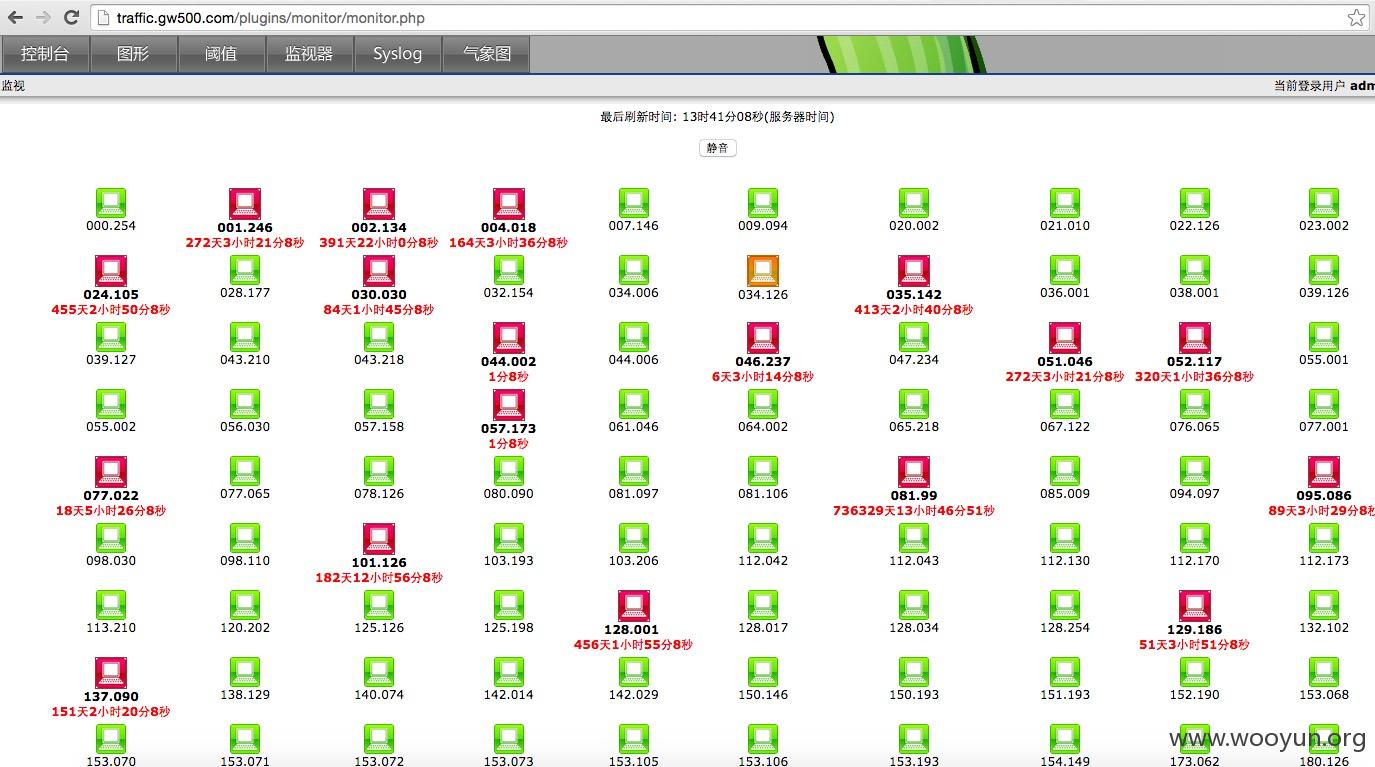

可添加、删除、篡改监控公司所在全国主机信息!

详细说明:

1.任意文件遍历,这个站没再深挖

http://wiki.gw500.com/xmlrpc

读取方式如:

WooYun: 校迅通某关键服务器敏感信息泄露

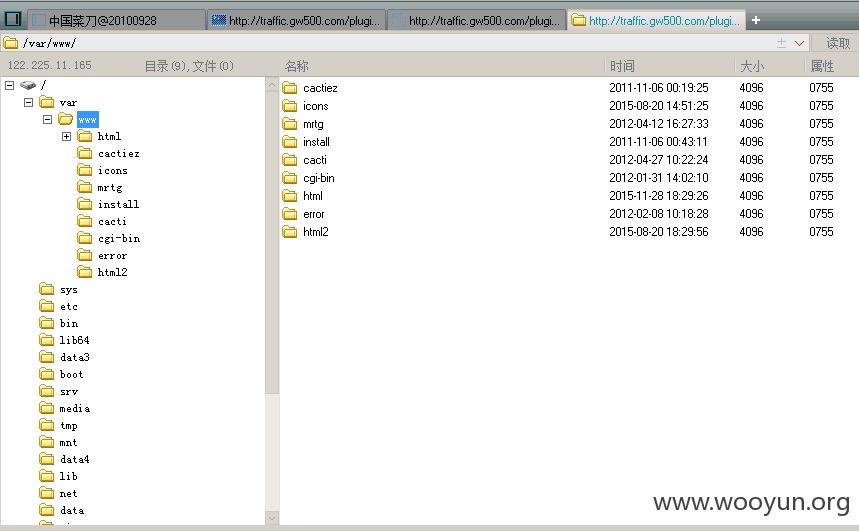

2.ftp未授权访问

ftp://mrtg.gw500.com/

漏洞证明:

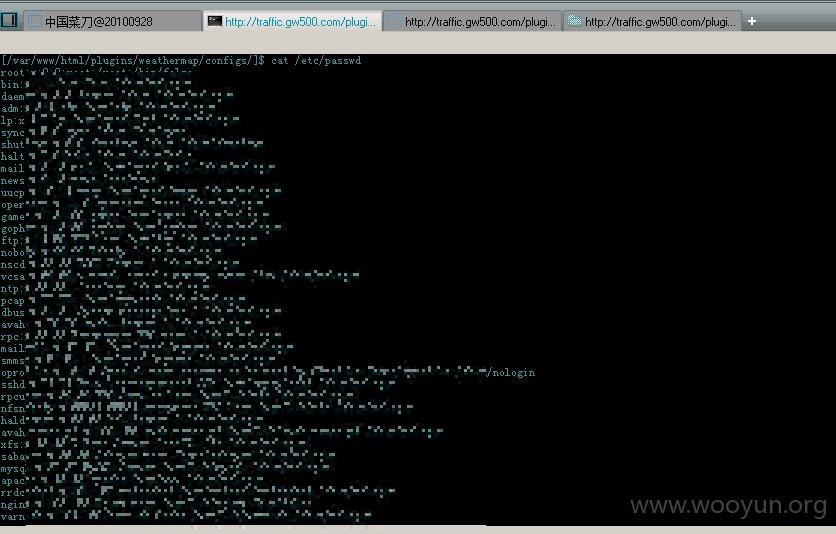

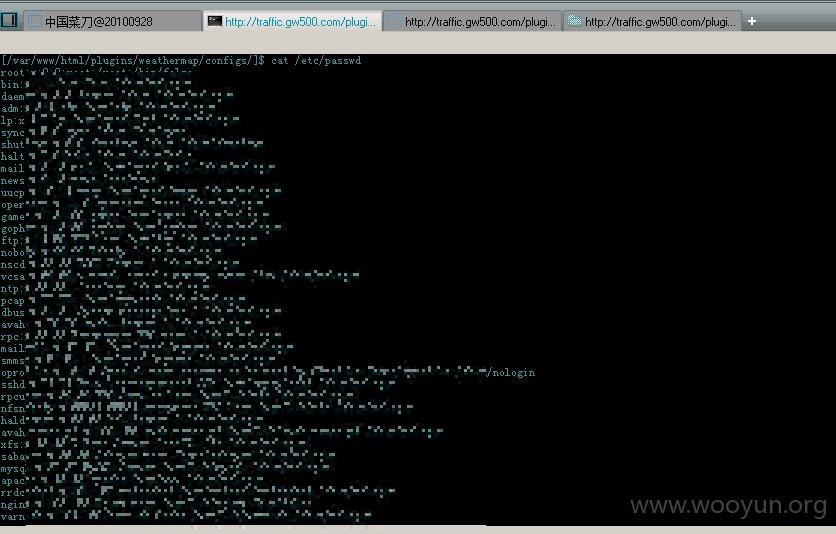

3.getshell

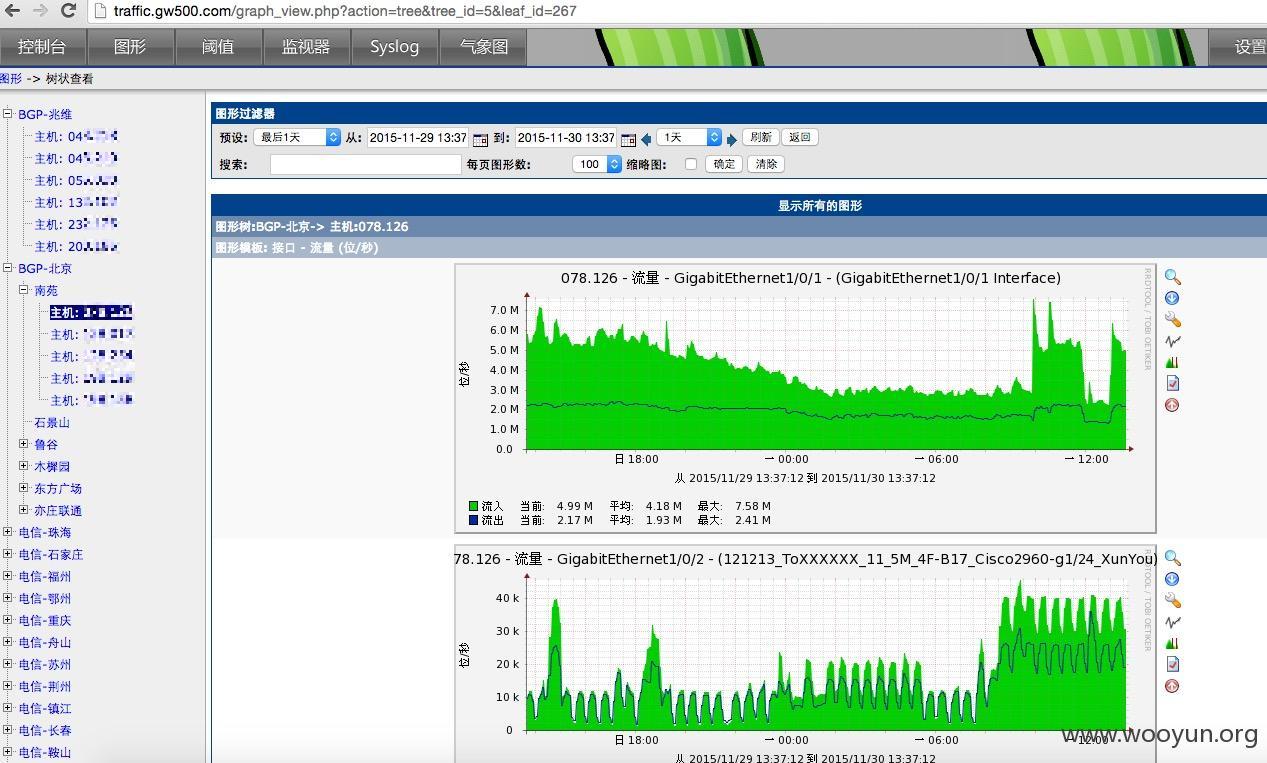

涉及地址:http://traffic.gw500.com

问题:cacti中weathermap插件可越权直接getshell

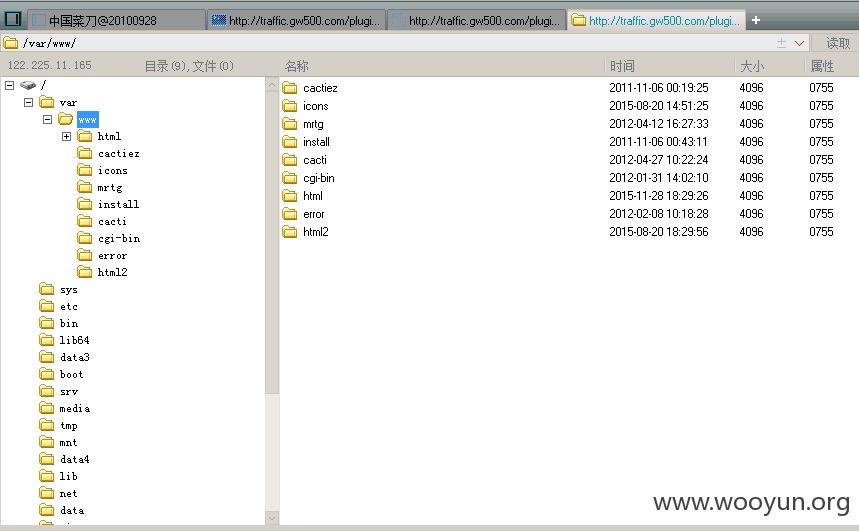

shell地址:http://traffic.gw500.com/plugins/weathermap/configs/testshell.php

密码:0

用菜刀链接吧

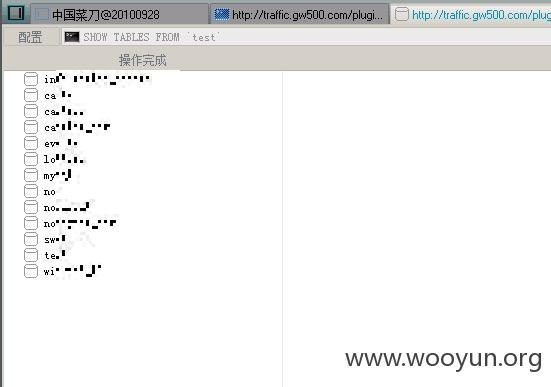

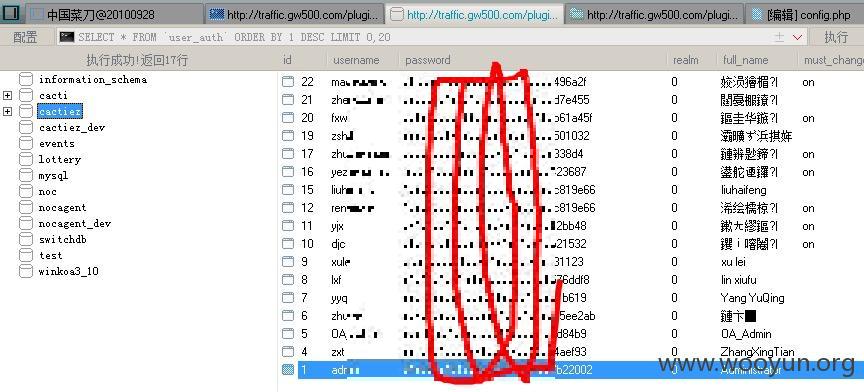

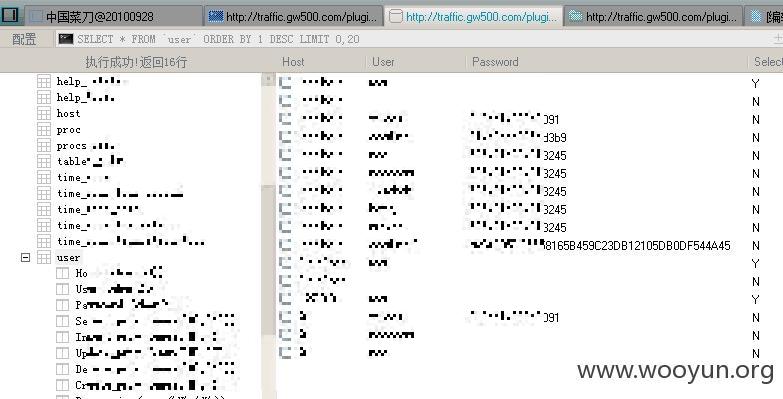

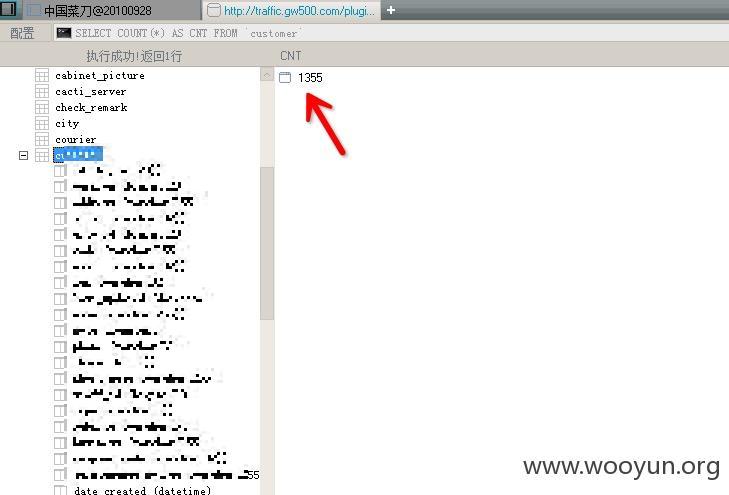

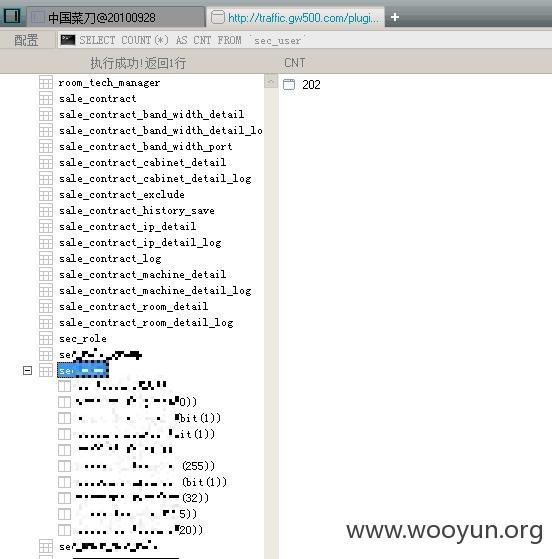

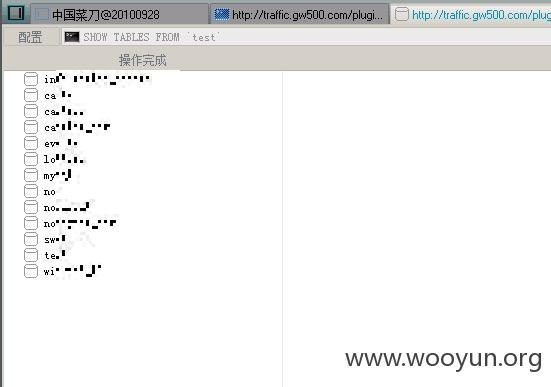

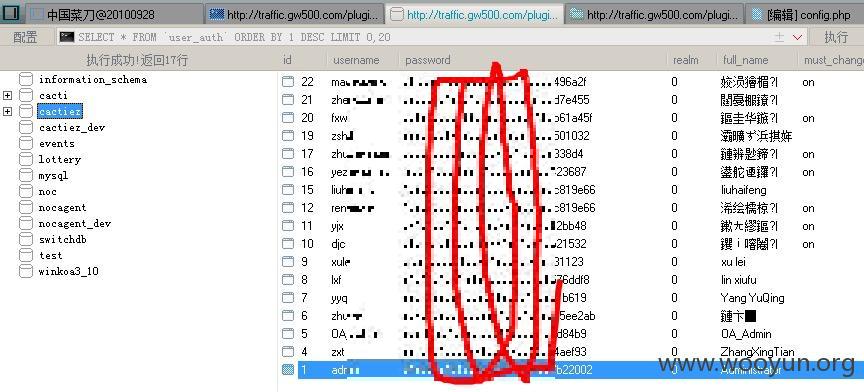

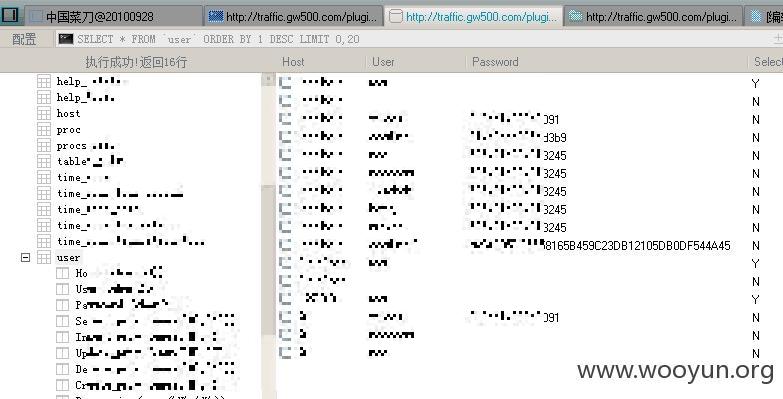

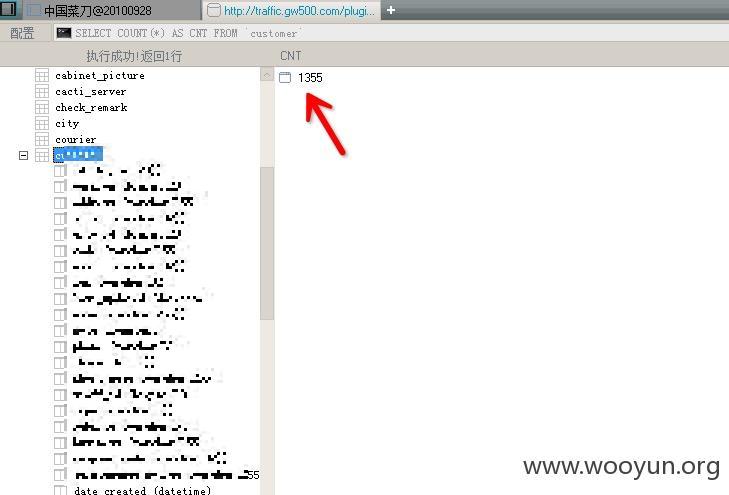

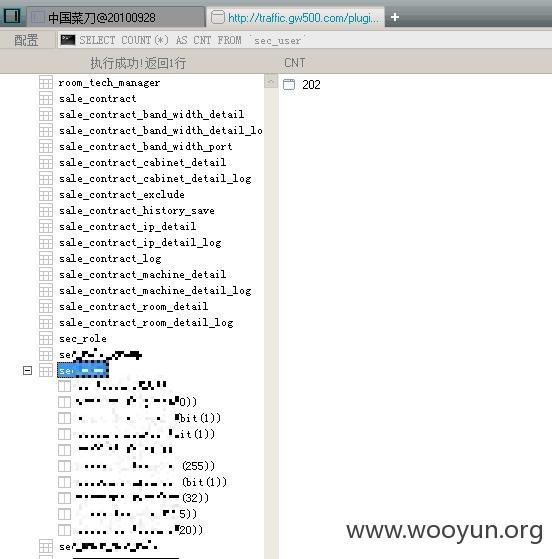

没翻到数据库配置,直接填的root,密码空,居然连接上了,好多系统的库

不继续玩了,有shell影响内部网络安全的

修复方案:

版权声明:转载请注明来源 管管侠@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:7

确认时间:2015-11-30 21:13

厂商回复:

服务器安装后没有及时更新,有一些插件导致漏洞

最新状态:

暂无