漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154592

漏洞标题:华博实业网站存在SQL注入/任意文件上传(getshell)

相关厂商:江苏华博实业集团有限公司

漏洞作者: champire

提交时间:2015-11-24 12:44

修复时间:2016-01-11 15:50

公开时间:2016-01-11 15:50

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-24: 细节已通知厂商并且等待厂商处理中

2015-11-27: 厂商已经确认,细节仅向厂商公开

2015-12-07: 细节向核心白帽子及相关领域专家公开

2015-12-17: 细节向普通白帽子公开

2015-12-27: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

RT

详细说明:

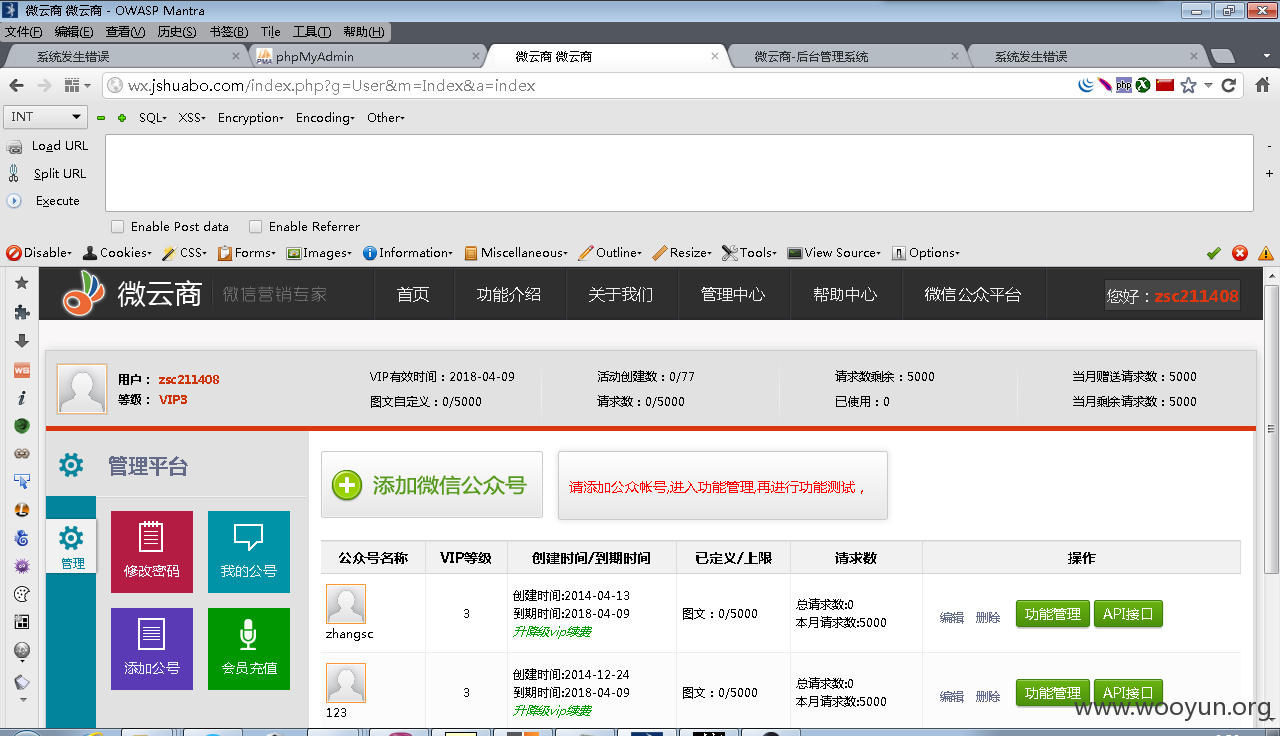

http://**.**.**.**该网站主要运行微信服务平台,众多企业公众微信号(江苏银联,江苏电信等)在其平台运营,并且公司还运行微商城等众多微信服务应用,里面有许多用户私密数据。由于缺乏安全防范意识存在严重安全漏洞,暴露用户信息,并可拿到网站shell。危险极大。

无意在微信朋友圈看到一个电信投票网址,扫一下,不扫不知道一扫吓一跳,原来存在高级漏洞:

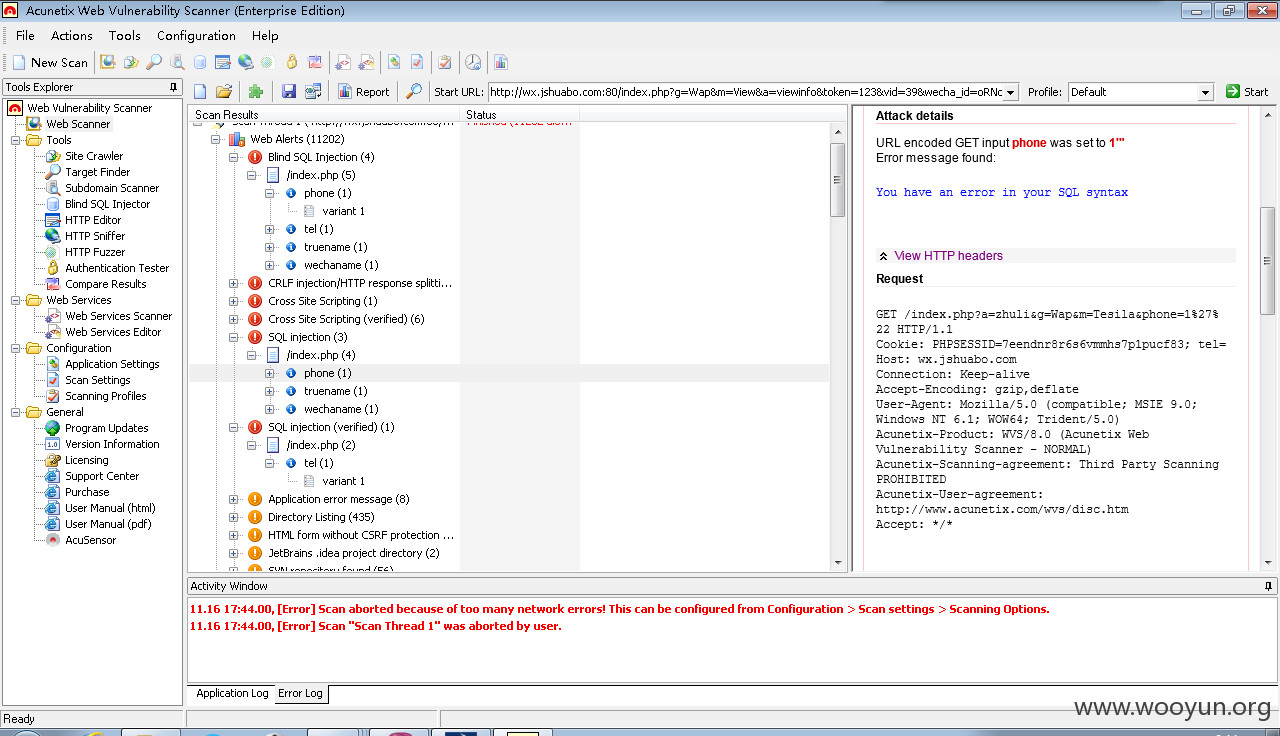

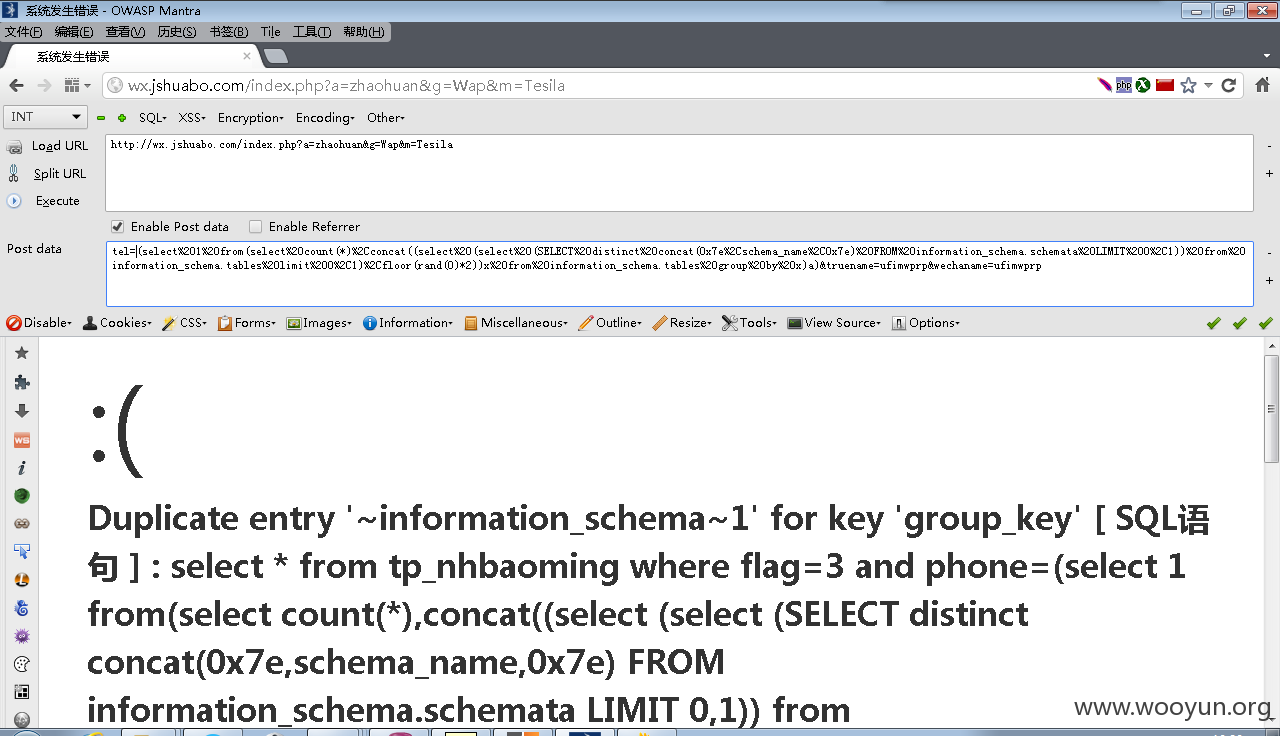

既然知道了漏洞,那就注入呗,用了一下工具,没有成功,那就手工注入:

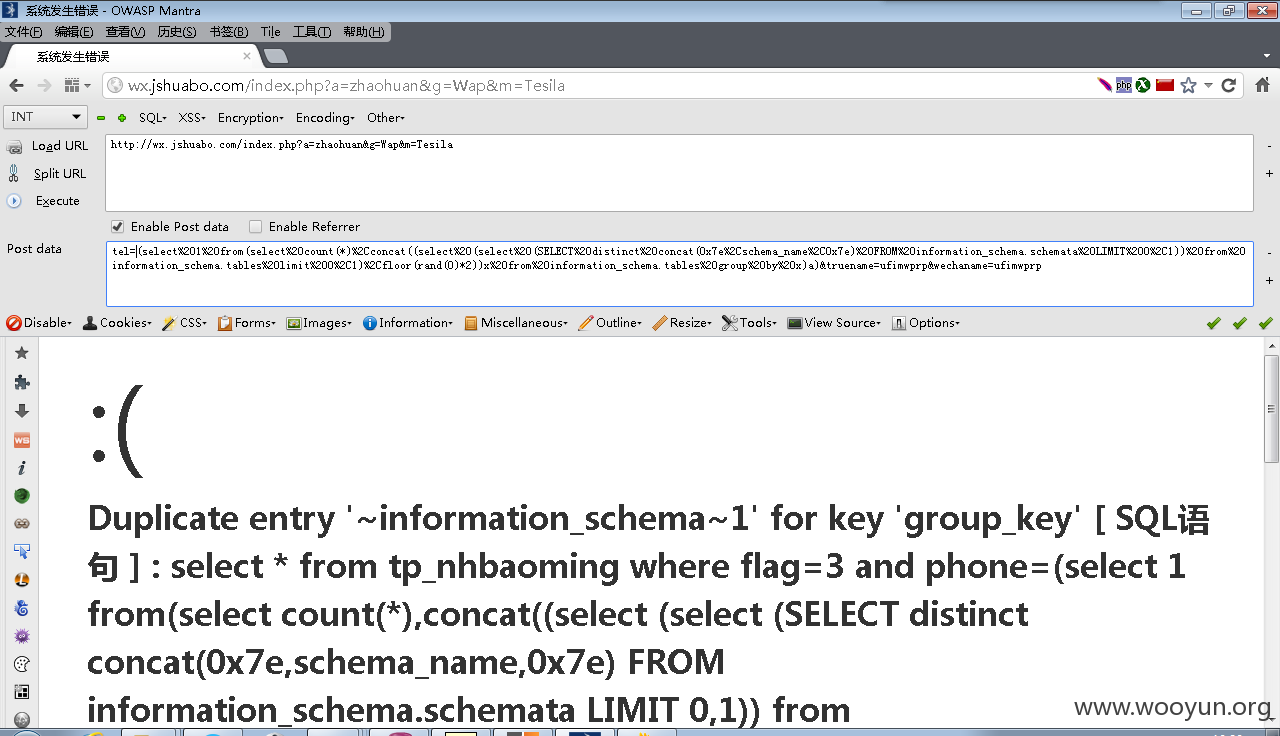

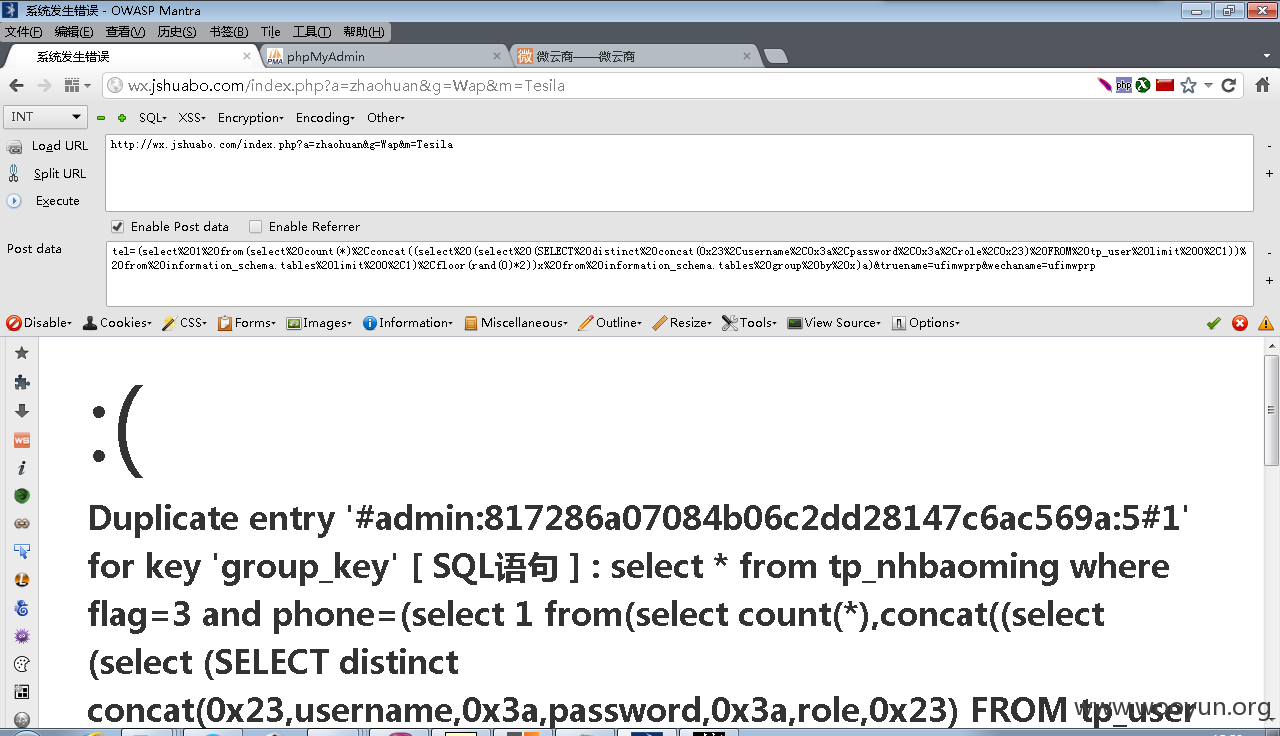

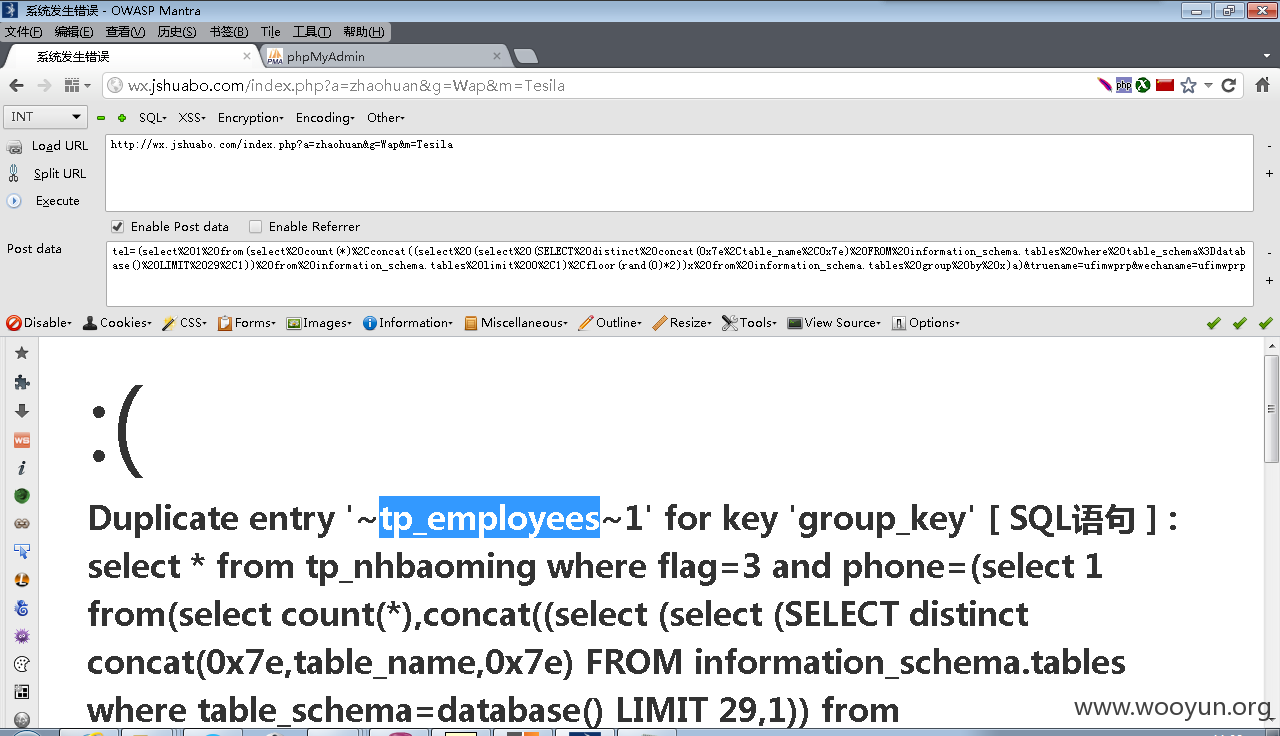

表很多,一个一个爆破用了些时间,最终发现user表,爆!

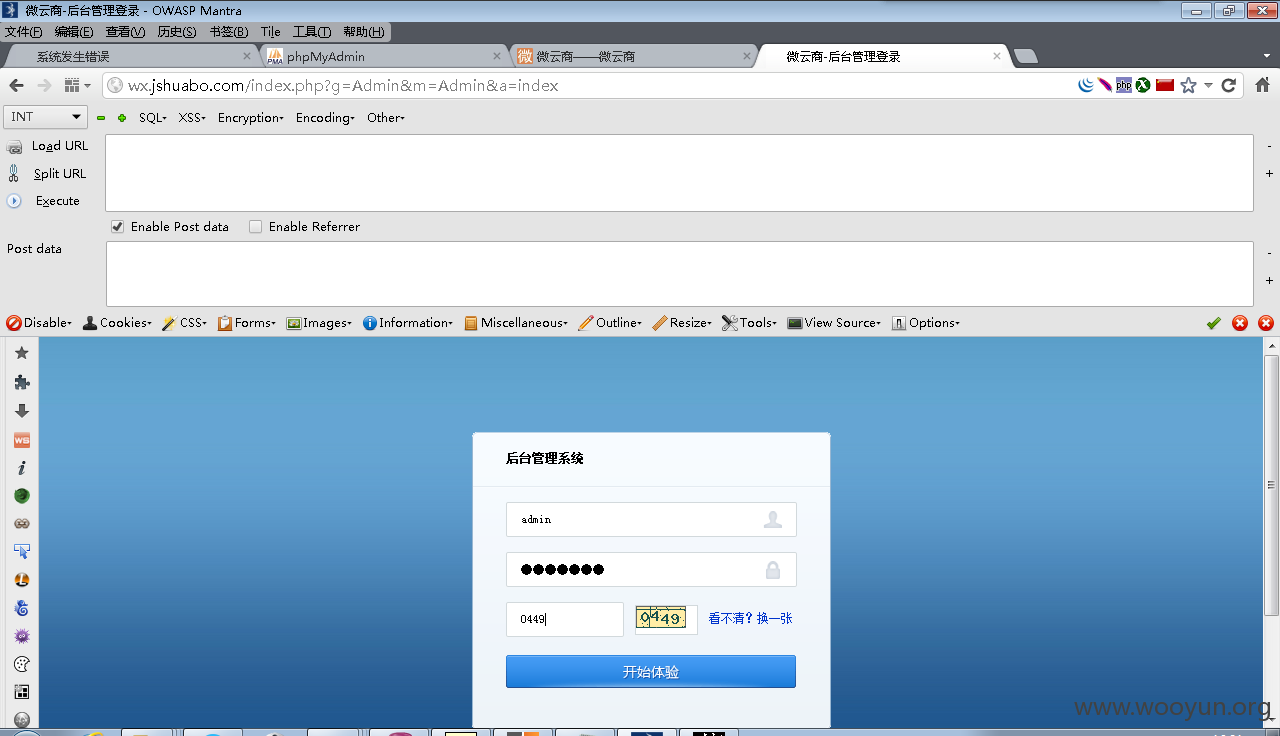

密码MD5破译成功。现在有了后台账号就差后台地址。试了admin.php。成功登入。

里面管理了很多公众微信号

看一下还能做什么?发现一个好东西,可以修改附件上传白名单,加一个php后缀。

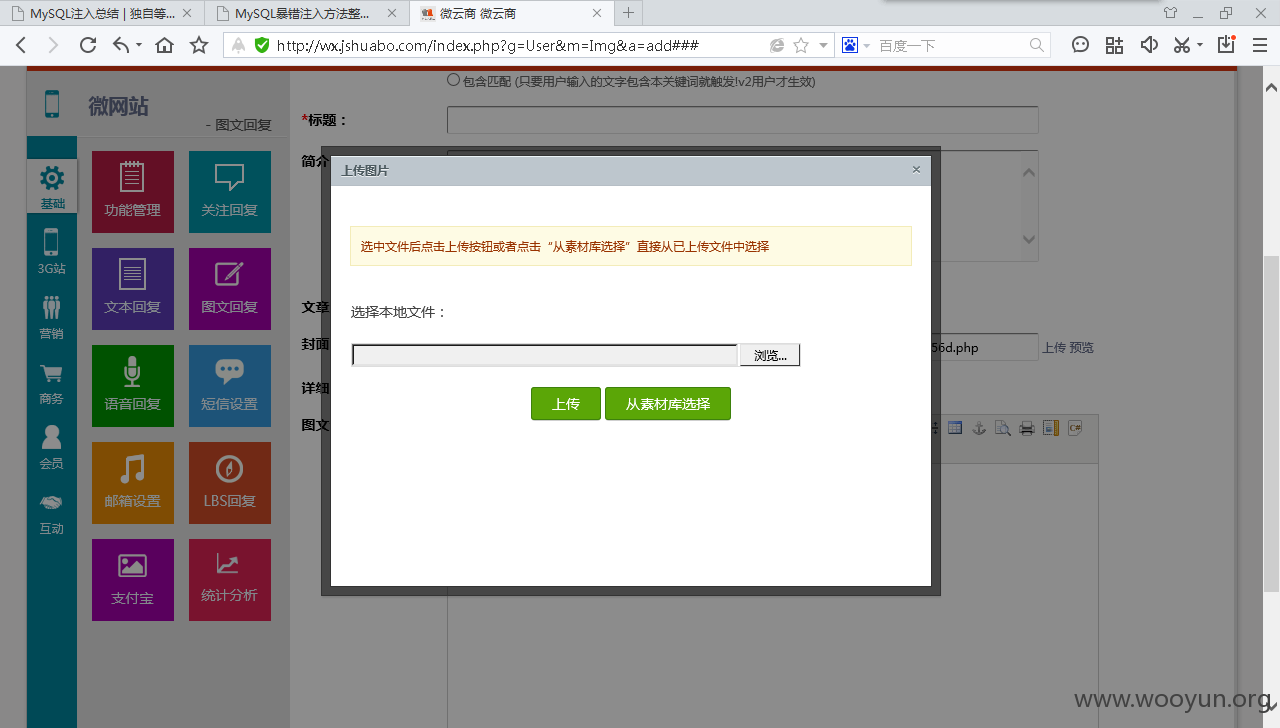

后台发现不能上传文件,那就前台上传。打开前台登入页面,用爆出的会员账号密码登入。

找上传途径,还真有!上传!

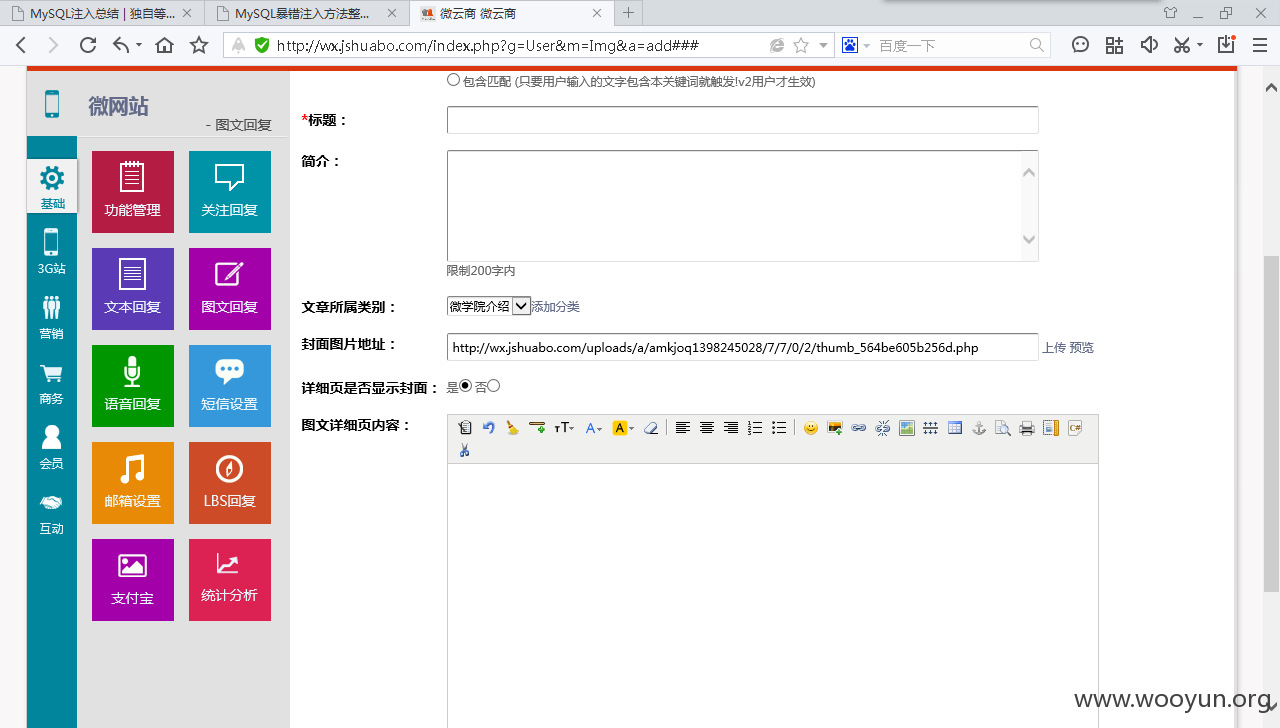

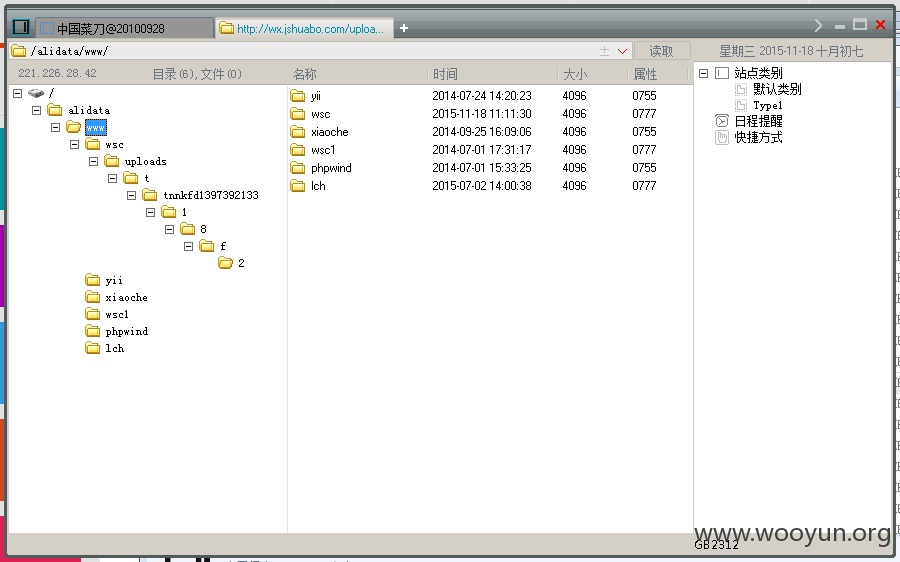

还有图片地址,哈哈哈,省得我找。连大马。但发现连不上,显示找不到,难道地址不对?翻了下网站目录,找到了我上传的文件,发现地址和显示有些不同,不管了,连上去。但又发现网页是空白,不明白什么意思。但我感觉网页是打开了的,只是不能显示HTML。那就传个小马上去用菜刀连。

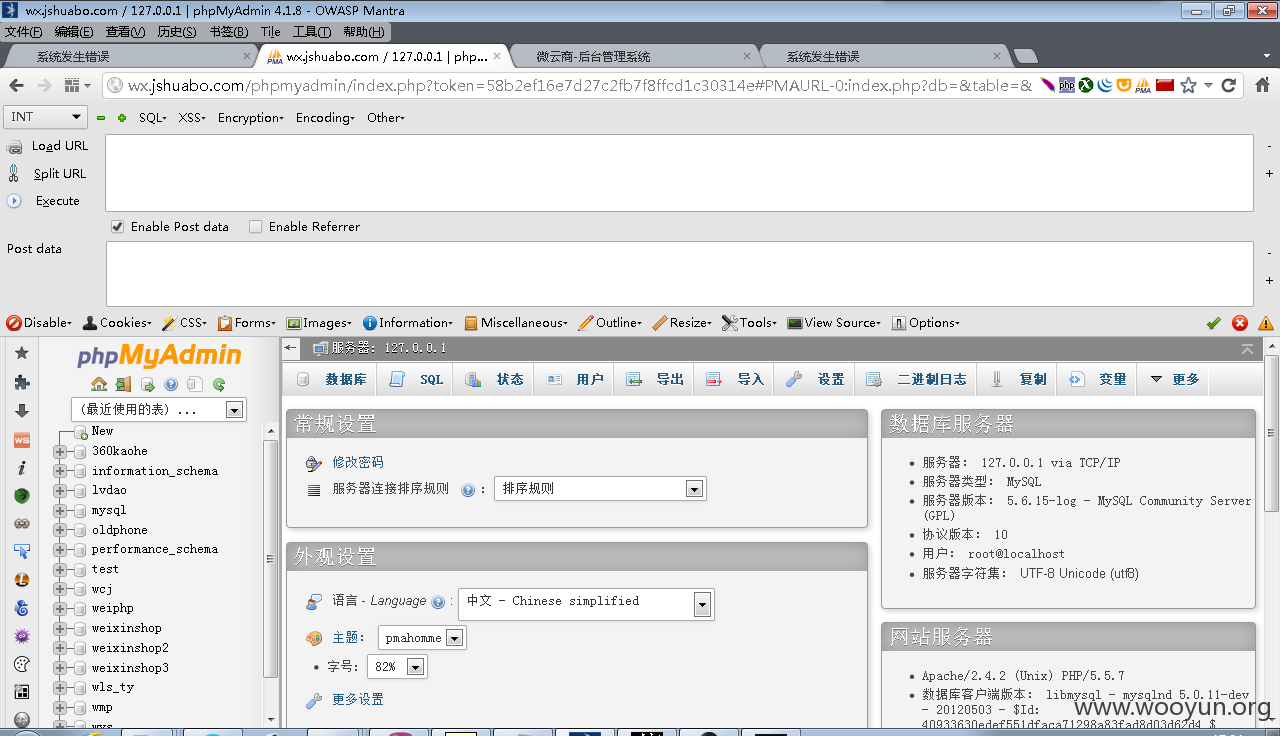

再次翻了一下找到数据库连接文件,发现数据库账号密码。登入之前找到的phpmyadmin.php,成功连上数据库。发现还是有很多数据,尤其是用户的信息,包括支付宝账号,危险性不言而喻。

至此不再深入提权了。

漏洞证明:

修复方案:

sql注入过滤,后台不对外,加强密码强度

版权声明:转载请注明来源 champire@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-11-27 15:49

厂商回复:

CNVD未直接复现所述漏洞情况,暂未建立与网站管理单位的直接处置渠道,待认领。

最新状态:

暂无