漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2013-016847

漏洞标题:新浪微游社区多处xss

相关厂商:新浪

漏洞作者: xfkxfk

提交时间:2013-01-02 21:37

修复时间:2013-02-16 21:38

公开时间:2013-02-16 21:38

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:8

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2013-01-02: 细节已通知厂商并且等待厂商处理中

2013-01-03: 厂商已经确认,细节仅向厂商公开

2013-01-13: 细节向核心白帽子及相关领域专家公开

2013-01-23: 细节向普通白帽子公开

2013-02-02: 细节向实习白帽子公开

2013-02-16: 细节向公众公开

简要描述:

新浪微游社区,某处存在存储型xss

详细说明:

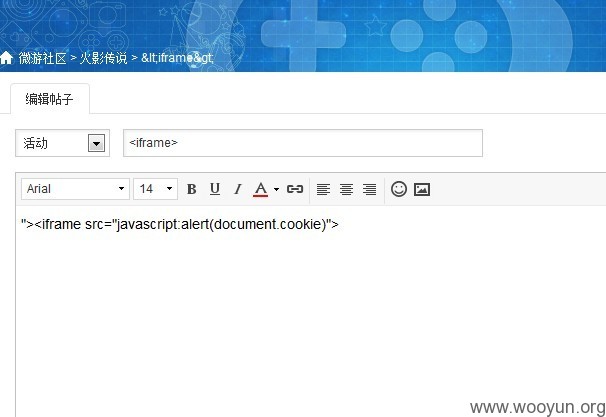

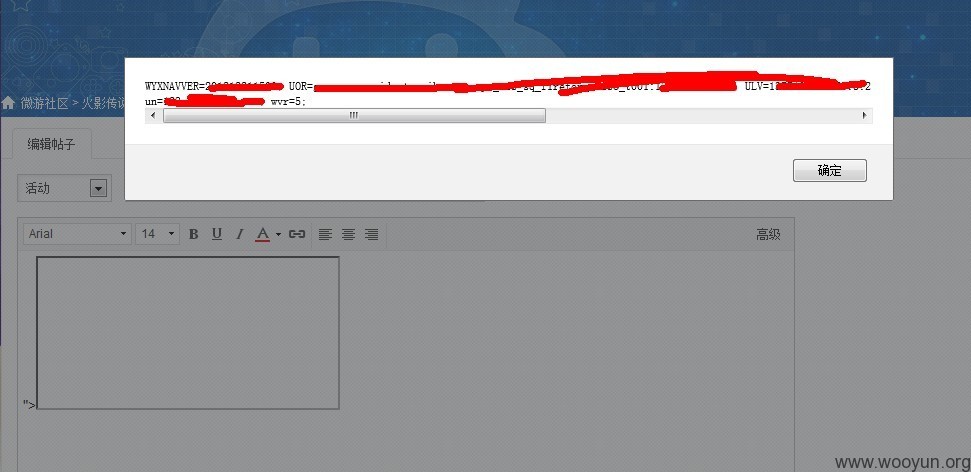

1、登陆新浪微博,微游社区,发帖,url地址:http://game.weibo.com/club/bbs-post-run?fid=208&oid=1005100210001,如图:

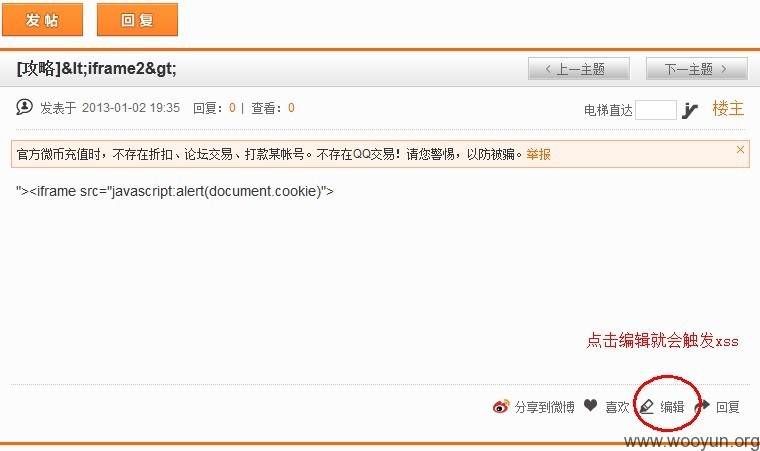

2、发帖后的url地址:http://game.weibo.com/club/read-353489-1,如图:

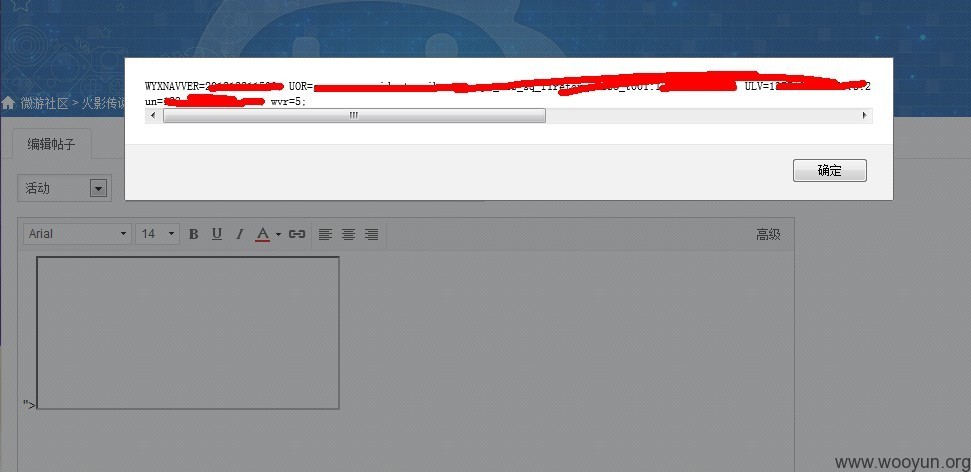

3、然后在对此贴进行编辑,rul地址:http://game.weibo.com/club/bbs-post-modify?tid=353489&pid=0,触发xss。如图:

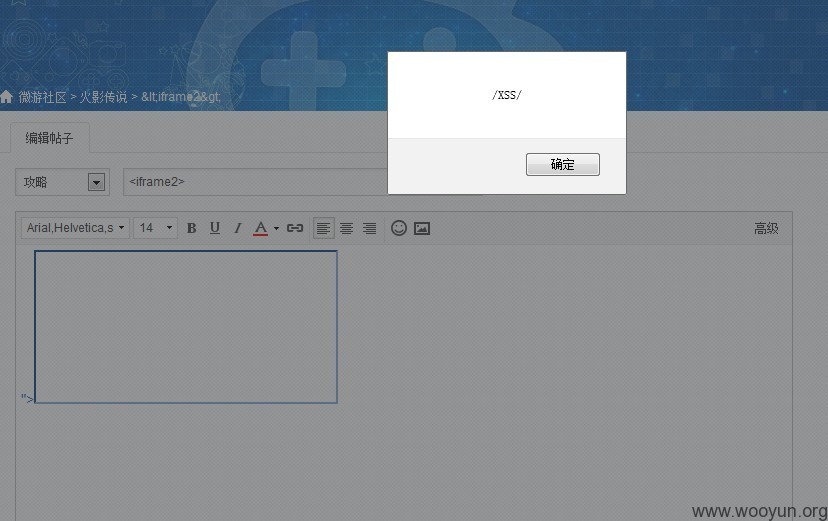

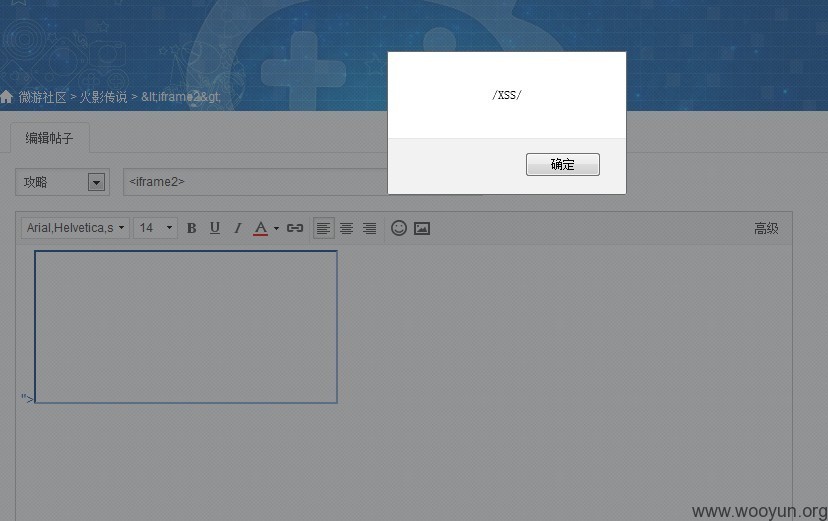

4、还有一处存在xss,在发帖时,url地址:http://game.weibo.com/club/bbs-post-run?fid=208&oid=1005100210001。插入超链接,在插入链接的说明出,未过滤,导致xss。如图:

tips:现在还不知道具体怎么利用者几个xss,办法肯定会有的,下去在慢慢研究,先提交吧。。。

漏洞证明:

修复方案:

过滤。

版权声明:转载请注明来源 xfkxfk@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2013-01-03 08:59

厂商回复:

给你5分

最新状态:

暂无