漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-073480

漏洞标题:通过UCS呼叫中心漏洞让任意电话呼起来

相关厂商:深圳市泽讯科技技术有限公司

漏洞作者: 路人甲

提交时间:2014-08-23 13:33

修复时间:2014-11-21 13:34

公开时间:2014-11-21 13:34

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-08-23: 细节已通知厂商并且等待厂商处理中

2014-08-28: 厂商已经确认,细节仅向厂商公开

2014-08-31: 细节向第三方安全合作伙伴开放

2014-10-22: 细节向核心白帽子及相关领域专家公开

2014-11-01: 细节向普通白帽子公开

2014-11-11: 细节向实习白帽子公开

2014-11-21: 细节向公众公开

简要描述:

一直疑惑骚扰电话是怎么打出来的,批量的打出来!今天测试发现某呼叫中心漏洞后我明白了!

审核人员别看厂商小就忽略,请耐心的看完!其实我想把cncert也列为厂商,因为这种呼叫平台都是基础通讯运营商提供的接口和线路,问题也有他们一份。

漏洞危害分析:

录好通话内容---以客户的身份添加到呼叫列表---以管理员身份审核通过---任务开始

这样大家就可以听到你说的话了,如:广告,表白,反动言论等等。

详细说明:

开发公司:

深圳市泽讯科技技术有限公司

网址:http://www.zinfos.net/Product/cp1/

百度搜索:呼叫中心全自动营销管家

第一页有2家,别气馁,都是百度竞价排名,继续向下翻页,第二页也没有,继续,3、4、5页都是,第6也有几家,这仅仅是百度收录的,那没有收录的有多少?基本各个省份每个运营商下面都有几个!!!!

漏洞证明:

我是白菜,没有高大上的漏洞分析,只讲结果

问题1:逻辑错误

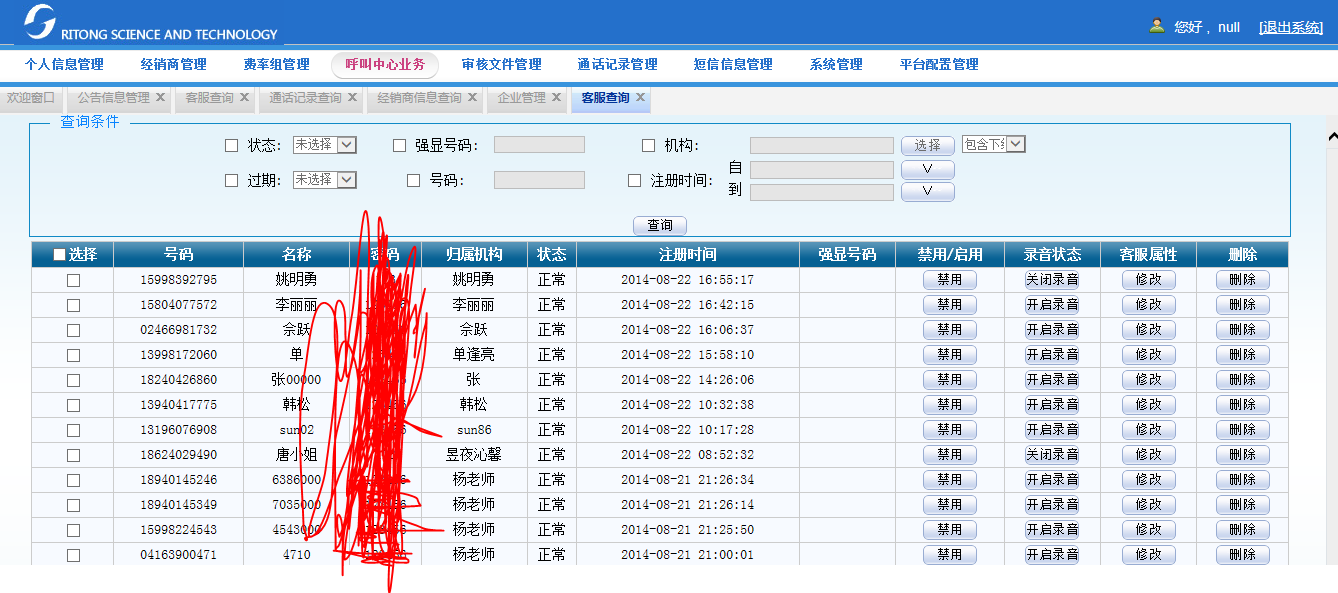

A:访问案例http://qh1.rtsy024.com/,输入用户名admin密码wooyun,密码随便输入即可,点击登录

B:访问http://qh1.rtsy024.com/carrier/,随便点击功能按钮,好吧这个时候你已经是管理员了,具体的说是你有了管理员的权限

C:之后你可以查看各种密码,然后登录系统下任务,再以管理员身份审核,呼起来吧!

由于特殊性,不敢深入演练,以上基于业务流分析,肯定能批量呼出去!

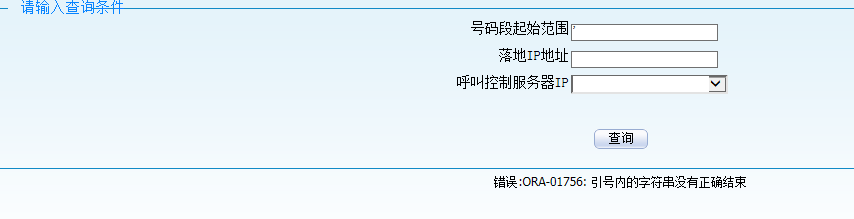

问题2:SQL注入

比起前面这个弱爆了,可以直接xp cmd shell

地址

http://qh1.rtsy024.com/carrier/gencaller_list.jsp

谁能把原理帮我补充上?

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2014-08-28 09:10

厂商回复:

CNVD确认所述案例情况,对于通用性暂未确认,由CNVD向软件生产厂商官方邮箱尝试通报。

最新状态:

暂无